Tworzenie zasad dostępu warunkowego

Jak wyjaśniono w artykule Co to jest dostęp warunkowy, zasady dostępu warunkowego są instrukcją if-then, przypisania i kontroli dostępu. Zasady dostępu warunkowego łączą sygnały, podejmowanie decyzji i wymuszanie zasad organizacji.

Jak organizacja tworzy te zasady? Co jest wymagane? Jak są one stosowane?

Wiele zasad dostępu warunkowego może mieć zastosowanie do pojedynczego użytkownika w dowolnym momencie. W takim przypadku wszystkie stosowane zasady muszą być spełnione. Jeśli na przykład jedna zasada wymaga uwierzytelniania wieloskładnikowego, a druga wymaga zgodnego urządzenia, musisz ukończyć uwierzytelnianie wieloskładnikowe i użyć zgodnego urządzenia. Wszystkie przypisania są logicznie anDed. Jeśli skonfigurowano więcej niż jedno przypisanie, wszystkie przypisania muszą być spełnione, aby wyzwolić zasady.

Jeśli wybrano zasady "Wymagaj jednej z wybranych kontrolek", zostanie wyświetlony monit w określonej kolejności, gdy tylko wymagania dotyczące zasad zostaną spełnione, zostanie udzielony dostęp.

Wszystkie zasady są wymuszane w dwóch fazach:

- Faza 1. Zbieranie szczegółów sesji

- Zbierz szczegóły sesji, takie jak lokalizacja sieciowa i tożsamość urządzenia, które będą niezbędne do oceny zasad.

- Faza 1 oceny zasad jest wykonywana dla zasad i zasad w trybie tylko do raportowania.

- Faza 2. Wymuszanie

- Użyj szczegółów sesji zebranych w fazie 1, aby zidentyfikować wszelkie wymagania, które nie zostały spełnione.

- Jeśli istnieją zasady skonfigurowane do blokowania dostępu, przy użyciu kontroli udzielania blokady wymuszanie zostanie zatrzymane w tym miejscu, a użytkownik zostanie zablokowany.

- Użytkownik zostanie poproszony o ukończenie większej liczby wymagań dotyczących kontroli przyznawania, które nie zostały spełnione w fazie 1 w następującej kolejności, dopóki zasady nie zostaną spełnione:

- Po spełnieniu wszystkich kontrolek udzielania zastosuj kontrolki sesji (Wymuszane aplikacje, aplikacje Microsoft Defender dla Chmury i okres istnienia tokenu)

- Faza 2 oceny zasad jest wykonywana dla wszystkich włączonych zasad.

Przypisania

Część przypisań kontroluje, kto, co i gdzie zasady dostępu warunkowego.

Użytkownicy i grupy

Użytkownicy i grupy przypisują, kto będzie zawierać lub wykluczać zasady. To przypisanie może obejmować wszystkich użytkowników, określone grupy użytkowników, role katalogu lub zewnętrznych użytkowników-gości.

Aplikacje w chmurze lub akcje

Aplikacje lub akcje w chmurze mogą obejmować lub wykluczać aplikacje w chmurze, akcje użytkowników lub konteksty uwierzytelniania, które będą objęte zasadami.

Warunki

Zasady mogą zawierać wiele warunków.

Ryzyko związane z logowaniem

W przypadku organizacji z Ochrona tożsamości Microsoft Entra wykryte tam zagrożenia mogą mieć wpływ na zasady dostępu warunkowego.

Platformy urządzeń

Organizacje z wieloma platformami systemu operacyjnego urządzeń mogą chcieć wymusić określone zasady na różnych platformach.

Informacje używane do obliczania platformy urządzenia pochodzą z niezweryfikowanych źródeł, takich jak ciągi agenta użytkownika, które można zmienić.

Lokalizacje

Lokalizacje łączą adresy IP, lokalizacje geograficzne i zgodną z globalną siecią bezpiecznego dostępu do decyzji dotyczących zasad dostępu warunkowego. Administracja istratorzy mogą wybrać definiowanie lokalizacji i oznaczanie niektórych jako zaufanych, takich jak te dla podstawowych lokalizacji sieciowych swojej organizacji.

Aplikacje klienckie

Oprogramowanie, z których korzysta użytkownik w celu uzyskania dostępu do aplikacji w chmurze. Na przykład "Przeglądarka" i "Aplikacje mobilne i klienci klasyczni". Domyślnie wszystkie nowo utworzone zasady dostępu warunkowego będą stosowane do wszystkich typów aplikacji klienckich, nawet jeśli warunek aplikacji klienckich nie jest skonfigurowany.

Zachowanie warunku aplikacji klienckich zostało zaktualizowane w sierpniu 2020 r. Jeśli masz istniejące zasady dostępu warunkowego, pozostaną niezmienione. Jeśli jednak wybierzesz istniejące zasady, przełącznik konfiguracji został usunięty, a aplikacje klienckie, do których mają zastosowanie zasady, zostaną wybrane.

Filtr dla urządzeń

Ta kontrolka umożliwia określanie wartości docelowych określonych urządzeń na podstawie ich atrybutów w zasadach.

Kontrole dostępu

Część zasad dostępu kontroluje sposób wymuszania zasad dostępu warunkowego.

Grant

Udzielanie zapewnia administratorom środki wymuszania zasad, w których mogą blokować lub udzielać dostępu.

Zablokuj dostęp

Blokuj dostęp spowoduje to zablokowanie dostępu w ramach określonych przypisań. Kontrolka bloku jest potężna i powinna być dzierżona odpowiednią wiedzą.

Udzielanie dostępu

Kontrolka udzielania może wyzwalać wymuszanie co najmniej jednej kontrolki.

- Wymaganie uwierzytelniania wieloskładnikowego

- Wymagaj, aby urządzenie było oznaczone jako zgodne (Intune)

- Wymagaj urządzenia przyłączonego hybrydowego firmy Microsoft Entra

- Wymaganie zatwierdzonej aplikacji klienckiej

- Wymaganie zasad ochrony aplikacji

- Wymaganie zmiany haseł

- Wymaganie warunków użytkowania

Administracja istratory mogą wymagać jednej z poprzednich kontrolek lub wszystkich wybranych kontrolek przy użyciu następujących opcji. Ustawieniem domyślnym dla wielu kontrolek jest wymaganie wszystkich.

- Wymagaj wszystkich wybranych kontrolek (kontrolka i kontrolka)

- Wymagaj jednej z wybranych kontrolek (kontrolka lub kontrolka)

Sesja

Kontrolki sesji mogą ograniczać środowisko pracy

- Korzystanie z ograniczeń wymuszonych przez aplikację

- Obecnie działa tylko z usługami Exchange Online i SharePoint Online.

- Przekazuje informacje o urządzeniu, aby umożliwić kontrolę nad udzielaniem pełnego lub ograniczonego dostępu.

- Korzystanie z kontroli dostępu warunkowego aplikacji

- Używa sygnałów z usługi Microsoft Defender dla Chmury Apps do wykonywania takich czynności jak:

- Blokuj pobieranie, wycinanie, kopiowanie i drukowanie poufnych dokumentów.

- Monitoruj ryzykowne zachowanie sesji.

- Wymagaj etykietowania poufnych plików.

- Używa sygnałów z usługi Microsoft Defender dla Chmury Apps do wykonywania takich czynności jak:

- Częstotliwość logowania

- Możliwość zmiany domyślnej częstotliwości logowania dla nowoczesnego uwierzytelniania.

- Trwała sesja przeglądarki

- Umożliwia użytkownikom pozostanie zalogowanym po zamknięciu i ponownym otwarciu okna przeglądarki.

- Dostosowywanie ciągłej weryfikacji dostępu

- Wyłącz ustawienia domyślne odporności

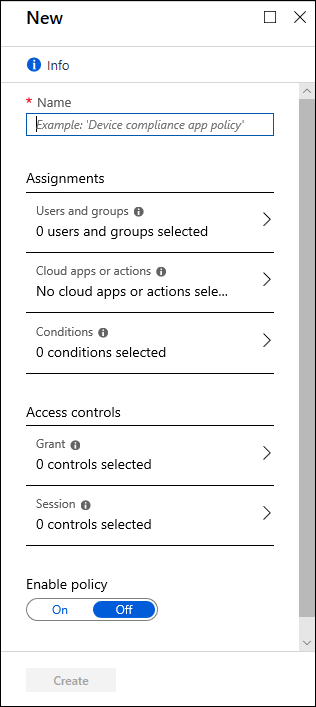

Proste zasady

Zasady dostępu warunkowego muszą zawierać co najmniej następujące elementy, które należy wymusić:

- Nazwa zasad.

- Przypisania

- Użytkownicy i/lub grupy , do których mają być stosowane zasady.

- Aplikacje lub akcje w chmurze, do których mają być stosowane zasady.

- Kontrole dostępu

- Udzielanie lub blokowanie kontrolek

Artykuł Typowe zasady dostępu warunkowego zawiera niektóre zasady, które uważamy za przydatne dla większości organizacji.

Następne kroki

Tworzenie zasad dostępu warunkowego

Planowanie wdrożenia uwierzytelniania wieloskładnikowego firmy Microsoft opartego na chmurze