Wprowadzenie: implementowanie zabezpieczeń w środowisku przedsiębiorstwa

Zabezpieczenia pomagają zapewnić poufność, integralność i dostępność dla firmy. Działania związane z bezpieczeństwem mają krytyczne znaczenie dla ochrony przed potencjalnym wpływem na operacje spowodowane zarówno przez działania wewnętrzne, jak i zewnętrzne, złośliwe i niezamierzone.

W tym przewodniku wprowadzającym opisano kluczowe kroki, które pozwolą ograniczyć lub uniknąć ryzyka biznesowego związanego z atakami cyberbezpieczeństwa. Może to pomóc w szybkim ustanowieniu podstawowych rozwiązań w zakresie zabezpieczeń w chmurze i zintegrować zabezpieczenia z procesem wdrażania chmury.

Kroki opisane w tym przewodniku są przeznaczone dla wszystkich ról, które obsługują gwarancje zabezpieczeń dla środowisk w chmurze i stref docelowych. Zadania obejmują priorytety ograniczania ryzyka natychmiastowego, wskazówki dotyczące tworzenia nowoczesnej strategii zabezpieczeń, operacjonalizacji podejścia i wykonywania tej strategii.

Przestrzeganie kroków opisanych w tym przewodniku pomoże Ci zintegrować zabezpieczenia w krytycznych punktach procesu. Celem jest uniknięcie przeszkód w wdrożeniu chmury i zmniejszenie niepotrzebnych zakłóceń biznesowych lub operacyjnych.

Firma Microsoft opracowała możliwości i zasoby, aby przyspieszyć implementację tych wskazówek dotyczących zabezpieczeń na platformie Microsoft Azure. Te zasoby zostaną opisane w tym przewodniku. Są one zaprojektowane tak, aby ułatwić ustanawianie, monitorowanie i wymuszanie zabezpieczeń oraz ich częste aktualizowanie i przeglądanie.

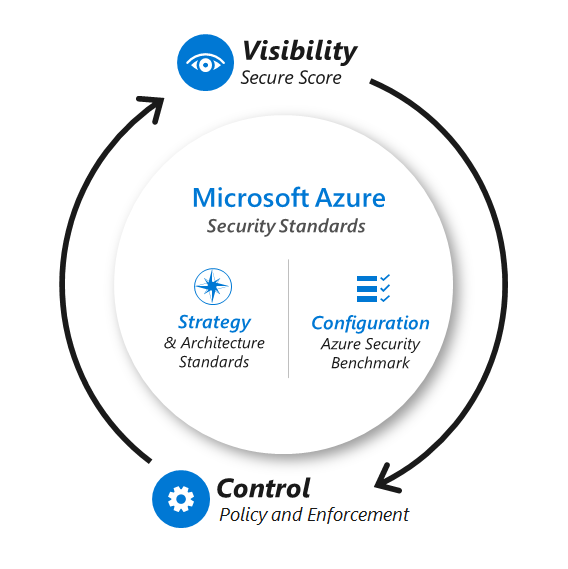

Na poniższym diagramie przedstawiono całościowe podejście do korzystania ze wskazówek dotyczących zabezpieczeń i narzędzi platformy w celu ustalenia widoczności zabezpieczeń i kontroli nad elementami zawartości w chmurze na platformie Azure. Zalecamy takie podejście.

Wykonaj te kroki, aby zaplanować i wykonać strategię zabezpieczania zasobów w chmurze oraz używania chmury do modernizacji operacji zabezpieczeń.

Krok 1. Ustanowienie podstawowych rozwiązań w zakresie zabezpieczeń

Zabezpieczenia w chmurze zaczynają się od zastosowania najważniejszych praktyk zabezpieczeń dla osób, procesów i elementów technologicznych systemu. Ponadto niektóre decyzje dotyczące architektury są podstawowe i są bardzo trudne do późniejszej zmiany, dlatego należy je starannie zastosować.

Niezależnie od tego, czy pracujesz już w chmurze, czy planujesz przyszłe wdrożenie, zalecamy przestrzeganie tych 11 podstawowych praktyk zabezpieczeń (oprócz spełnienia wszelkich jawnych wymagań dotyczących zgodności z przepisami).

Osoby:

- Informowanie zespołów o podróży zabezpieczeń w chmurze

- Informowanie zespołów o technologii zabezpieczeń w chmurze

Proces:

- Przypisywanie odpowiedzialności za decyzje dotyczące zabezpieczeń w chmurze

- Aktualizowanie procesów reagowania na zdarzenia dla chmury

- Ustanawianie zarządzania stanem zabezpieczeń

Technologii:

- Wymaganie uwierzytelniania bez hasła lub uwierzytelniania wieloskładnikowego

- Integrowanie natywnej zapory i zabezpieczeń sieci

- Integrowanie natywnego wykrywania zagrożeń

Podstawowe decyzje dotyczące architektury:

- Standaryzacja w jednym katalogu i tożsamości

- Używanie kontroli dostępu opartej na tożsamościach (zamiast kluczy)

- Ustanawianie jednej ujednoliconej strategii zabezpieczeń

Uwaga

Każda organizacja powinna zdefiniować własne minimalne standardy. Postawa ryzyka i kolejna tolerancja tego ryzyka mogą się znacznie różnić w zależności od branży, kultury i innych czynników. Na przykład bank może nie tolerować żadnych potencjalnych szkód dla swojej reputacji, nawet z drobnego ataku na system testowy. Niektóre organizacje chętnie zaakceptują to samo ryzyko, jeśli przyspieszyła transformację cyfrową o trzy do sześciu miesięcy.

Krok 2. Modernizacja strategii zabezpieczeń

Skuteczne zabezpieczenia w chmurze wymagają strategii, która odzwierciedla bieżące środowisko zagrożeń i charakter platformy w chmurze, która hostuje zasoby przedsiębiorstwa. Jasna strategia usprawnia wysiłki wszystkich zespołów w celu zapewnienia bezpiecznego i zrównoważonego środowiska chmury przedsiębiorstwa. Strategia zabezpieczeń musi umożliwiać zdefiniowane wyniki biznesowe, zmniejszyć ryzyko do akceptowalnego poziomu i umożliwić pracownikom produktywność.

Strategia zabezpieczeń w chmurze zawiera wskazówki dla wszystkich zespołów pracujących nad technologią, procesami i gotowością osób do tego wdrożenia. Strategia powinna informować o architekturze chmury i możliwościach technicznych, kierować architekturą zabezpieczeń i możliwościami oraz wpływać na szkolenia i edukację zespołów.

Elementów dostarczanych:

Krok strategii powinien spowodować dokument, który można łatwo przekazać wielu uczestnikom projektu w organizacji. Osoby biorące udział w projekcie mogą potencjalnie obejmować kadrę kierowniczą w zespole kierowniczym organizacji.

Zalecamy przechwytywanie strategii w prezentacji, aby ułatwić dyskusję i aktualizowanie. Ta prezentacja może być obsługiwana w dokumencie w zależności od kultury i preferencji.

Prezentacja strategii: możesz mieć jedną prezentację strategii lub utworzyć również wersje podsumowania dla odbiorców liderów.

- Pełna prezentacja: powinna zawierać pełny zestaw elementów strategii zabezpieczeń w prezentacji głównej lub w opcjonalnych slajdach referencyjnych.

- Podsumowania kadry kierowniczej: Wersje do użycia z wyższymi kadrami kierowniczymi i członkami zarządu mogą zawierać tylko krytyczne elementy istotne dla ich roli, takie jak apetyt na ryzyko, najwyższe priorytety lub akceptowane ryzyko.

Możesz również rejestrować motywacje, wyniki i uzasadnienia biznesowe w szablonie strategii i planu.

Najlepsze rozwiązania dotyczące tworzenia strategii zabezpieczeń:

Pomyślne programy obejmują te elementy w procesie strategii zabezpieczeń:

Ściśle dopasowuje się do strategii biznesowej: Karta bezpieczeństwa ma chronić wartość biznesową. Kluczowe znaczenie ma dostosowanie wszystkich wysiłków związanych z zabezpieczeniami do tego celu i zminimalizowanie konfliktów wewnętrznych.

- Utwórz wspólną wiedzę na temat wymagań biznesowych, IT i zabezpieczeń.

- Zintegruj zabezpieczenia na wczesnym etapie wdrażania chmury, aby uniknąć kryzysów w ostatniej chwili z możliwych do uniknięcia zagrożeń.

- Zastosuj elastyczne podejście , aby natychmiast ustanowić minimalne wymagania dotyczące zabezpieczeń i stale ulepszać zabezpieczenia w czasie.

- Zachęcaj do zmiany kultury zabezpieczeń poprzez celowe proaktywne działania przywódcze.

Aby uzyskać więcej informacji, zobacz Przekształcenia, umysły i oczekiwania.

Modernizowanie strategii zabezpieczeń: Strategia zabezpieczeń powinna uwzględniać zagadnienia dotyczące wszystkich aspektów nowoczesnego środowiska technologicznego, bieżących zagrożeń i zasobów społeczności ds. zabezpieczeń.

- Dostosuj się do modelu wspólnej odpowiedzialności chmury.

- Uwzględnij wszystkie typy chmur i wdrożenia w wielu chmurach.

- Preferuj natywne kontrolki chmury, aby uniknąć niepotrzebnych i szkodliwych tarć.

- Zintegruj społeczność zabezpieczeń, aby nadążyć za rozwojem osoby atakującej.

Powiązane zasoby dla dodatkowego kontekstu:

Przekształcanie zabezpieczeń, strategii, narzędzi i zagrożeń

Zagadnienia dotyczące strategii dotyczące przewodnika Cloud Adoption Framework:

| Zespół odpowiedzialny | Zespoły odpowiedzialne i pomocnicze |

|---|---|

Zatwierdzenie strategii:

Kierownicy i liderzy biznesowi z odpowiedzialnością za wyniki lub zagrożenia związane z liniami biznesowymi w organizacji powinni zatwierdzić tę strategię. Ta grupa może obejmować zarząd, w zależności od organizacji.

Krok 3. Opracowywanie planu zabezpieczeń

Planowanie wprowadza strategię zabezpieczeń w działanie, definiując wyniki, kamienie milowe, osie czasu i właścicieli zadań. Ten plan przedstawia również role i obowiązki zespołów.

Planowanie zabezpieczeń i planowanie wdrażania chmury nie powinno odbywać się w izolacji. Ważne jest, aby zespół ds. zabezpieczeń w chmurze był wcześnie zapraszany do cykli planowania, aby uniknąć przestoju pracy lub zwiększonego ryzyka związanego z wykryciem problemów z zabezpieczeniami za późno. Planowanie zabezpieczeń najlepiej sprawdza się z dogłębną wiedzą i świadomością na temat majątku cyfrowego i istniejącego portfela IT, które pochodzą z pełnego zintegrowania z procesem planowania chmury.

Elementów dostarczanych:

Plan zabezpieczeń: Plan zabezpieczeń powinien być częścią głównej dokumentacji planowania chmury. Może to być dokument, który używa szablonu strategii i planu, szczegółowego pokazu slajdów lub pliku projektu. Lub może to być kombinacja tych formatów, w zależności od rozmiaru, kultury i standardowych praktyk organizacji.

Plan zabezpieczeń powinien zawierać wszystkie następujące elementy:

Plan funkcji organizacyjnych, aby zespoły wiedziały, jak bieżące role zabezpieczeń i obowiązki zmienią się wraz z przejściem do chmury.

Umiejętności w zakresie zabezpieczeń planują wspierać członków zespołu w miarę poruszania się po znaczących zmianach w zakresie technologii, ról i obowiązków.

Plan dotyczący architektury i możliwości zabezpieczeń technicznych, który poprowadzi zespoły techniczne.

Firma Microsoft udostępnia architektury referencyjne i możliwości technologiczne, które ułatwiają tworzenie architektury i planu działania, w tym:

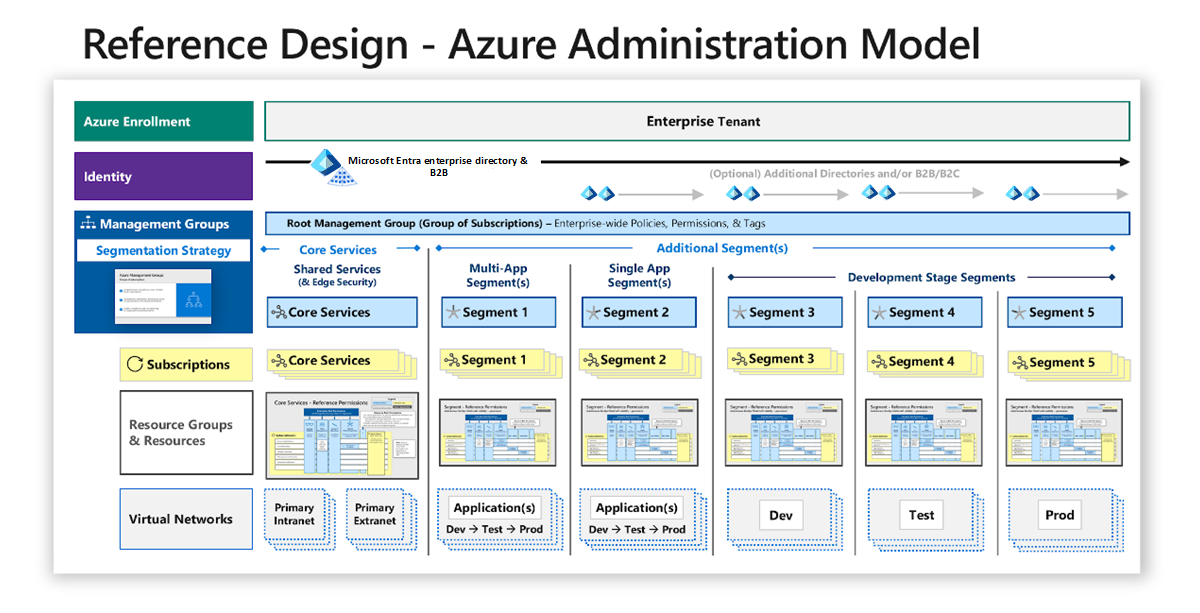

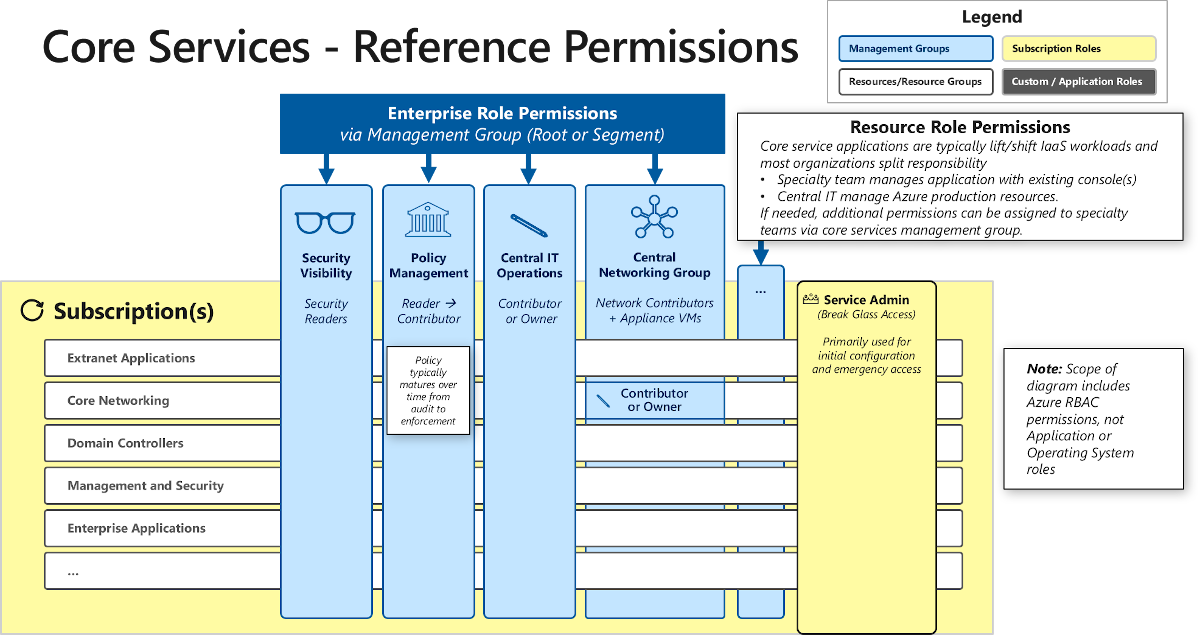

Dowiedz się więcej o składnikach platformy Azure i modelu referencyjnym, aby przyspieszyć planowanie i projektowanie ról zabezpieczeń platformy Azure.

Architektura referencyjna cyberbezpieczeństwa firmy Microsoft w celu utworzenia architektury cyberbezpieczeństwa dla hybrydowego przedsiębiorstwa obejmującego zasoby lokalne i w chmurze.

Architektura referencyjna centrum operacji zabezpieczeń (SOC) w celu modernizacji wykrywania zabezpieczeń, reagowania i odzyskiwania.

Architektura referencyjna dostępu użytkowników o zerowym zaufaniu w celu modernizacji architektury kontroli dostępu na potrzeby generowania chmury.

Microsoft Defender dla Chmury i Microsoft Defender dla Chmury Apps, aby ułatwić zabezpieczanie zasobów w chmurze.

Plan świadomości bezpieczeństwa i edukacji, dzięki czemu wszystkie zespoły mają podstawową wiedzę na temat zabezpieczeń o krytycznym znaczeniu.

Oznaczenie poufności zasobów w celu wyznaczenia poufnych zasobów przy użyciu taksonomii dostosowanej do wpływu na działalność biznesową. Taksonomia jest tworzona wspólnie przez uczestników projektu biznesowego, zespołów ds. zabezpieczeń i innych zainteresowanych stron.

Zmiany zabezpieczeń planu chmury: zaktualizuj inne sekcje planu wdrożenia chmury, aby odzwierciedlały zmiany wyzwalane przez plan zabezpieczeń.

Najlepsze rozwiązania dotyczące planowania zabezpieczeń:

Plan zabezpieczeń może być bardziej udany, jeśli planowanie ma następujące podejście:

Załóżmy, że środowisko hybrydowe: Obejmuje to aplikacje oprogramowania jako usługi (SaaS) i środowiska lokalne. Obejmuje ona również wiele dostawców infrastruktury jako usługi (IaaS) i platformy jako usługi (PaaS), jeśli ma to zastosowanie.

Wdrażanie zwinnych zabezpieczeń: najpierw ustanów minimalne wymagania dotyczące zabezpieczeń i przenieś wszystkie niekrytyczne elementy do priorytetowej listy następnych kroków. Nie powinno to być tradycyjny, szczegółowy plan 3-5 lat. Środowisko chmury i zagrożeń zmienia się zbyt szybko, aby ten typ planu był przydatny. Plan powinien skupić się na opracowywaniu kroków początkowych i stanu zakończenia:

- Szybkie zwycięstwa w najbliższej przyszłości, która przyniesie duży wpływ przed rozpoczęciem długoterminowych inicjatyw. Przedział czasu może być 3–12 miesięcy, w zależności od kultury organizacyjnej, standardowych praktyk i innych czynników.

- Wyczyść wizję żądanego stanu końcowego, aby pokierować procesem planowania każdego zespołu (co może potrwać wiele lat).

Ogólnie podziel się planem: zwiększanie świadomości, opinie od uczestników projektu i kupowanie ich przez uczestników projektu.

Poznaj wyniki strategiczne: Upewnij się, że plan jest zgodny z i osiąga strategiczne wyniki opisane w strategii zabezpieczeń.

Ustaw własność, odpowiedzialność i terminy końcowe: Upewnij się, że właściciele każdego zadania są identyfikowani i zobowiązani do ukończenia tego zadania w określonym przedziale czasu.

Połączenie z ludzką stroną bezpieczeństwa: Zaangażuj ludzi w tym okresie transformacji i nowych oczekiwań, wykonując następujące działania:

Aktywnie wspieranie transformacji członków zespołu dzięki jasnej komunikacji i coachingowi:

- Jakie umiejętności potrzebują do nauki.

- Dlaczego muszą nauczyć się umiejętności (i korzyści z tego).

- Jak uzyskać tę wiedzę (i udostępnić zasoby ułatwiające im naukę).

Plan można udokumentować przy użyciu strategii i szablonu planu. Możesz też skorzystać z szkoleń dotyczących zabezpieczeń online firmy Microsoft, aby pomóc w edukacji członków zespołu.

Angażowanie świadomości bezpieczeństwa, aby pomóc ludziom naprawdę połączyć się ze swoją częścią utrzymania bezpieczeństwa organizacji.

Zapoznaj się z informacjami i wskazówkami firmy Microsoft: firma Microsoft opublikowała szczegółowe informacje i perspektywy, aby pomóc organizacji zaplanować transformację do chmury i nowoczesną strategię zabezpieczeń. Materiał zawiera zarejestrowane szkolenia, dokumentację i najlepsze rozwiązania w zakresie zabezpieczeń oraz zalecane standardy.

Aby uzyskać wskazówki techniczne ułatwiające tworzenie planu i architektury, zobacz dokumentację zabezpieczeń firmy Microsoft.

| Zespół odpowiedzialny | Zespoły odpowiedzialne i pomocnicze |

|---|---|

Zatwierdzenie planu zabezpieczeń:

Zespół liderów ds. zabezpieczeń (CISO lub równoważny) powinien zatwierdzić plan.

Krok 4. Zabezpieczanie nowych obciążeń

O wiele łatwiej jest rozpocząć pracę w bezpiecznym stanie niż później przeprowadzić modernizację zabezpieczeń w środowisku. Zdecydowanie zalecamy rozpoczęcie od bezpiecznej konfiguracji, aby upewnić się, że obciążenia są migrowane do i opracowywane i testowane w bezpiecznym środowisku.

Podczas implementacji strefy docelowej wiele decyzji może mieć wpływ na profile zabezpieczeń i ryzyka. Zespół ds. zabezpieczeń w chmurze powinien przejrzeć konfigurację strefy docelowej, aby upewnić się, że spełnia ona standardy zabezpieczeń i wymagania w punktach odniesienia zabezpieczeń organizacji.

Elementów dostarczanych:

- Upewnij się, że nowe strefy docelowe spełniają wymagania dotyczące zgodności i zabezpieczeń organizacji.

Wskazówki dotyczące obsługi ukończenia dostarczanego:

Połącz istniejące wymagania i zalecenia dotyczące chmury: zacznij od zalecanych wskazówek, a następnie dostosuj je do unikatowych wymagań dotyczących zabezpieczeń. Widzieliśmy wyzwania związane z próbą wymuszenia istniejących lokalnych zasad i standardów, ponieważ często odnoszą się one do przestarzałych technologii lub podejść zabezpieczeń.

Firma Microsoft opublikowała wskazówki ułatwiające tworzenie punktów odniesienia zabezpieczeń:

- Standardy zabezpieczeń platformy Azure dotyczące strategii i architektury: Zalecenia dotyczące strategii i architektury w celu kształtowania stanu zabezpieczeń środowiska.

- Testy porównawcze zabezpieczeń platformy Azure: konkretne zalecenia dotyczące konfiguracji dotyczące zabezpieczania środowisk platformy Azure.

- Trenowanie punktów odniesienia zabezpieczeń platformy Azure.

Zapewnij zabezpieczenia: Sejf guardy powinny obejmować automatyczne inspekcje i wymuszanie zasad. W przypadku tych nowych środowisk zespoły powinny dążyć zarówno do przeprowadzania inspekcji, jak i wymuszania punktów odniesienia zabezpieczeń organizacji. Te wysiłki mogą pomóc zminimalizować niespodzianek zabezpieczeń podczas opracowywania obciążeń, a także ciągłej integracji i ciągłego wdrażania (CI/CD) obciążeń.

Firma Microsoft udostępnia kilka natywnych możliwości na platformie Azure, aby włączyć następujące możliwości:

- Wskaźnik bezpieczeństwa: użyj oceny oceny stanu zabezpieczeń platformy Azure w celu śledzenia wysiłków i projektów zabezpieczeń w organizacji.

- Azure Blueprints: Architekci chmury i scentralizowane grupy IT mogą definiować powtarzalny zestaw zasobów platformy Azure, który implementuje standardy, wzorce i wymagania organizacji oraz jest zgodny z nimi.

- Azure Policy: jest to podstawa możliwości widoczności i kontroli, z których korzystają inne usługi. Usługa Azure Policy jest zintegrowana z usługą Azure Resource Manager, dzięki czemu można przeprowadzać inspekcję zmian i wymuszać zasady we wszystkich zasobach na platformie Azure przed jego utworzeniem, w trakcie lub po jego utworzeniu.

- Ulepszanie operacji strefy docelowej: najlepsze rozwiązania dotyczące poprawy bezpieczeństwa w strefie docelowej.

| Zespół odpowiedzialny | Zespoły odpowiedzialne i pomocnicze |

|---|---|

Krok 5. Zabezpieczanie istniejących obciążeń w chmurze

Wiele organizacji wdrożyło już zasoby w środowiskach chmury przedsiębiorstwa bez stosowania najlepszych rozwiązań w zakresie zabezpieczeń, co zwiększa ryzyko biznesowe.

Po upewnieniu się, że nowe aplikacje i strefy docelowe są zgodne z najlepszymi rozwiązaniami w zakresie zabezpieczeń, należy skupić się na wprowadzeniu istniejących środowisk do tych samych standardów.

Elementów dostarczanych:

- Upewnij się, że wszystkie istniejące środowiska chmury i strefy docelowe spełniają wymagania organizacji dotyczące zgodności i zabezpieczeń.

- Testowanie gotowości operacyjnej wdrożeń produkcyjnych przy użyciu zasad dla punktów odniesienia zabezpieczeń.

- Zweryfikuj zgodność ze wskazówkami projektowymi i wymaganiami dotyczącymi zabezpieczeń punktów odniesienia zabezpieczeń.

Wskazówki dotyczące obsługi ukończenia dostarczanego:

- Użyj tych samych punktów odniesienia zabezpieczeń, które zostały utworzone w kroku 4 jako idealnego stanu. Może być konieczne dostosowanie niektórych ustawień zasad tylko do inspekcji, a nie wymuszania ich.

- Równoważenie ryzyka operacyjnego i bezpieczeństwa. Ponieważ te środowiska mogą hostować systemy produkcyjne, które umożliwiają krytyczne procesy biznesowe, może być konieczne przyrostowe wdrożenie ulepszeń zabezpieczeń, aby uniknąć ryzyka przestojów operacyjnych.

- Określanie priorytetów odnajdywania i korygowania ryzyka zabezpieczeń przez krytyczne znaczenie dla działania firmy. Zacznij od obciążeń, które mają duży wpływ na działalność biznesową w przypadku naruszenia zabezpieczeń i obciążeń, które mają wysoką ekspozycję na ryzyko.

Aby uzyskać więcej informacji, zobacz Identyfikowanie i klasyfikowanie aplikacji krytycznych dla działania firmy.

| Zespół odpowiedzialny | Zespoły odpowiedzialne i pomocnicze |

|---|---|

Krok 6. Zarządzanie stanem zabezpieczeń i ulepszaniem go

Podobnie jak we wszystkich nowoczesnych dyscyplinach, bezpieczeństwo jest procesem iteracyjnym, który powinien skupić się na ciągłym ulepszaniu. Stan zabezpieczeń może również ulegać awarii, jeśli organizacje nie skupiają się na nim w miarę upływu czasu.

Spójne stosowanie wymagań dotyczących zabezpieczeń pochodzi z dziedzin zapewniania ładu i zautomatyzowanych rozwiązań. Po zdefiniowaniu punktów odniesienia zabezpieczeń przez zespół ds. zabezpieczeń w chmurze należy przeprowadzić inspekcję tych wymagań, aby upewnić się, że są one stosowane spójnie we wszystkich środowiskach chmury (i wymuszane tam, gdzie ma to zastosowanie).

Elementów dostarczanych:

- Upewnij się, że punkty odniesienia zabezpieczeń organizacji są stosowane do wszystkich odpowiednich systemów. Przeprowadź inspekcję anomalii przy użyciu wskaźnika bezpieczeństwa lub podobnego mechanizmu.

- Dokumentowanie zasad, procesów i wskazówek dotyczących punktów odniesienia zabezpieczeń w szablonie dziedziny Punkt odniesienia zabezpieczeń.

Wskazówki dotyczące obsługi ukończenia dostarczanego:

- Użyj tych samych punktów odniesienia zabezpieczeń i mechanizmów inspekcji, które zostały utworzone w kroku 4 jako składniki techniczne monitorowania punktów odniesienia. Uzupełnij te punkty odniesienia osobami i mechanizmami kontroli procesów, aby zapewnić spójność.

- Upewnij się, że wszystkie obciążenia i zasoby są zgodne z odpowiednimi konwencjami nazewnictwa i tagowania. Wymuszanie konwencji tagowania przy użyciu usługi Azure Policy z określonym naciskiem na tagi dotyczące poufności danych.

- Jeśli dopiero zaczynasz ład w chmurze, ustanów zasady ładu, procesy i dyscypliny przy użyciu metodologii ładowania.

| Zespół odpowiedzialny | Zespoły odpowiedzialne i pomocnicze |

|---|---|

Następne kroki

Kroki opisane w tym przewodniku pomogły zaimplementować strategię, mechanizmy kontroli, procesy, umiejętności i kulturę niezbędną do spójnego zarządzania zagrożeniami bezpieczeństwa w całym przedsiębiorstwie.

Podczas przechodzenia do trybu operacji zabezpieczeń w chmurze należy wziąć pod uwagę następujące następne kroki:

- Zapoznaj się z dokumentacją zabezpieczeń firmy Microsoft. Zawiera on wskazówki techniczne ułatwiające specjalistom ds. zabezpieczeń tworzenie i ulepszanie strategii cyberbezpieczeństwa, architektury i priorytetowych planów działania.

- Przejrzyj informacje o zabezpieczeniach w wbudowanych mechanizmach kontroli zabezpieczeń dla usług platformy Azure.

- Zapoznaj się z narzędziami i usługami zabezpieczeń platformy Azure w temacie Usługi i technologie zabezpieczeń dostępne na platformie Azure.

- Przejrzyj Centrum zaufania firmy Microsoft. Zawiera obszerne wskazówki, raporty i powiązane dokumenty, które mogą pomóc w przeprowadzaniu ocen ryzyka w ramach procesów zgodności z przepisami.

- Przejrzyj dostępne narzędzia innych firm, aby ułatwić spełnianie wymagań dotyczących zabezpieczeń. Aby uzyskać więcej informacji, zobacz Integrowanie rozwiązań zabezpieczeń w Microsoft Defender dla Chmury.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla