Konfigurowanie klienta openVPN dla usługi Azure Virtual WAN

Ten artykuł ułatwia konfigurowanie klientów protokołu OpenVPN ®. Możesz również użyć Azure VPN Client do nawiązania połączenia za pośrednictwem protokołu OpenVPN. Aby uzyskać więcej informacji, zobacz Konfigurowanie klienta sieci VPN dla połączeń P2S OpenVPN.

Zanim rozpoczniesz

Utwórz konfigurację sieci VPN użytkownika (punkt-lokacja). Upewnij się, że wybrano opcję "OpenVPN" dla typu tunelu. Aby uzyskać instrukcje, zobacz Create a P2S configuration for Azure Virtual WAN (Tworzenie konfiguracji P2S dla usługi Azure Virtual WAN).

Klienci systemu Windows

Uwaga

Klient OpenVPN w wersji 2.6 nie jest jeszcze obsługiwany.

Pobierz i zainstaluj klienta OpenVPN (wersja 2.4 lub nowsza) z oficjalnej witryny internetowej OpenVPN. Wersja 2.6 nie jest jeszcze obsługiwana.

Znajdź pakiet konfiguracji profilu klienta sieci VPN wygenerowany i pobrany na komputer. Wyodrębnij pakiet. Przejdź do folderu OpenVPN i otwórz plik konfiguracji vpnconfig.ovpn przy użyciu Notatnika.

Następnie znajdź utworzony certyfikat podrzędny. Jeśli nie masz certyfikatu, użyj jednego z poniższych linków, aby wykonać kroki eksportowania certyfikatu. Informacje o certyfikacie będą używane w następnym kroku.

Z certyfikatu podrzędnego wyodrębnij klucz prywatny i odcisk palca base64 z pliku PFX. Istnieje wiele sposobów, aby to zrobić. Korzystanie z programu OpenSSL na komputerze jest jednym ze sposobów. Plik profileinfo.txt zawiera klucz prywatny oraz odcisk palca urzędu certyfikacji i certyfikat klienta. Pamiętaj, aby użyć odcisku palca certyfikatu klienta.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"Przejdź do pliku vpnconfig.ovpn , który został otwarty w Notatniku. Wypełnij sekcję między

<cert>i</cert>, uzyskując wartości dla$CLIENT_CERTIFICATE, i ,$INTERMEDIATE_CERTIFICATEjak$ROOT_CERTIFICATEpokazano poniżej.# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENT_CERTIFICATE $INTERMEDIATE_CERTIFICATE (optional) $ROOT_CERTIFICATE </cert>- Otwórz profileinfo.txt z poprzedniego kroku w Notatniku. Każdy certyfikat można zidentyfikować,

subject=przeglądając wiersz. Jeśli na przykład certyfikat podrzędny jest nazywany P2SChildCert, certyfikat klienta będzie po atrybuciesubject=CN = P2SChildCert. - Dla każdego certyfikatu w łańcuchu skopiuj tekst (w tym między nimi) "-----BEGIN CERTIFICATE-----" i "-----END CERTIFICATE-----".

- Dołącz

$INTERMEDIATE_CERTIFICATEwartość tylko wtedy, gdy masz certyfikat pośredni w pliku profileinfo.txt .

- Otwórz profileinfo.txt z poprzedniego kroku w Notatniku. Każdy certyfikat można zidentyfikować,

Otwórz profileinfo.txt w Notatniku. Aby uzyskać klucz prywatny, wybierz tekst (w tym między nimi) "-----BEGIN PRIVATE KEY-----" i "-----END PRIVATE KEY-----" i skopiuj go.

Wstecz do pliku vpnconfig.ovpn w Notatniku i znajdź tę sekcję. Wklej klucz prywatny, zastępując wszystko między elementami i i

<key></key>.# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Nie zmieniaj żadnych innych pól. Użyj konfiguracji wprowadzonej w danych wejściowych klienta, aby nawiązać połączenie z siecią VPN.

Skopiuj plik vpnconfig.ovpn do folderu C:\Program Files\OpenVPN\config.

Kliknij prawym przyciskiem myszy ikonę OpenVPN na pasku zadań systemu, a następnie kliknij przycisk Połącz.

Klienci systemu macOS

Ważne

Tylko system MacOS 10.13 lub nowszy jest obsługiwany przy użyciu protokołu OpenVPN.

Uwaga

Klient OpenVPN w wersji 2.6 nie jest jeszcze obsługiwany.

Pobierz i zainstaluj klienta openVPN, takiego jak TunnelGarten.

Jeśli jeszcze tego nie zrobiono, pobierz pakiet profilu klienta sieci VPN z Azure Portal.

Rozpakuj profil. Otwórz plik konfiguracji vpnconfig.ovpn z folderu OpenVPN w edytorze tekstów.

W sekcji certyfikatu klienta P2S wprowadź klucz publiczny certyfikatu klienta P2S w formacie base64. W formacie PEM certyfikatu można otworzyć plik cer i skopiować klucz base64 między nagłówkami certyfikatu.

W sekcji klucza prywatnego wprowadź klucz prywatny certyfikatu klienta P2S w formacie base64. Aby uzyskać informacje na temat sposobu wyodrębniania klucza prywatnego, zobacz Eksportowanie klucza prywatnego w witrynie OpenVPN.

Nie zmieniaj żadnych innych pól. Użyj konfiguracji wprowadzonej w danych wejściowych klienta, aby nawiązać połączenie z siecią VPN.

Kliknij dwukrotnie plik profilu, aby utworzyć profil w tunelu.

Uruchom aplikację Tunnel tunnel z folderu applications.

Kliknij ikonę Tunelowanie w zasobniku systemowym i wybierz pozycję Połącz.

Klienci systemu iOS

Ważne

Tylko system iOS 11.0 lub nowszy jest obsługiwany w przypadku protokołu OpenVPN.

Uwaga

Klient OpenVPN w wersji 2.6 nie jest jeszcze obsługiwany.

Zainstaluj klienta OpenVPN (w wersji 2.4 lub nowszej) ze sklepu App Store. Wersja 2.6 nie jest jeszcze obsługiwana.

Jeśli jeszcze tego nie zrobiono, pobierz pakiet profilu klienta sieci VPN z Azure Portal.

Rozpakuj profil. Otwórz plik konfiguracji vpnconfig.ovpn z folderu OpenVPN w edytorze tekstów.

W sekcji certyfikatu klienta P2S wprowadź klucz publiczny certyfikatu klienta P2S w formacie base64. W formacie PEM certyfikatu można otworzyć plik cer i skopiować klucz base64 między nagłówkami certyfikatu.

W sekcji klucza prywatnego wprowadź klucz prywatny certyfikatu klienta P2S w formacie base64. Aby uzyskać informacje na temat sposobu wyodrębniania klucza prywatnego, zobacz Eksportowanie klucza prywatnego w witrynie OpenVPN.

Nie zmieniaj żadnych innych pól.

Wyślij wiadomość e-mail z plikiem profilu (ovpn) do konta e-mail skonfigurowanego w aplikacji poczty na telefonie iPhone.

Otwórz wiadomość e-mail w aplikacji poczty na telefonie iPhone i naciśnij dołączony plik.

Naciśnij pozycję Więcej , jeśli nie widzisz opcji Kopiuj do protokołu OpenVPN .

Naciśnij pozycję Kopiuj do protokołu OpenVPN.

Naciśnij pozycję DODAJ na stronie Importowanie profilu

Naciśnij pozycję DODAJ na stronie Zaimportowany profil

Uruchom aplikację OpenVPN i przesuń przełącznik na stronie Profil po prawej stronie, aby nawiązać połączenie

Klienci z systemem Linux

Uwaga

Klient OpenVPN w wersji 2.6 nie jest jeszcze obsługiwany.

Otwórz nową sesję terminalu. Możesz otworzyć nową sesję, naciskając jednocześnie klawisze "Ctrl + Alt + t".

Wprowadź następujące polecenie, aby zainstalować potrzebne składniki:

sudo apt-get install openvpn sudo apt-get -y install network-manager-openvpn sudo service network-manager restartPobierz profil sieci VPN dla bramy. Można to zrobić na karcie Konfiguracja punkt-lokacja w Azure Portal.

Wyeksportuj utworzony i przekazany certyfikat klienta P2S do konfiguracji punkt-lokacja w bramie. Aby uzyskać instrukcje, zobacz Virtual WAN punkt-lokacja.

Wyodrębnij klucz prywatny i odcisk palca base64 z pliku PFX. Istnieje wiele sposobów, aby to zrobić. Korzystanie z biblioteki OpenSSL na komputerze jest jednym ze sposobów.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"Plik profileinfo.txt będzie zawierać klucz prywatny i odcisk palca urzędu certyfikacji oraz certyfikat klienta. Pamiętaj, aby użyć odcisku palca certyfikatu klienta.

Otwórz profileinfo.txt w edytorze tekstów. Aby uzyskać odcisk palca certyfikatu klienta (podrzędnego), zaznacz tekst zawierający i między "-----BEGIN CERTIFICATE-----" i "-----END CERTIFICATE-----" dla certyfikatu podrzędnego i skopiuj go. Certyfikat podrzędny można zidentyfikować, przeglądając temat=/ wiersz.

Otwórz plik vpnconfig.ovpn i znajdź sekcję pokazaną poniżej. Zamień wszystko między elementami "cert" i "/cert".

# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENTCERTIFICATE </cert>Otwórz profileinfo.txt w edytorze tekstów. Aby uzyskać klucz prywatny, zaznacz tekst zawierający i między "-----BEGIN PRIVATE KEY-----" i "-----END PRIVATE KEY-----" i skopiuj go.

Otwórz plik vpnconfig.ovpn w edytorze tekstów i znajdź tę sekcję. Wklej klucz prywatny zastępując wszystko między "kluczem" i "/key".

# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Nie zmieniaj żadnych innych pól. Użyj konfiguracji wprowadzonej w danych wejściowych klienta, aby nawiązać połączenie z siecią VPN.

Aby nawiązać połączenie przy użyciu wiersza polecenia, wpisz następujące polecenie:

sudo openvpn --config <name and path of your VPN profile file>&Aby nawiązać połączenie przy użyciu graficznego interfejsu użytkownika, przejdź do ustawień systemowych.

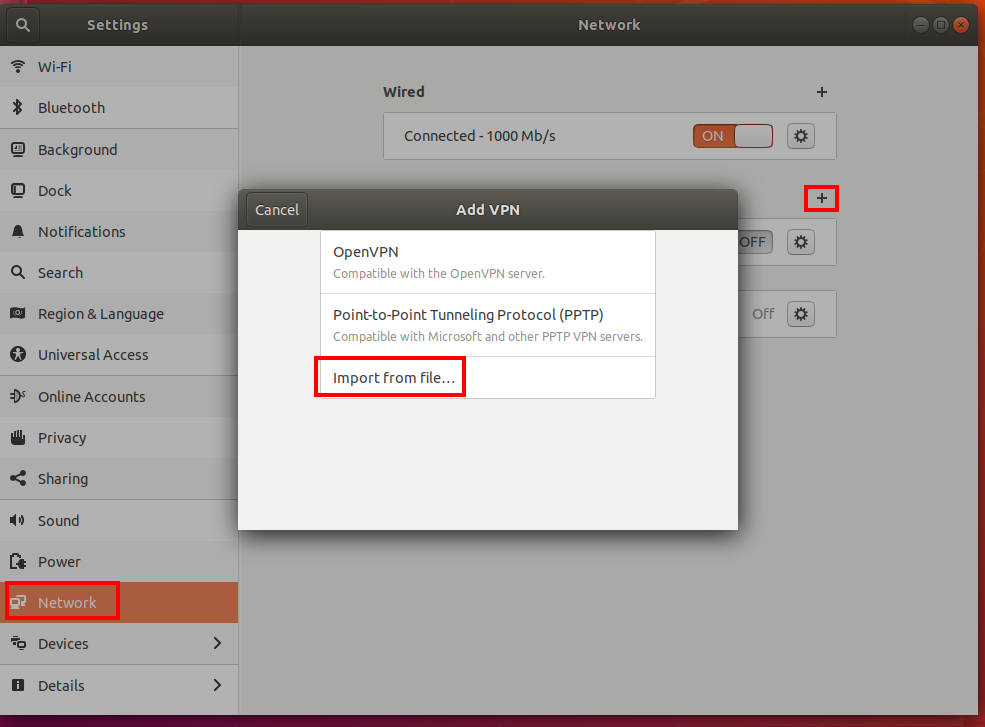

Kliknij + , aby dodać nowe połączenie sieci VPN.

W obszarze Dodaj sieć VPN wybierz pozycję Importuj z pliku....

Przejdź do pliku profilu i kliknij dwukrotnie lub wybierz pozycję Otwórz.

Kliknij przycisk Dodaj w oknie Dodawanie sieci VPN .

Możesz nawiązać połączenie, włączając sieć VPN NA stronie Ustawienia sieci lub w obszarze ikony sieci na pasku zadań systemu.

Następne kroki

Aby uzyskać więcej informacji na temat sieci VPN użytkownika (punkt-lokacja), zobacz Tworzenie połączeń sieci VPN użytkownika.

"OpenVPN" jest znakiem towarowym OpenVPN Inc.