Zarządzanie odnalezionymi aplikacjami

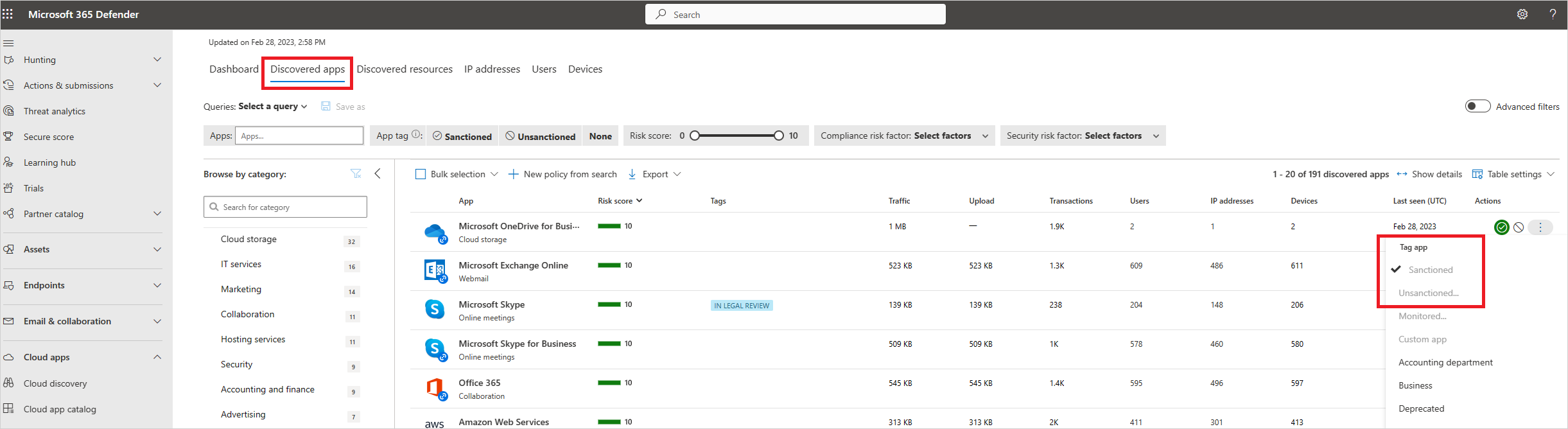

Po przejrzeniu listy odnalezionych aplikacji w środowisku możesz zabezpieczyć środowisko, zatwierdzając bezpieczne aplikacje (zaakceptowane sankcjami) lub zakazując niechcianych aplikacji (niezatwierdzonych) w następujący sposób.

Akceptowanie/odrzucanie aplikacji

Konkretną ryzykowną aplikację można oznaczyć jako niezatwierdzoną, klikając trzy kropki na końcu wiersza. Następnie wybierz pozycję Niezaakceptowane. Anulowanie działania aplikacji nie blokuje użycia, ale umożliwia łatwiejsze monitorowanie jej użycia z filtrami rozwiązania Cloud Discovery. Następnie możesz powiadomić użytkowników o niezaakceptowanej aplikacji i zasugerować alternatywną bezpieczną aplikację do ich użycia lub wygenerować skrypt blokowy przy użyciu interfejsów API Defender dla Chmury Apps, aby zablokować wszystkie niezaakceptowane aplikacje.

Blokowanie aplikacji z wbudowanymi strumieniami

Jeśli dzierżawa używa Ochrona punktu końcowego w usłudze Microsoft Defender, po oznaczeniu aplikacji jako niezaakceptowanej zostanie ona automatycznie zablokowana. Ponadto można ograniczyć zakres blokowania do określonych grup urządzeń usługi Defender for Endpoint, monitorować aplikacje i korzystać z funkcji ostrzegania i edukacji . Aby uzyskać więcej informacji, zobacz Zarządzanie odnalezionymi aplikacjami przy użyciu Ochrona punktu końcowego w usłudze Microsoft Defender.

W przeciwnym razie, jeśli dzierżawa korzysta z rozwiązania Zscaler NSS, iboss, Corrata, Menlo lub Open Systems, nadal możesz korzystać z bezproblemowych funkcji blokowania, gdy aplikacja jest niezatwierdzona, ale nie możesz używać zakresu według grup urządzeń lub ostrzegać i edukować funkcji. Aby uzyskać więcej informacji, zobacz Integracja z rozwiązaniem Zscaler, Integracja z rozwiązaniem iboss, Integracja z usługą Corrata, Integracja z platformą Menlo i Integracja z systemami Open Systems.

Blokuj aplikacje przez wyeksportowanie skryptu bloku

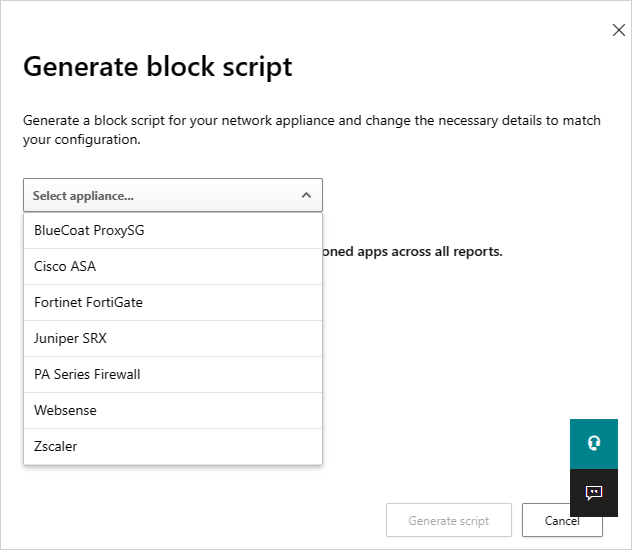

Defender dla Chmury Apps umożliwia blokowanie dostępu do niezatwierdzonych aplikacji przy użyciu istniejących lokalnych urządzeń zabezpieczeń. Możesz wygenerować dedykowany skrypt bloku i zaimportować go do urządzenia. To rozwiązanie nie wymaga przekierowania całego ruchu internetowego organizacji do serwera proxy.

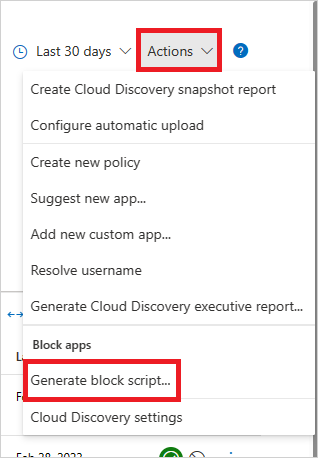

Na pulpicie nawigacyjnym rozwiązania Cloud Discovery otaguj aplikacje, które chcesz zablokować, jako nieakceptowane.

Na pasku tytułu wybierz pozycję Akcje , a następnie wybierz pozycję Generuj skrypt bloku....

W okienku Generowanie skryptu blokady wybierz urządzenie, dla którego chcesz wygenerować skrypt blokady.

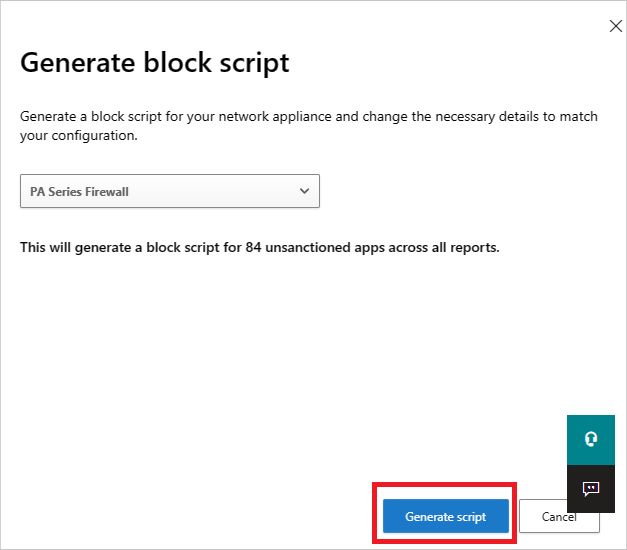

Następnie wybierz przycisk Generuj skrypt , aby utworzyć skrypt blokowy dla wszystkich niezaakceptowanych aplikacji. Domyślnie plik ma nazwę z datą, w której został wyeksportowany, a wybrany typ urządzenia. 2017-02-19_CAS_Fortigate_block_script.txt będzie przykładową nazwą pliku.

Zaimportuj utworzony plik na urządzenie.

Blokowanie nieobsługiwanych strumieni

Jeśli dzierżawa nie używa żadnego z powyższych strumieni, nadal możesz wyeksportować listę wszystkich domen wszystkich niezaakceptowanych aplikacji i skonfigurować nieobsługiwane urządzenie innej firmy w celu zablokowania tych domen.

Na stronie Odnalezione aplikacje przefiltruj wszystkie niezaakceptowane aplikacje, a następnie użyj możliwości eksportowania, aby wyeksportować wszystkie domeny.

Aplikacje nieblokowalne

Aby uniemożliwić użytkownikom przypadkowe blokowanie usług krytycznych dla działania firmy i powodować przestojów, następujące usługi nie mogą być blokowane przy użyciu Defender dla Chmury Apps, za pośrednictwem interfejsu użytkownika lub zasad:

- Microsoft Defender for Cloud Apps

- Centrum zabezpieczeń usługi Microsoft Defender

- Centrum zabezpieczeń platformy Microsoft 365

- Microsoft Defender for Identity

- Microsoft Purview

- Zarządzanie uprawnieniami Microsoft Entra

- Kontrola aplikacji dostępu warunkowego firmy Microsoft

- Wskaźnik bezpieczeństwa Microsoft

- Portal zgodności Microsoft Purview

- Microsoft Intune

- Pomoc techniczna firmy Microsoft

- Pomoc dotycząca usług MICROSOFT AD FS

- Pomoc techniczna firmy Microsoft

- Microsoft Online Services

Konflikty nadzoru

Jeśli występuje konflikt między ręcznymi akcjami nadzoru a ładem ustawionym przez zasady, ostatnia zastosowana operacja ma pierwszeństwo.

Następne kroki

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla