Zarządzanie odnalezionymi aplikacjami przy użyciu Ochrona punktu końcowego w usłudze Microsoft Defender

Integracja aplikacji Microsoft Defender dla Chmury z usługą Ochrona punktu końcowego w usłudze Microsoft Defender zapewnia bezproblemowe rozwiązanie do wglądu i kontroli IT w tle. Nasza integracja umożliwia administratorom usługi Defender dla Chmury Apps blokowanie dostępu użytkowników końcowych do aplikacji w chmurze dzięki natywnej integracji mechanizmów nadzoru aplikacji Defender dla Chmury Apps z ochroną sieci Ochrona punktu końcowego w usłudze Microsoft Defender. Alternatywnie administratorzy mogą podjąć łagodniejsze podejście do ostrzeżeń użytkowników podczas uzyskiwania dostępu do ryzykownych aplikacji w chmurze.

usługa Defender dla Chmury Apps korzysta z wbudowanej funkcji Niezaakceptowany tag aplikacji oznaczania aplikacji w chmurze jako zabronione do użycia, dostępny zarówno na stronach katalogu aplikacji Cloud Discovery, jak i w chmurze. Po włączeniu integracji z usługą Defender dla punktu końcowego można bezproblemowo zablokować dostęp do niezatwierdzonych aplikacji jednym kliknięciem w portalu Defender dla Chmury Apps.

Aplikacje oznaczone jako niezaakceptowane w aplikacjach Defender dla Chmury są automatycznie synchronizowane z usługą Defender for Endpoint. Mówiąc dokładniej, domeny używane przez te niezaakceptowane aplikacje są propagowane do urządzeń punktu końcowego do zablokowania przez Program antywirusowy Microsoft Defender w ramach umowy SLA ochrony sieci.

Uwaga

Opóźnienie czasu blokowania aplikacji za pośrednictwem usługi Defender dla punktu końcowego wynosi do trzech godzin od momentu oznaczania aplikacji jako niezaakceptowanej w usłudze Defender dla Chmury Apps do momentu zablokowania aplikacji na urządzeniu. Jest to spowodowane maksymalnie jedną godziną synchronizacji aplikacji Defender dla Chmury Apps zaakceptowanych/niezatwierdzonych w usłudze Defender dla punktu końcowego oraz do dwóch godzin wypychania zasad do urządzeń w celu zablokowania aplikacji po utworzeniu wskaźnika w usłudze Defender dla punktu końcowego.

Wymagania wstępne

Jedna z następujących licencji:

- Defender dla Chmury Apps (E5, AAD-P1m CAS-D) i Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2) z punktami końcowymi dołączonymi do usługi Defender for Endpoint

- Microsoft 365 E5

Program antywirusowy Microsoft Defender. Aby uzyskać więcej informacji, zobacz:

Jeden z następujących obsługiwanych systemów operacyjnych:

- Windows: Windows w wersji 10 18.09 (RS5) kompilacja systemu operacyjnego 1776.3, 11 i nowsze

- Android: minimalna wersja 8.0: Aby uzyskać więcej informacji, zobacz: Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Android

- iOS: minimalna wersja 14.0: Aby uzyskać więcej informacji, zobacz: Ochrona punktu końcowego w usłudze Microsoft Defender w systemie iOS

- MacOS: minimalna wersja 11: Aby uzyskać więcej informacji, zobacz: Ochrona sieci dla systemu macOS

- Wymagania systemowe systemu Linux: Aby uzyskać więcej informacji, zobacz: Ochrona sieci dla systemu Linux

Ochrona punktu końcowego w usłudze Microsoft Defender dołączone. Aby uzyskać więcej informacji, zobacz Dołączanie aplikacji Defender dla Chmury za pomocą usługi Defender for Endpoint.

Włączanie blokowania aplikacji w chmurze za pomocą usługi Defender for Endpoint

Aby włączyć kontrolę dostępu dla aplikacji w chmurze, wykonaj następujące czynności:

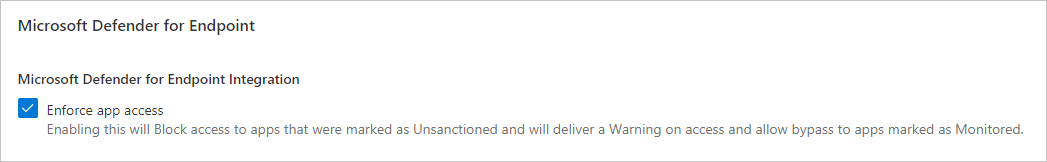

W witrynie Microsoft Defender Portal wybierz pozycję Ustawienia. Następnie wybierz pozycję Aplikacje w chmurze. W obszarze Cloud Discovery wybierz pozycję Ochrona punktu końcowego w usłudze Microsoft Defender, a następnie wybierz pozycję Wymuszaj dostęp do aplikacji.

Uwaga

Zastosowanie tego ustawienia może potrwać do 30 minut.

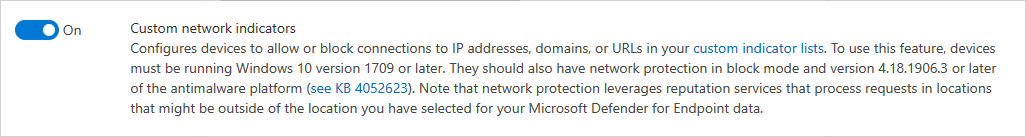

W usłudze Microsoft Defender XDR przejdź do pozycji Ustawienia> Endpoints>Zaawansowane funkcje, a następnie wybierz pozycję Niestandardowe wskaźniki sieci. Aby uzyskać informacje na temat wskaźników sieci, zobacz Tworzenie wskaźników dla adresów IP i adresów URL/domen.

Dzięki temu można korzystać z Program antywirusowy Microsoft Defender funkcji ochrony sieci w celu blokowania dostępu do wstępnie zdefiniowanego zestawu adresów URL przy użyciu Defender dla Chmury Apps, ręcznie przypisując tagi aplikacji do określonych aplikacji lub automatycznie używając zasad odnajdywania aplikacji.

Blokowanie aplikacji dla określonych grup urządzeń

Aby zablokować użycie dla określonych grup urządzeń, wykonaj następujące czynności:

W witrynie Microsoft Defender Portal wybierz pozycję Ustawienia. Następnie wybierz pozycję Aplikacje w chmurze. Następnie w obszarze Cloud Discovery wybierz pozycję Tagi aplikacji i przejdź do karty Profile o określonym zakresie.

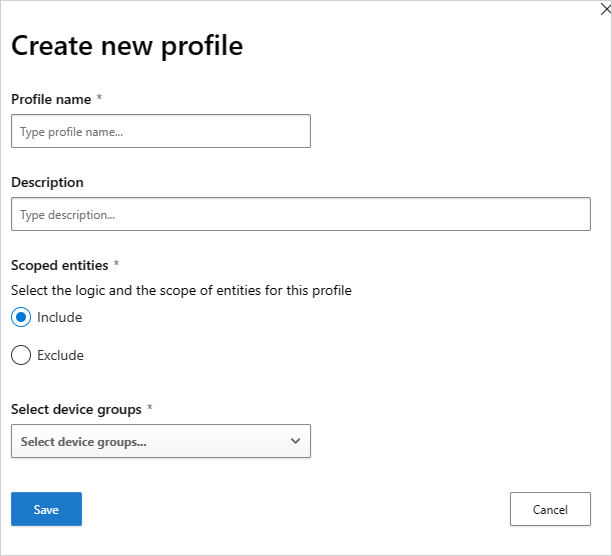

Wybierz pozycję Dodaj profil. Profil ustawia jednostki w zakresie blokowania/odblokowywania aplikacji.

Podaj opisową nazwę profilu i opis.

Wybierz, czy profil powinien być profilem Uwzględnij, czy Wyklucz.

Uwzględnij: tylko dołączony zestaw jednostek będzie mieć wpływ na wymuszanie dostępu. Na przykład profil myContoso ma wartość Uwzględnij dla grup urządzeń A i B. Blokowanie aplikacji Y z profilem myContoso spowoduje zablokowanie dostępu do aplikacji tylko dla grup A i B.

Wyklucz: wykluczony zestaw jednostek nie będzie mieć wpływu na wymuszanie dostępu. Na przykład profil myContoso ma wartość Wyklucz dla grup urządzeń A i B. Blokowanie aplikacji Y z profilem myContoso spowoduje zablokowanie dostępu aplikacji dla całej organizacji z wyjątkiem grup A i B.

Wybierz odpowiednie grupy urządzeń dla profilu. Grupy urządzeń są pobierane z Ochrona punktu końcowego w usłudze Microsoft Defender. Aby uzyskać więcej informacji, zobacz Tworzenie grupy urządzeń.

Wybierz pozycję Zapisz.

Aby zablokować aplikację, wykonaj następujące czynności:

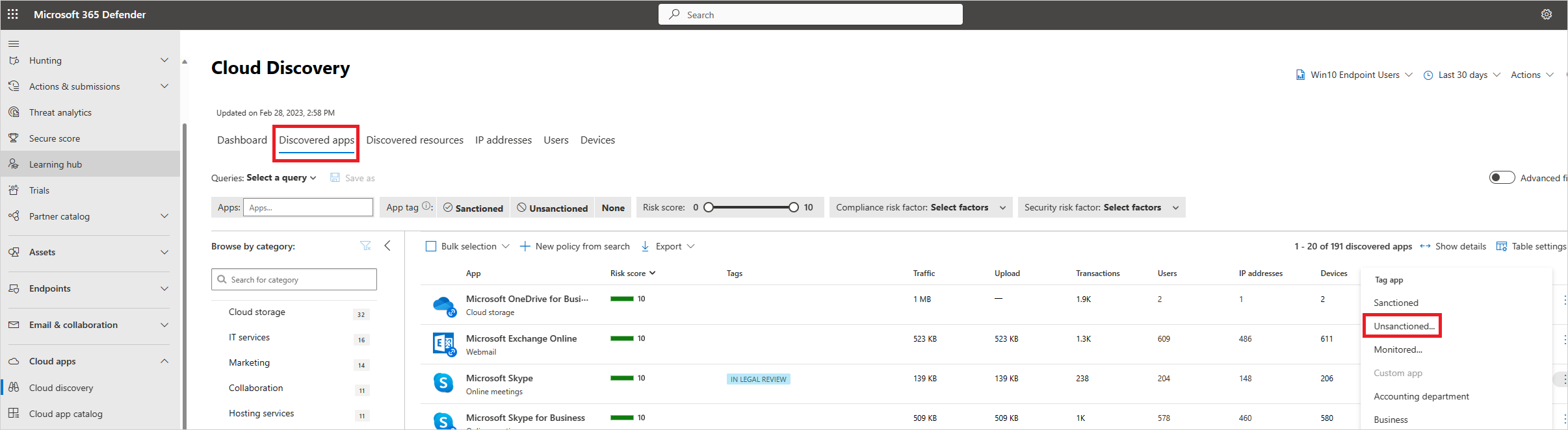

W witrynie Microsoft Defender Portal w obszarze Aplikacje w chmurze przejdź do pozycji Cloud Discovery i przejdź do karty Odnalezione aplikacje .

Wybierz aplikację, która ma być zablokowana.

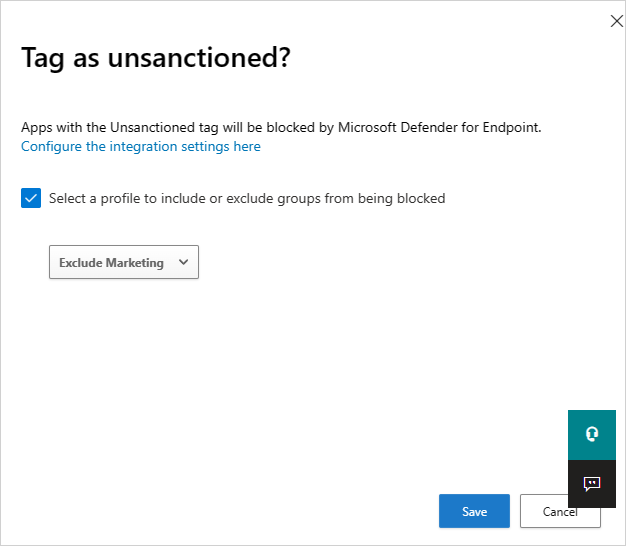

Oznacz aplikację jako Niezaakceptowaną.

Aby zablokować wszystkie urządzenia w organizacji, wybierz pozycję Zapisz. Aby zablokować określone grupy urządzeń w organizacjach, wybierz pozycję Wybierz profil do uwzględnienia lub wykluczenia grup z blokady. Następnie wybierz profil, dla którego aplikacja zostanie zablokowana, a następnie wybierz pozycję Zapisz.

Uwaga

- Możliwość wymuszania jest oparta na niestandardowych wskaźnikach adresu URL usługi Defender dla punktu końcowego.

- Wszelkie określanie zakresu organizacyjnego, które zostało ustawione ręcznie na wskaźnikach utworzonych przez aplikacje Defender dla Chmury przed wydaniem tej funkcji, zostaną zastąpione przez aplikacje Defender dla Chmury. Wymagane określenie zakresu powinno zostać ustawione w środowisku Defender dla Chmury Apps przy użyciu środowiska profilów o określonym zakresie.

- Aby usunąć wybrany profil określania zakresu z niezaakceptowanej aplikacji, usuń niezaakceptowany tag, a następnie ponownie oznacz aplikację wymaganym profilem o określonym zakresie.

- Propagowanie domen aplikacji i aktualizowanie ich na urządzeniach punktu końcowego po oznaczeniu ich odpowiednim tagiem lub/i określeniem zakresu może potrwać do dwóch godzin.

- Gdy aplikacja zostanie otagowana jako Monitorowana, opcja zastosowania profilu o określonym zakresie będzie wyświetlana tylko wtedy, gdy wbudowane źródło danych usługi Win10 Endpoint Users stale odbiera dane w ciągu ostatnich 30 dni.

Informowanie użytkowników podczas uzyskiwania dostępu do ryzykownych aplikacji

Administracja mają możliwość ostrzeżenia użytkowników, gdy uzyskują dostęp do ryzykownych aplikacji. Zamiast blokować użytkowników, zostanie wyświetlony monit z komunikatem z linkiem do niestandardowego przekierowania do strony firmy zawierającej listę aplikacji zatwierdzonych do użycia. Monit zawiera opcje pomijania ostrzeżenia przez użytkowników i kontynuowania pracy z aplikacją. Administracja mogą również monitorować liczbę użytkowników, którzy pomijają komunikat ostrzegawczy.

usługa Defender dla Chmury Apps korzysta z wbudowanej funkcji Monitorowany tag aplikacji oznacza aplikacje w chmurze jako ryzykowne do użycia. Tag jest dostępny zarówno na stronach usługi Cloud Discovery, jak i katalogu aplikacji w chmurze. Po włączeniu integracji z usługą Defender for Endpoint można bezproblemowo ostrzegać użytkowników o dostępie do monitorowanych aplikacji jednym kliknięciem w portalu Defender dla Chmury Apps.

Aplikacje oznaczone jako Monitorowane są automatycznie synchronizowane z niestandardowymi wskaźnikami adresu URL usługi Defender for Endpoint, zwykle w ciągu kilku minut. Mówiąc dokładniej, domeny używane przez monitorowane aplikacje są propagowane do urządzeń końcowych w celu zapewnienia komunikatu ostrzegawczego przez Program antywirusowy Microsoft Defender w ramach umowy SLA ochrony sieci.

Konfigurowanie niestandardowego adresu URL przekierowania dla komunikatu z ostrzeżeniem

Wykonaj poniższe kroki, aby skonfigurować niestandardowy adres URL wskazujący stronę internetową firmy, na której można edukować pracowników, dlaczego zostali ostrzeżeni i udostępnić listę alternatywnych zatwierdzonych aplikacji, które są zgodne z akceptacją ryzyka organizacji lub są już zarządzane przez organizację.

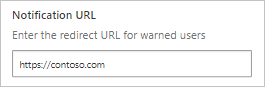

W witrynie Microsoft Defender Portal wybierz pozycję Ustawienia. Następnie wybierz pozycję Aplikacje w chmurze. W obszarze Cloud Discovery wybierz pozycję Ochrona punktu końcowego w usłudze Microsoft Defender.

W polu Adres URL powiadomienia wprowadź swój adres URL.

Konfigurowanie czasu obejścia użytkownika

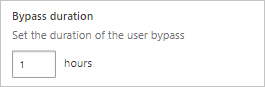

Ponieważ użytkownicy mogą pominąć komunikat ostrzegawczy, możesz użyć poniższych kroków, aby skonfigurować czas trwania obejścia. Po upływie czasu trwania użytkownicy będą monitowani o wyświetlenie komunikatu ostrzegawczego przy następnym dostępie do monitorowanej aplikacji.

W witrynie Microsoft Defender Portal wybierz pozycję Ustawienia. Następnie wybierz pozycję Aplikacje w chmurze. W obszarze Cloud Discovery wybierz pozycję Ochrona punktu końcowego w usłudze Microsoft Defender.

W polu Czas trwania obejścia wprowadź czas trwania (godziny) obejścia użytkownika.

Monitorowanie zastosowanych kontrolek aplikacji

Po zastosowaniu kontrolek można monitorować wzorce użycia aplikacji za pomocą zastosowanych kontrolek (dostępu, blokowania, obejścia), wykonując następujące kroki.

- W witrynie Microsoft Defender Portal w obszarze Aplikacje w chmurze przejdź do pozycji Cloud Discovery , a następnie przejdź do karty Odnalezione aplikacje . Użyj filtrów , aby znaleźć odpowiednią monitorowaną aplikację.

- Wybierz nazwę aplikacji, aby wyświetlić zastosowane kontrolki aplikacji na stronie przeglądu aplikacji.

Następne kroki

Pokrewne wideo

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.