Konfigurowanie i instalowanie skanera klasycznego usługi Azure Information Protection

Przed rozpoczęciem konfigurowania i instalowania skanera usługi Azure Information Protection sprawdź, czy system spełnia wymagania wstępne.

Gdy wszystko będzie gotowe, wykonaj następujące czynności:

Wykonaj następujące dodatkowe procedury konfiguracji zgodnie z potrzebami systemu:

| Procedura | Opis |

|---|---|

| Zmienianie typów plików do ochrony | Możesz chcieć skanować, klasyfikować lub chronić różne typy plików niż domyślne. Aby uzyskać więcej informacji, zobacz Proces skanowania usługi AIP. |

| Uaktualnianie skanera | Uaktualnij skaner, aby korzystać z najnowszych funkcji i ulepszeń. |

| Zbiorcze edytowanie ustawień repozytorium danych | Użyj opcji importu i eksportu, aby zbiorczo wprowadzić zmiany w wielu repozytoriach danych. |

| Używanie skanera z alternatywnymi konfiguracjami | Używanie skanera bez konfigurowania etykiet z żadnymi warunkami |

| Optymalizowanie wydajności | Wskazówki dotyczące optymalizacji wydajności skanera |

Aby uzyskać więcej informacji, zobacz również Lista poleceń cmdlet dla skanera.

Konfigurowanie skanera w Azure Portal

Przed zainstalowaniem skanera lub uaktualnij go ze starszej wersji skanera o ogólnej dostępności, utwórz zadanie skanowania klastra i zawartości dla skanera w Azure Portal.

Następnie skonfiguruj zadanie skanowania klastra i zawartości przy użyciu ustawień skanera i repozytoriów danych do skanowania.

Aby skonfigurować skaner:

Zaloguj się do Azure Portal i przejdź do okienka azure Information Protection.

Na przykład w polu wyszukiwania dla zasobów, usług i dokumentów: Zacznij wpisywać informacje i wybierz pozycję Azure Information Protection.

Znajdź opcje menu Skaner i wybierz pozycję Klastry.

W okienku Azure Information Protection — Klastry wybierz pozycję Dodaj:

W okienku Dodawanie nowego klastra :

Określ zrozumiałą nazwę skanera. Ta nazwa służy do identyfikowania ustawień konfiguracji skanera i repozytoriów danych do skanowania.

Możesz na przykład określić Europę , aby zidentyfikować lokalizację geograficzną repozytoriów danych, które zostaną objęte skanerem. Podczas późniejszej instalacji lub uaktualniania skanera należy określić tę samą nazwę klastra.

Opcjonalnie określ opis dla celów administracyjnych, aby ułatwić identyfikację nazwy klastra skanera.

Wybierz pozycję Zapisz.

Znajdź opcje menu Skaner i wybierz pozycję Zadania skanowania zawartości.

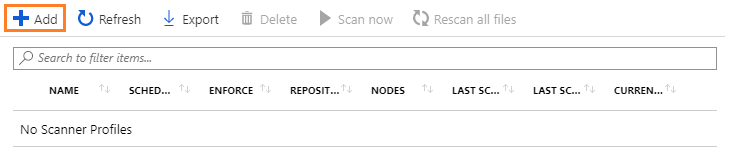

W okienku Zadania skanowania zawartości w usłudze Azure Information Protection wybierz pozycję Dodaj.

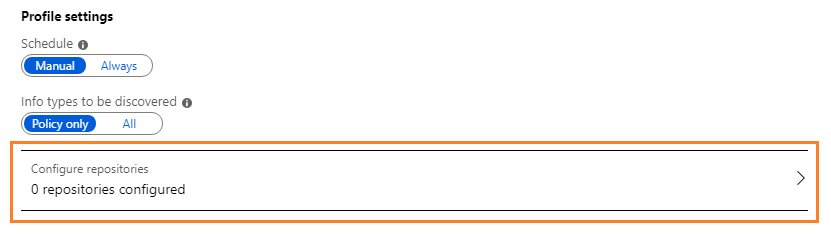

W przypadku tej konfiguracji początkowej skonfiguruj następujące ustawienia, a następnie wybierz pozycję Zapisz , ale nie zamykaj okienka:

Sekcja Ustawienia Ustawienia zadania skanowania zawartości - Harmonogram: Zachowaj domyślne typy informacji ręcznych

- do odnalezienia: Zmień na zasady konfiguruj tylko

- repozytoria: nie konfiguruj w tej chwili, ponieważ zadanie skanowania zawartości musi najpierw zostać zapisane.Zasady poufności - Wymuś: wybierz pozycję Wyłącz

- pliki etykiet na podstawie zawartości: Zachowaj domyślną-

etykietę w domyślnejetykiecie: Zachowaj domyślną wartość Domyślnepliki ponownej etykiety zasad: zachowaj wartość domyślną

- WyłączoneKonfigurowanie ustawień pliku - Zachowaj wartości "Data modyfikacji", "Ostatnio zmodyfikowane" i "Zmodyfikowane przez": Zachowaj wartość domyślnąw obszarze Typy plikówdo

- skanowania: Zachowaj domyślne typy plików dla opcji Wyklucz

- domyślnego właściciela: Zachowaj domyślne konto skaneraPo utworzeniu i zapisaniu zadania skanowania zawartości możesz wrócić do opcji Konfiguruj repozytoria , aby określić magazyny danych do przeskanowania.

Określ ścieżki UNC i adresy URL serwera SharePoint dla SharePoint lokalnych bibliotek dokumentów i folderów.

Uwaga

SharePoint Server 2019, SharePoint Server 2016 i SharePoint Server 2013 są obsługiwane w przypadku SharePoint. program SharePoint Server 2010 jest również obsługiwany w przypadku rozszerzonej obsługi tej wersji SharePoint.

Aby dodać pierwszy magazyn danych, w okienku Dodaj nowe zadanie skanowania zawartości wybierz pozycję Konfiguruj repozytoria , aby otworzyć okienko Repozytoria :

W okienku Repozytoria wybierz pozycję Dodaj:

W okienku Repozytorium określ ścieżkę dla repozytorium danych, a następnie wybierz pozycję Zapisz.

Przykład:

- W przypadku udziału sieciowego użyj polecenia

\\Server\Folder. - W przypadku biblioteki SharePoint użyj polecenia

http://sharepoint.contoso.com/Shared%20Documents/Folder.

Uwaga

Symbole wieloznaczne nie są obsługiwane, a lokalizacje WebDav nie są obsługiwane.

Podczas dodawania ścieżek SharePoint użyj następującej składni:

Ścieżka Składnia Ścieżka główna http://<SharePoint server name>

Skanuje wszystkie witryny, w tym wszystkie zbiory witryn dozwolone dla użytkownika skanera.

Wymaga dodatkowych uprawnień do automatycznego odnajdywania zawartości głównejOkreślone SharePoint podwitryny lub kolekcji Jedna z następujących czynności:

-http://<SharePoint server name>/<subsite name>-http://SharePoint server name>/<site collection name>/<site name>

wymaga dodatkowych uprawnień do automatycznego odnajdywania zawartości zbioru witrynOkreślona biblioteka SharePoint Jedna z następujących czynności:

-http://<SharePoint server name>/<library name>

-http://SharePoint server name>/.../<library name>Określony folder SharePoint http://<SharePoint server name>/.../<folder name>W przypadku pozostałych ustawień w tym okienku nie należy zmieniać ich dla tej konfiguracji początkowej, ale zachować je jako domyślne zadanie skanowania zawartości. Ustawienie domyślne oznacza, że repozytorium danych dziedziczy ustawienia z zadania skanowania zawartości.

- W przypadku udziału sieciowego użyj polecenia

Jeśli chcesz dodać kolejne repozytorium danych, powtórz kroki 8 i 9.

Zamknij okienko Repozytoria i okienko zadania skanowania zawartości .

Po powrocie do okienka zadania Azure Information Protection — skanowanie zawartości jest wyświetlane wraz z kolumną SCHEDULE z widoczną kolumną Manual (Ręcznie), a kolumna ENFORCE (WYMUSZAnie) jest pusta.

Teraz możesz zainstalować skaner za pomocą utworzonego zadania skanera zawartości. Kontynuuj pracę z pozycją Zainstaluj skaner.

Instalowanie skanera

Po skonfigurowaniu skanera usługi Azure Information Protection w Azure Portal wykonaj poniższe kroki, aby zainstalować skaner:

Zaloguj się na komputerze Windows Server, na który zostanie uruchomiony skaner. Użyj konta z uprawnieniami administratora lokalnego, które ma uprawnienia do zapisu w bazie danych master SQL Server.

Ważne

Aby uzyskać więcej informacji, zobacz Wymagania wstępne dotyczące instalowania i wdrażania skanera usługi Azure Information Protection.

Otwórz sesję Windows PowerShell z opcją Uruchom jako administrator.

Uruchom polecenie cmdlet Install-AIPScanner, określając wystąpienie SQL Server, na którym ma zostać utworzona baza danych skanera usługi Azure Information Protection, oraz nazwę klastra skanera określonego w poprzedniej sekcji:

Install-AIPScanner -SqlServerInstance <name> -Profile <cluster name>Przykłady przy użyciu nazwy profilu Europa:

W przypadku wystąpienia domyślnego:

Install-AIPScanner -SqlServerInstance SQLSERVER1 -Profile EuropeDla nazwanego wystąpienia:

Install-AIPScanner -SqlServerInstance SQLSERVER1\AIPSCANNER -Profile EuropeDla SQL Server Express:

Install-AIPScanner -SqlServerInstance SQLSERVER1\SQLEXPRESS -Profile Europe

Po wyświetleniu monitu podaj poświadczenia dla konta usługi skanera (

\<domain\user name>) i hasła.Sprawdź, czy usługa jest teraz zainstalowana przy użyciu usług Narzędzi> administracyjnych.

Zainstalowana usługa nosi nazwę Azure Information Protection Scanner i jest skonfigurowana do uruchamiania przy użyciu utworzonego konta usługi skanera.

Po zainstalowaniu skanera należy uzyskać token Azure AD dla konta usługi skanera w celu uwierzytelnienia, aby skaner mógł działać nienadzorowany.

Uzyskiwanie tokenu Azure AD dla skanera

Token Azure AD umożliwia skanerowi uwierzytelnianie w usłudze Azure Information Protection.

Aby uzyskać token Azure AD:

Wróć do Azure Portal, aby utworzyć dwie aplikacje Azure AD w celu określenia tokenu dostępu do uwierzytelniania. Ten token umożliwia uruchamianie skanera nieinterakcyjnego.

Aby uzyskać więcej informacji, zobacz How to label files non-interactively for Azure Information Protection (Jak oznaczać pliki nieinterakcyjne dla usługi Azure Information Protection).

Jeśli konto usługi skanera zostało przyznane lokalnej instalacji na komputerze Windows Server, zaloguj się przy użyciu tego konta i uruchom sesję programu PowerShell.

Uruchom polecenie Set-AIPAuthentication, określając wartości skopiowane z poprzedniego kroku:

Set-AIPAuthentication -webAppId <ID of the "Web app / API" application> -webAppKey <key value generated in the "Web app / API" application> -nativeAppId <ID of the "Native" application>Po wyświetleniu monitu określ hasło dla poświadczeń konta usługi dla Azure AD, a następnie kliknij przycisk Akceptuj.

Przykład:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "+LBkMvddz?WrlNCK5v0e6_=meM59sSAn" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f").token | clip Acquired application access token on behalf of the user

Porada

Jeśli nie można udzielić konta usługi skanera w prawo logowania lokalnego , określ i użyj parametru Token dla polecenia Set-AIPAuthentication.

Skaner ma teraz token do uwierzytelniania w Azure AD, który jest ważny przez jeden rok, dwa lata lub nigdy, zgodnie z konfiguracją aplikacji internetowej /API w Azure AD.

Po wygaśnięciu tokenu należy powtórzyć kroki 1 i 2.

Teraz możesz uruchomić pierwsze skanowanie w trybie odnajdywania. Aby uzyskać więcej informacji, zobacz Uruchamianie cyklu odnajdywania i wyświetlanie raportów dla skanera.

Jeśli skanowanie odnajdywania zostało już uruchomione, przejdź do sekcji Konfigurowanie skanera w celu zastosowania klasyfikacji i ochrony.

Konfigurowanie skanera w celu stosowania klasyfikacji i ochrony

Ustawienia domyślne umożliwiają skonfigurowanie skanera do uruchamiania raz i w trybie tylko do raportowania.

Aby zmienić te ustawienia, edytuj zadanie skanowania zawartości:

W Azure Portal w okienku Zadania skanowania zawartości w usłudze Azure Information Protection wybierz zadanie skanowania klastra i zawartości, aby je edytować.

W okienku Zadanie skanowania zawartości zmień następujące ustawienia, a następnie wybierz pozycję Zapisz:

- W sekcji Zadanie skanowania zawartości : Zmień harmonogram na Zawsze

- W sekcji Zasady poufności : Zmień wymuszanie na Włączone

Porada

Możesz zmienić inne ustawienia w tym okienku, takie jak zmiana atrybutów plików i możliwość ponownego etykietowania plików przez skaner. Skorzystaj z wyskakujących informacji, aby dowiedzieć się więcej o każdym ustawieniu konfiguracji.

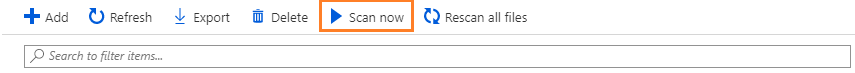

Zanotuj bieżący czas i uruchom skaner ponownie w okienku Zadań skanowania zawartości w usłudze Azure Information Protection:

Alternatywnie uruchom następujące polecenie w sesji programu PowerShell:

Start-AIPScanAby wyświetlić raporty o plikach oznaczonych etykietami, jaka klasyfikacja została zastosowana i czy zastosowano ochronę, monitoruj dziennik zdarzeń dla typu informacyjnego 911 i najnowszej sygnatury czasowej.

Sprawdź raporty, aby uzyskać szczegółowe informacje, lub użyj Azure Portal, aby znaleźć te informacje.

Skaner jest teraz zaplanowany do ciągłego uruchamiania. Gdy skaner działa przez wszystkie skonfigurowane pliki, automatycznie uruchamia nowy cykl, tak aby wszystkie nowe i zmienione pliki zostały odnalezione.

Zmienianie typów plików do ochrony

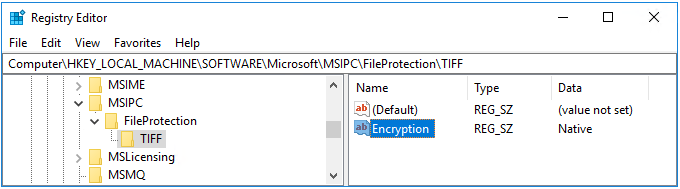

Domyślnie skaner usługi AIP chroni tylko Office typów plików i plików PDF. Aby zmienić to zachowanie, na przykład w celu skonfigurowania skanera w celu ochrony wszystkich typów plików, tak jak w przypadku klienta lub ochrony określonych dodatkowych typów plików, zmodyfikuj rejestr w następujący sposób:

- Określ dodatkowe typy plików, które mają być chronione

- Określ typ ochrony, którą chcesz zastosować (natywną lub ogólną)

W tej dokumentacji dla deweloperów ochrona ogólna jest określana jako „PFile”.

Aby dopasować obsługiwane typy plików do klienta, gdzie wszystkie pliki są automatycznie chronione za pomocą ochrony natywnej lub ogólnej:

Określić:

- Symbol

*wieloznaczny jako klucz rejestru Encryptionjako wartość (REG_SZ)Defaultjako dane wartości

- Symbol

Sprawdź, czy istnieją klucze MSIPC i FileProtection . Utwórz je ręcznie, jeśli nie, a następnie utwórz podklucz dla każdego rozszerzenia nazwy pliku.

Na przykład w przypadku skanera w celu ochrony obrazów TIFF oprócz plików Office i plików PDF rejestr będzie wyglądać podobnie do następującego po jego zmodyfikowaniu:

Uwaga

Jako plik obrazu pliki TIFF obsługują ochronę natywną, a wynikowe rozszerzenie nazwy pliku to .ptiff.

W przypadku plików, które nie obsługują ochrony natywnej, określ rozszerzenie nazwy pliku jako nowy klucz i plik PFile w celu ochrony ogólnej. Wynikowe rozszerzenie nazwy pliku dla chronionego pliku to .pfile.

Aby uzyskać listę typów plików tekstowych i obrazów, które podobnie obsługują ochronę natywną, ale należy ją określić w rejestrze, zobacz Obsługiwane typy plików na potrzeby klasyfikacji i ochrony.

Uaktualnianie skanera

Jeśli skaner został wcześniej zainstalowany i chcesz go uaktualnić, zobacz Uaktualnianie skanera usługi Azure Information Protection.

Następnie skonfiguruj skaner i użyj go w zwykły sposób, pomijając kroki instalacji skanera.

Uwaga

Jeśli masz wersję skanera starszego niż 1.48.204.0 i nie jesteś gotowy do uaktualnienia, zobacz Wdrażanie poprzednich wersji skanera usługi Azure Information Protection w celu automatycznego klasyfikowania i ochrony plików.

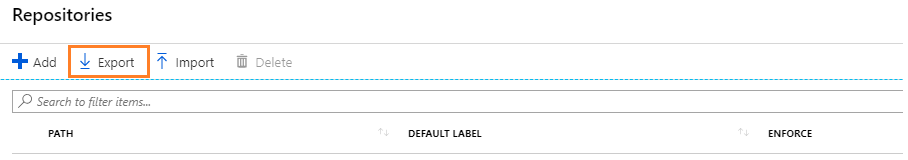

Zbiorcze edytowanie ustawień repozytorium danych

Użyj przycisków Eksportuj i Importuj , aby wprowadzić zmiany dla skanera w kilku repozytoriach.

W ten sposób nie trzeba wprowadzać tych samych zmian kilka razy, ręcznie, w Azure Portal.

Jeśli na przykład masz nowy typ pliku w kilku SharePoint repozytoriach danych, możesz zaktualizować ustawienia dla tych repozytoriów zbiorczo.

Aby wprowadzić zmiany zbiorcze w repozytoriach:

W okienku Azure Portal w okienku Repozytoria wybierz opcję Eksportuj. Przykład:

Ręcznie edytuj wyeksportowany plik, aby wprowadzić zmiany.

Użyj opcji Importuj na tej samej stronie, aby zaimportować aktualizacje z powrotem do repozytoriów.

Używanie skanera z alternatywnymi konfiguracjami

Skaner usługi Azure Information Protection zwykle szuka warunków określonych dla etykiet w celu klasyfikowania i ochrony zawartości zgodnie z potrzebami.

W następujących scenariuszach skaner usługi Azure Information Protection może również skanować zawartość i zarządzać etykietami bez żadnych skonfigurowanych warunków:

- Stosowanie etykiety domyślnej do wszystkich plików w repozytorium danych

- Identyfikowanie wszystkich warunków niestandardowych i znanych typów informacji poufnych

Stosowanie etykiety domyślnej do wszystkich plików w repozytorium danych

W tej konfiguracji wszystkie nieoznaczone pliki w repozytorium są oznaczone etykietą domyślną określoną dla repozytorium lub zadania skanowania zawartości. Pliki są oznaczone bez inspekcji.

Skonfiguruj następujące ustawienia:

- Etykiety plików na podstawie zawartości: ustaw wartość Wyłączone

- Etykieta domyślna: ustaw wartość Niestandardowa, a następnie wybierz etykietę do użycia

Identyfikowanie wszystkich warunków niestandardowych i znanych typów informacji poufnych

Ta konfiguracja umożliwia znalezienie poufnych informacji, które mogą nie zostać wyświetlone, kosztem skanowania skanera.

Ustaw typy informacji, które mają zostać odnalezione , na Wartość Wszystkie.

Aby zidentyfikować warunki i typy informacji do etykietowania, skaner używa warunków niestandardowych określonych dla etykiet oraz listy typów informacji dostępnych do określenia etykiet zgodnie z zasadami usługi Azure Information Protection.

Aby uzyskać więcej informacji, zobacz Szybki start: znajdowanie informacji poufnych.

Optymalizowanie wydajności skanera

Uwaga

Jeśli chcesz poprawić czas odpowiedzi komputera skanera, a nie wydajność skanera, użyj zaawansowanego ustawienia klienta, aby ograniczyć liczbę wątków używanych przez skaner.

Skorzystaj z poniższych opcji i wskazówek, aby ułatwić optymalizację wydajności skanera:

| Opcja | Opis |

|---|---|

| Połączenie sieciowe o dużej szybkości i niezawodności między komputerem skanera a zeskanowanym magazynem danych | Na przykład umieść komputer skanera w tej samej sieci LAN lub najlepiej w tym samym segmencie sieci co zeskanowany magazyn danych. Jakość połączenia sieciowego wpływa na wydajność skanera, ponieważ w celu sprawdzenia plików skaner przesyła zawartość plików na komputer z uruchomioną usługą skanera. Zmniejszenie lub wyeliminowanie przeskoków sieci wymaganych do podróżować danych zmniejsza również obciążenie sieci. |

| Upewnij się, że komputer skanera ma dostępne zasoby procesora | Inspekcja zawartości pliku i szyfrowanie i odszyfrowywanie plików to akcje intensywnie korzystające z procesora. Monitoruj typowe cykle skanowania dla określonych magazynów danych, aby określić, czy brak zasobów procesora negatywnie wpływa na wydajność skanera. |

| Instalowanie wielu wystąpień skanera | Skaner usługi Azure Information Protection obsługuje wiele baz danych konfiguracji w tym samym wystąpieniu serwera SQL podczas określania niestandardowej nazwy klastra (profilu) skanera. |

| Udzielanie określonych praw i wyłączanie niskiego poziomu integralności | Upewnij się, że konto usługi z uruchomionym skanerem ma tylko prawa udokumentowane w temacie Wymagania dotyczące konta usługi. Następnie skonfiguruj zaawansowane ustawienie klienta , aby wyłączyć niski poziom integralności skanera. |

| Sprawdzanie użycia alternatywnej konfiguracji | Skaner jest uruchamiany szybciej, gdy używasz alternatywnej konfiguracji w celu zastosowania etykiety domyślnej do wszystkich plików, ponieważ skaner nie sprawdza zawartości pliku. Skaner działa wolniej, gdy używasz alternatywnej konfiguracji do identyfikowania wszystkich warunków niestandardowych i znanych typów informacji poufnych. |

| Zmniejsz limity czasu skanera | Zmniejsz limity czasu skanera przy użyciu zaawansowanych ustawień klienta. Zmniejszone limity czasu skanera zapewniają lepsze współczynniki skanowania i mniejsze zużycie pamięci. Uwaga: zmniejszenie limitu czasu skanera oznacza, że niektóre pliki mogą zostać pominięte. |

Dodatkowe czynniki wpływające na wydajność

Dodatkowe czynniki wpływające na wydajność skanera to:

| Czynnik | Opis |

|---|---|

| Czas ładowania/odpowiedzi | Bieżące czasy ładowania i odpowiedzi magazynów danych, które zawierają pliki do skanowania, również będą mieć wpływ na wydajność skanera. |

| Tryb skanera (odnajdywanie/wymuszanie) | Tryb odnajdywania zwykle ma wyższą szybkość skanowania niż tryb wymuszania. Odnajdywanie wymaga akcji odczytu pojedynczego pliku, natomiast tryb wymuszania wymaga akcji odczytu i zapisu. |

| Zmiany zasad | Wydajność skanera może mieć wpływ, jeśli wprowadzono zmiany warunków w zasadach usługi Azure Information Protection . Pierwszy cykl skanowania, gdy skaner musi sprawdzić każdy plik, potrwa dłużej niż kolejne cykle skanowania, które domyślnie sprawdzają tylko nowe i zmienione pliki. Jeśli zmienisz warunki, wszystkie pliki zostaną ponownie przeskanowane. Aby uzyskać więcej informacji, zobacz Ponowne skanowanie plików. |

| Konstrukcje regularne | Wydajność skanera ma wpływ na sposób konstruowania wyrażeń regularnych dla warunków niestandardowych. Aby uniknąć dużego zużycia pamięci i ryzyka przekroczenia limitu czasu (15 minut na plik), przejrzyj wyrażenia regularne, aby uzyskać wydajne dopasowywanie wzorców. Na przykład: - Unikaj chciwych kwantyfikatorów - Użyj grup nieuchwytnych, takich jak (?:expression) zamiast (expression) |

| Poziom dziennika | Opcje poziomu dziennika obejmują debugowanie, informacje, błędy i wyłączanie raportów skanera. - Wyłączone wyniki w najlepszym debugowaniu - znacznie spowalnia skaner i powinny być używane tylko do rozwiązywania problemów. Aby uzyskać więcej informacji, zobacz parametr ReportLevel polecenia cmdlet Set-AIPScannerConfiguration . |

| Przeskanowane pliki | — Z wyjątkiem plików Excel pliki Office są szybciej skanowane niż pliki PDF. — Pliki niechronione są szybsze do skanowania niż pliki chronione. - Duże pliki oczywiście trwa dłużej, aby skanować niż małe pliki. |

Lista poleceń cmdlet skanera

W tej sekcji wymieniono polecenia cmdlet programu PowerShell obsługiwane dla skanera usługi Azure Information Protection.

Uwaga

Skaner usługi Azure Information Protection jest konfigurowany na podstawie Azure Portal. W związku z tym polecenia cmdlet używane w poprzednich wersjach do konfigurowania repozytoriów danych i listy skanowanych typów plików są teraz przestarzałe.

Obsługiwane polecenia cmdlet skanera obejmują:

Następne kroki

Po zainstalowaniu i skonfigurowaniu skanera rozpocznij skanowanie plików.

Zobacz również: Wdrażanie skanera usługi Azure Information Protection w celu automatycznego klasyfikowania i ochrony plików.

Więcej informacji:

Interesuje cię, jak zespół inżynieryjny i operacyjny usług podstawowych w firmie Microsoft zaimplementował ten skaner? Przeczytaj analizę przypadku technicznego: Automatyzowanie ochrony danych za pomocą skanera usługi Azure Information Protection.

Być może zastanawiasz się: Jaka jest różnica między Windows Server FCI i skanerem usługi Azure Information Protection?

Za pomocą programu PowerShell można również interaktywnie klasyfikować i chronić pliki z komputera stacjonarnego. Aby uzyskać więcej informacji na temat tego i innych scenariuszy korzystających z programu PowerShell, zobacz Using PowerShell with the Azure Information Protection client (Używanie programu PowerShell z klientem usługi Azure Information Protection).