Power BI-Implementierungsplanung: Sicherheitsplanung auf Mandantenebene

Hinweis

Dieser Artikel ist Teil der Artikelreihe zur Power BI-Implementierungsplanung. Diese Reihe konzentriert sich hauptsächlich auf den Power BI-Workload innerhalb von Microsoft Fabric. Eine Einführung in die Artikelreihe finden Sie unter Power BI-Implementierungsplanung.

Dieser Artikel zur Sicherheitsplanung auf Mandantenebene richtet sich hauptsächlich an folgende Gruppen:

- Power BI-Administrator*innen: Administrator*innen, die für die Überwachung von Power BI in der Organisation verantwortlich sind.

- Center of Excellence-, IT- und BI-Team: Die Teams, die ebenfalls für die Überwachung von Power BI verantwortlich sind. Sie müssen möglicherweise mit Power BI-Administrator*innen, Informationssicherheitsteams und anderen relevanten Teams zusammenarbeiten.

Dieser Artikel könnte außerdem für Self-Service-Power BI-Ersteller*innen interessant sein, die Inhalte in Arbeitsbereichen erstellen, veröffentlichen und verwalten.

Die Artikelreihe soll den Inhalt des Whitepapers zur Power BI-Sicherheit erweitern. Während sich das Whitepaper mit wichtigen technischen Themen wie Authentifizierung, Datenresidenz und Netzwerkisolation befasst, ist es Anliegen der Artikelreihe, Ihnen bei der Planung von Sicherheit und Datenschutz durch ausführliche Informationen fundierte Entscheidungen zu ermöglichen.

Da Power BI-Inhalte auf unterschiedliche Weise verwendet und geschützt werden können, werden viele taktische Entscheidungen von Inhaltserstellern getroffen. Es gibt jedoch auch einige strategische Planungsentscheidungen, die auf Mandantenebene getroffen werden sollten. Diese strategischen Planungsentscheidungen stehen im Mittelpunkt dieses Artikels.

Es wird empfohlen, die Sicherheitsentscheidungen auf Mandantenebene so früh wie möglich zu treffen, da sie sich auf alles andere auswirken. Außerdem ist es einfacher, weitere Sicherheitsentscheidungen zu treffen, wenn Sie sich über Ihre allgemeinen Sicherheitsziele im Klaren sind.

Power BI-Verwaltung

Der Power BI-Administrator ist eine Rolle mit hohen Berechtigungen, die über eine erhebliche Kontrolle über Power BI verfügt. Es wird empfohlen, sorgfältig zu überlegen, wer dieser Rolle zugewiesen wird, da ein Power BI-Administrator viele allgemeine Funktionen ausführen kann, darunter:

- Verwaltung der Mandanteneinstellungen: Administratoren können die Mandanteneinstellungen im Verwaltungsportal verwalten. Sie können Einstellungen aktivieren oder deaktivieren und bestimmte Benutzer oder Gruppen innerhalb der Einstellungen zulassen oder nicht zulassen. Es ist wichtig zu verstehen, dass Ihre Mandanteneinstellungen einen erheblichen Einfluss auf die Benutzerfreundlichkeit haben.

- Verwaltung der Arbeitsbereichsrollen: Administratoren können Arbeitsbereichsrollen im Verwaltungsportal aktualisieren. Sie können möglicherweise die Arbeitsbereichssicherheit aktualisieren, um auf beliebige Daten zuzugreifen, oder anderen Benutzern Rechte für den Zugriff auf beliebige Daten im Power BI-Dienst erteilen.

- Zugriff auf den persönlichen Arbeitsbereich: Administratoren können auf Inhalte zugreifen und den persönlichen Arbeitsbereich jedes Benutzers steuern.

- Zugriff auf Mandantenmetadaten: Administratoren können mandantenweit auf Metadaten zugreifen, einschließlich der Power BI-Aktivitätsprotokolle und -Aktivitätsereignisse, die von den Power BI-Administrator-APIs abgerufen werden.

Tipp

Als bewährte Methode sollten Sie der Fabric-Administratorrolle zwischen zwei und vier Benutzer zuweisen. Auf diese Weise können Sie das Risiko reduzieren und zugleich sicherstellen, dass eine angemessene Abdeckung und gegenseitiges Lernen erzielt werden.

Ein Power BI-Administrator gehört mindestens einer dieser integrierten Rollen an:

- Power BI-Administrator (Microsoft 365)

- Power Platform-Administrator (Microsoft 365)

- Globaler Administrator (Microsoft Entra-ID –zuvor als Azure Active Directory bekannt)

Hinweis

Während ein Power Platform-Administrator den Power BI-Dienst verwalten kann, trifft dies umgekehrt nicht zu. Eine Person, die der Fabric-Administratorrolle zugewiesen ist, kann keine anderen Anwendungen auf der Power Platform verwalten.

Checkliste: Bei der Planung, welche Personen Power BI-Administratoren werden sollen, gehören diese zu den wichtigen Entscheidungen und Aktionen:

- Ermitteln, wem derzeit die Administratorrolle zugewiesen ist: Überprüfen Sie, wem eine der Power BI-Administrationsrollen zugewiesen ist: Fabric-Administrator, Power Platform-Administrator und globaler Administrator.

- Ermitteln, wer den Power BI-Dienst verwalten soll: Wenn zu viele Power BI-Administratoren vorhanden sind, erstellen Sie einen Plan, um die Gesamtzahl zu reduzieren. Wenn Benutzer als Power BI-Administratoren zugewiesen sind, die für eine solche Rolle mit hohen Berechtigungen nicht geeignet sind, erstellen Sie einen Plan, um das Problem zu beheben.

- Klären von Rollen und Zuständigkeiten: Stellen Sie für jeden Power BI-Administrator sicher, dass seine Zuständigkeiten klar sind. Vergewissern Sie sich, dass ein entsprechendes übergreifendes Training stattgefunden hat.

Sicherheits- und Datenschutzstrategien

Sie müssen einige Entscheidungen auf Mandantenebene treffen, die sich auf Sicherheit und Datenschutz beziehen. Die eingeschlagenen Taktiken und getroffenen Entscheidungen hängen von diesen Punkten ab:

- Ihrer Datenkultur. Das Ziel besteht darin, eine Datenkultur zu fördern, der das Bewusstsein zugrunde liegt, dass Sicherheit und Schutz von Daten in der Verantwortung aller liegt.

- Ihren Strategien zum Besitz und zur Verwaltung von Inhalten. Die Ebene der zentralisierten und dezentralen Inhaltsverwaltung wirkt sich erheblich auf die Handhabung der Sicherheit aus.

- Ihren Strategien für den Umfang der Inhaltsbereitstellung. Die Anzahl der Personen, die Inhalte anzeigen, hat Einfluss darauf, wie die Sicherheit für die Inhalte gehandhabt werden soll.

- Ihren Anforderungen an die Einhaltung globaler, nationaler/regionaler und branchenspezifischer Vorschriften.

Hier sind einige Beispiele für allgemeine Sicherheitsstrategien. Sie können Entscheidungen treffen, die sich auf die gesamte Organisation auswirken.

- Anforderungen an die Sicherheit auf Zeilenebene: Sie können die Sicherheit auf Zeilenebene (RLS) verwenden, um den Datenzugriff für bestimmte Benutzer einzuschränken. Das bedeutet, dass verschiedene Benutzer unterschiedliche Daten sehen, wenn sie auf denselben Bericht zugreifen. Ein Power BI-Semantikmodell (früher als Dataset bekannt) oder eine Datenquelle (bei Verwendung von Single Sign-On) kann RLS erzwingen. Weitere Informationen finden Sie im Abschnitt Erzwingen von Datensicherheit basierend auf der Consumeridentität im Artikel Planung der Sicherheit für Berichtsconsumer.

- Auffindbarkeit von Daten: Bestimmen Sie, in welchem Umfang die Auffindbarkeit von Daten in Power BI gefördert werden soll. Die Auffindbarkeit wirkt sich darauf aus, wer Semantikmodelle oder Datamarts im Data Hub finden kann und ob Inhaltsautoren Zugriff auf diese Elemente anfordern dürfen (mithilfe des Workflows Zugriff anfordern). Weitere Informationen finden Sie im Power BI-Nutzungsszenario Anpassbare verwaltete Self-Service-BI.

- Daten, die in Power BI gespeichert werden dürfen: Bestimmen Sie, ob es bestimmte Datentypen gibt, die nicht in Power BI gespeichert werden sollten. Sie können beispielsweise angeben, dass bestimmte Arten vertraulicher Informationen, z. B. Bankkontonummern oder Sozialversicherungsnummern, nicht in einem Semantikmodell gespeichert werden dürfen. Weitere Informationen finden Sie im Artikel zu Informationsschutz und Verhinderung von Datenverlusten.

- Eingehende Aktivitäten im privaten Netzwerk: Bestimmen Sie, ob Anforderungen für die Netzwerkisolation bestehen, für die Sie private Endpunkte für den Zugriff auf Power BI verwenden. Wenn Sie Azure Private Link verwenden, wird der Datenverkehr nicht über das Internet, sondern über den privaten Netzwerk-Backbone von Microsoft gesendet.

- Ausgehende Aktivitäten im privaten Netzwerk: Bestimmen Sie, ob beim Herstellen einer Verbindung mit Datenquellen mehr Sicherheit erforderlich ist. Das Virtual Network -Datengateway (VNET) ermöglicht sichere ausgehende Konnektivität von Power BI zu Datenquellen innerhalb eines VNET. Sie können ein Azure VNET-Datengateway verwenden, wenn die Inhalte in einem Premium-Arbeitsbereich gespeichert sind.

Wichtig

Wenn Sie die Netzwerkisolation in Betracht ziehen, arbeiten Sie mit Ihren IT-Infrastruktur- und Netzwerkteams zusammen, bevor Sie Einstellungen des Power BI-Mandanten ändern. Azure Private Link ermöglicht eine verbesserte eingehende Sicherheit über private Endpunkte, während ein Azure VNET-Gateway eine verbesserte ausgehende Sicherheit beim Herstellen von Verbindungen mit Datenquellen ermöglicht. Das Azure VNET-Gateway wird von Microsoft statt vom Kunden verwaltet, sodass der Mehraufwand für die Installation und Überwachung lokaler Gateways entfällt.

Einige Ihrer Entscheidungen auf Organisationsebene führen zu strengen Governancerichtlinien, insbesondere wenn sie sich auf Compliance beziehen. Aus anderen Entscheidungen auf Organisationsebene könnten sich Anleitungen ergeben, die Sie den Ersteller*innen von Inhalten zur Verfügung stellen können, die für die Verwaltung und Sicherung ihrer eigenen Inhalte verantwortlich sind. Die resultierenden Richtlinien sollten in Ihr zentrales Portal, Schulungsmaterialien und den Kommunikationsplan aufgenommen werden.

Tipp

Weitere Vorschläge zur Sicherheitsplanung für Berichtsconsumer und Inhaltsersteller finden Sie in den anderen Artikeln dieser Reihe.

Checkliste: Bei der Planung Ihrer allgemeinen Sicherheitsstrategien sind die folgenden wichtigen Entscheidungen und Aktionen zu berücksichtigen:

- Identifizieren der gesetzlichen Anforderungen im Zusammenhang mit Sicherheit: Untersuchen und dokumentieren Sie jede Anforderung, einschließlich der Sicherstellung der Compliance.

- Identifizieren von allgemeinen Sicherheitsstrategien: Bestimmen Sie, welche Sicherheitsanforderungen wichtig genug sind, um sie in eine Governancerichtlinie aufzunehmen.

- Zusammenarbeit mit anderen Administratoren: Wenden Sie sich an die relevanten Systemadministratoren, um zu besprechen, wie Sicherheitsanforderungen erfüllt werden können und welche technischen Voraussetzungen gegeben sind. Planen Sie einen technischen Proof of Concept.

- Aktualisieren der Mandanteneinstellungen von Power BI : Richten Sie jede relevante Power BI-Mandanteneinstellung ein. Planen Sie regelmäßige Anschlussüberprüfungen.

- Erstellen und Veröffentlichen von Benutzeranleitungen: Erstellen Sie Dokumentation zu den allgemeinen Sicherheitsstrategien. Schließen Sie Details zum Prozess und zu den Möglichkeiten ein, mit denen Benutzer*innen eine Ausnahme vom Standardprozess anfordern können. Stellen Sie die Informationen in Ihrem Zentralportal und in Schulungsmaterialien zur Verfügung.

- Aktualisieren der Schulungsmaterialien: Legen Sie für die allgemeinen Sicherheitsstrategien fest, welche Anforderungen oder Richtlinien in die Schulungsmaterialien für Benutzer aufgenommen werden sollen.

Integration mit Microsoft Entra ID

Power BI-Sicherheit basiert auf der Grundlage eines Microsoft Entra-Mandanten. Die folgenden Microsoft Entra-Konzepte sind für die Sicherheit eines Power BI-Mandanten relevant.

- Benutzerzugriff: Der Zugriff auf den Power BI-Dienst erfordert ein Benutzerkonto (zusätzlich zu einer Power BI-Lizenz: Free, Power BI Pro oder Premium-Einzelbenutzer (PPU)). Sie können sowohl interne Benutzer als auch Gastbenutzer zu Microsoft Entra ID hinzufügen, oder sie können mit einem lokalen Active Directory (AD) synchronisiert werden. Weitere Informationen zu Gastbenutzern finden Sie unter Strategie für externe Benutzer.

- Sicherheitsgruppen: Microsoft Entra-Sicherheitsgruppen sind erforderlich, wenn bestimmte Features in den Power BI-Mandanteneinstellungen verfügbar gemacht werden. Möglicherweise benötigen Sie außerdem neue Gruppen, um Inhalte in Power BI-Arbeitsbereichen wirksam zu schützen oder um Inhalte zu verteilen. Weitere Informationen finden Sie unter Strategie für die Verwendung von Gruppen.

- Richtlinien für bedingten Zugriff: Sie können den bedingten Zugriff auf den Power BI-Dienst und die mobile Power BI-App einrichten. Bedingter Microsoft Entra-Zugriff kann die Authentifizierung in verschiedenen Situationen einschränken. So können Sie beispielsweise mit Richtlinien folgendes Verhalten erzwingen:

- Vorschreiben von Multi-Faktor-Authentifizierung für einige oder alle Benutzer*innen.

- Zulassen nur von Geräten, die den Organisationsrichtlinien entsprechen.

- Zulassen von Konnektivität mit einem bestimmten Netzwerk oder bestimmten IP-Adressbereichen.

- Blockieren der Konnektivität mit einem Computer, der nicht in die Domäne eingebunden ist.

- Blockieren der Konnektivität für risikoreiche Anmeldungen.

- Zulassen von Verbindungen nur mit bestimmten Gerätetypen.

- Bedingtes Zulassen oder Verweigern des Zugriffs auf Power BI für bestimmte Benutzer.

- Dienstprinzipale: Möglicherweise müssen Sie eine App-Registrierung in Microsoft Entra erstellen, um einen Dienstprinzipal bereitzustellen. Die Authentifizierung mit einem Dienstprinzipal ist eine empfohlene Methode, wenn ein/eine Power BI-Administrator*in unbeaufsichtigte, geplante Skripts ausführen möchte, die Daten mithilfe der Power BI-Administrator-APIs extrahieren. Dienstprinzipale sind auch beim Einbetten von Power BI-Inhalten in eine benutzerdefinierte Anwendung nützlich.

- Echtzeitrichtlinien: Sie können Echtzeitrichtlinien für die Sitzungs- und Zugriffssteuerung einrichten. Dies bezieht sich auf Microsoft Entra ID und Microsoft Defender for Cloud Apps. Beispielsweise können Sie den Download eines Berichts im Power BI-Dienst untersagen, wenn er eine bestimmte Vertraulichkeitsbezeichnung aufweist. Weitere Informationen finden Sie in den Artikeln zu Informationsschutz und Verhinderung von Datenverlusten.

Es könnte schwierig sein, das richtige Gleichgewicht zwischen uneingeschränktem Zugriff und übermäßig restriktivem Zugriff zu finden (was Benutzer*innen frustriert). Die beste Strategie besteht darin, mit Ihrem Microsoft Entra-Administrator zusammenzuarbeiten, um zu verstehen, was derzeit eingerichtet ist. Versuchen Sie, auf die Bedürfnisse des Unternehmens zu reagieren, und achten Sie dabei auf die erforderlichen Einschränkungen.

Tipp

Viele Organisationen verfügen über eine lokale Active Directory-Umgebung (AD), die sie mit Microsoft Entra ID in der Cloud synchronisieren. Dieses Setup wird als hybride Identitätslösung bezeichnet. Dies überschreitet den Rahmen dieses Artikels. Das wichtige Konzept besteht darin, dass Benutzer, Gruppen und Dienstprinzipale für cloudbasierte Dienste wie Power BI in Microsoft Entra ID vorhanden sein müssen. Eine Lösung mit Hybrididentität funktioniert für Power BI. Es wird empfohlen, die beste Lösung für Ihre Organisation mit Ihren Microsoft Entra ID-Administrator*innen zu besprechen.

Checkliste: Bei der Ermittlung der Anforderungen für die Microsoft Entra-Integration sind folgende wichtige Entscheidungen und Aktionen erforderlich:

- Arbeiten Sie mit Microsoft Entra-Administratoren zusammen: Arbeiten Sie mit Ihren Microsoft Entra ID-Administratoren zusammen, um herauszufinden, welche Microsoft Entra-Richtlinien schon vorhanden sind. Bestimmen Sie, ob Richtlinien (aktuell oder geplant) vorhanden sind, die sich auf die Benutzerfreundlichkeit im Power BI-Dienst und/oder in den mobilen Power BI-Anwendungen auswirken.

- Entscheidung, wann Benutzerzugriff im Gegensatz zum Zugriff durch Dienstprinzipale verwendet werden soll: Entscheiden Sie bei automatisierten Vorgängen, wann anstelle des Benutzerzugriffs ein Dienstprinzipal verwendet werden soll.

- Erstellen oder Aktualisieren der Benutzeranleitungen: Bestimmen Sie, ob Sicherheitsthemen für die Power BI-Benutzercommunity dokumentiert werden müssen. Auf diese Weise wissen Ihre Benutzer, was bei der Verwendung von Gruppen und Richtlinien für bedingten Zugriff zu erwarten ist.

Strategie für externe Benutzer

Power BI unterstützt Microsoft Entra Business-to-Business (B2B). Externe Benutzer, z. B. eines Kunden oder eines Partnerunternehmens, können zu Zwecken der Zusammenarbeit als Gastbenutzer in Microsoft Entra ID eingeladen werden. Externe Benutzer können mit Power BI und vielen anderen Azure- und Microsoft 365-Diensten arbeiten.

Wichtig

Das Microsoft Entra B2B-Whitepaper ist die beste Ressource, um sich über Strategien für den Umgang mit externen Benutzern zu informieren. Dieser Artikel beschränkt sich auf die Beschreibung der wichtigsten Überlegungen, die für die Planung relevant sind.

Es gibt Vorteile, wenn ein externer Benutzer aus einer anderen Organisation stammt, in der ebenfalls Microsoft Entra ID eingerichtet ist.

- Der Basismandant verwaltet die Anmeldeinformationen: Der Basismandant des Benutzers behält die Kontrolle über seine Identität und die Verwaltung der Anmeldeinformationen. Es brauchen keine Identitäten synchronisiert zu werden.

- Der Basismandant verwaltet den Status des Benutzers: Wenn ein Benutzer diese Organisation verlässt und das Konto entfernt oder deaktiviert wird, hat der Benutzer mit sofortiger Wirkung keinen Zugriff mehr auf Ihre Power BI-Inhalte. Das ist ein erheblicher Vorteil, da Sie möglicherweise nicht wissen, wann eine Person ihre Organisation verlassen hat.

- Flexibilität bei der Benutzerlizenzierung: Es gibt kostengünstige Lizenzierungsoptionen. Ein externer Benutzer verfügt möglicherweise bereits über eine Power BI Pro- oder Premium-Einzelbenutzer-Lizenz. In diesem Fall brauchen Sie ihm keine Lizenz zuzuweisen. Es ist auch möglich, Benutzer*innen Zugriff auf Inhalte in einem Arbeitsbereich einer Premium-Kapazität oder Fabric F64-Kapazität oder höher zu erteilen, indem Sie ihnen eine Fabric Free-Lizenz zuweisen.

Wichtige Einstellungen

Es gibt zwei Aspekte beim Aktivieren und Verwalten der Funktionsweise des externen Benutzerzugriffs:

- Microsoft Entra-Einstellungen, die von einem Microsoft Entra-Administrator verwaltet werden. Diese Microsoft Entra-Einstellungen sind eine Voraussetzung.

- Power BI-Mandanteneinstellungen, die von einem Power BI-Administrator im Verwaltungsportal verwaltet werden. Diese Einstellungen steuern die Benutzerumgebung im Power BI-Dienst.

Gasteinladungsprozess

Gastbenutzer können auf zweierlei Weise in Ihren Mandanten eingeladen werden.

- Geplante Einladungen: Sie können externe Benutzer im Voraus in Microsoft Entra ID einrichten. Auf diese Weise ist das Gastkonto bereit, wenn ein Power BI-Benutzer es zum Zuweisen von Berechtigungen (z. B. App-Berechtigungen) verwenden muss. Dies erfordert zwar Planung im Voraus, es stellt aber auch den konsistentesten Prozess dar, da alle Power BI-Sicherheitsfunktionen unterstützt werden. Ein Administrator kann PowerShell verwenden, um effizient eine große Anzahl externer Benutzer hinzuzufügen.

- Ad-hoc-Einladungen: Ein Gastkonto kann in Microsoft Entra ID automatisch generiert werden, wenn ein Power BI-Benutzer Inhalte für einen externen Benutzer (der zuvor nicht eingerichtet war) freigibt oder sie an ihn verteilt. Dieser Ansatz ist nützlich, wenn Sie nicht im Voraus wissen, wer die externen Benutzer sein werden. Diese Funktion muss jedoch zuerst in Microsoft Entra ID aktiviert werden. Der Ansatz von Ad-hoc-Einladungen funktioniert für Ad-hoc-Elementberechtigungen und App-Berechtigungen.

Tipp

Nicht jede Sicherheitsoption im Power BI-Dienst unterstützt das Auslösen einer Ad-hoc-Einladung. Daher ergibt sich beim Zuweisen von Berechtigungen (z. B. Arbeitsbereichssicherheit gegenüber Elementberechtigungen gegenüber App-Berechtigungen) eine inkonsistente Benutzerumgebung. Es wird empfohlen, wann immer möglich den Ansatz der geplanten Einladung zu verwenden, da dieser zu einer konsistenten Benutzerumgebung führt.

Mandanten-ID des Kunden

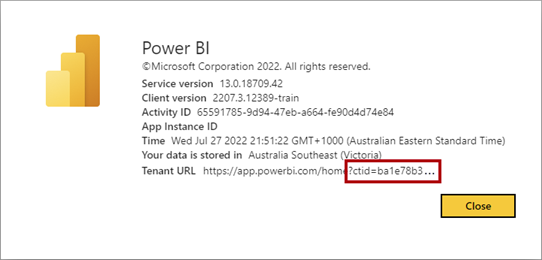

Jeder Microsoft Entra-Mandant verfügt über einen global eindeutigen Bezeichner (GUID), der als Mandanten-ID bezeichnet wird. In Power BI wird er als Kundenmandanten-ID (Customer Tenant ID, CTID) bezeichnet. Mithilfe der CTID kann der Power BI-Dienst Inhalte aus der Perspektive eines anderen Organisationsmandanten suchen. Dazu müssen Sie die CTID an URLs anfügen, wenn Sie Inhalte für einen externen Benutzer freigeben.

Hier sehen Sie ein Beispiel für das Anfügen der CTID an eine URL: https://app.powerbi.com/Redirect?action=OpenApp&appId=abc123&ctid=def456

Wenn Sie die CTID für Ihre Organisation einem externen Benutzer gegenüber angeben müssen, finden Sie sie im Power BI-Dienst, wenn Sie das Power BI-Dialogfeld Info öffnen. Sie steht im Menü Hilfe und Support (?) rechts oben im Power BI-Dienst zur Verfügung. Die CTID wird an das Ende der Mandanten-URL angefügt.

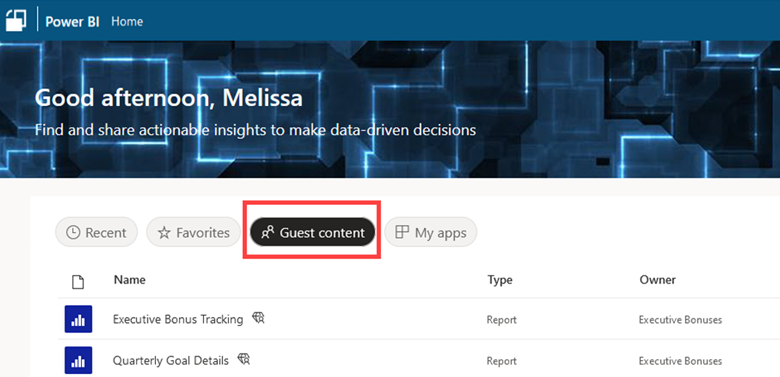

Branding der Organisation

Wenn in Ihrer Organisation häufig externer Gastzugriff stattfindet, ist es ratsam, benutzerdefiniertes Branding zu verwenden. Dies hilft Benutzer*innen beim Identifizieren des Organisationsmandanten, auf den sie zugreifen. Benutzerdefinierte Brandingelemente sind etwa ein Logo, ein Titelbild und eine Designfarbe.

Der folgende Screenshot zeigt, wie der Power BI-Dienst aussieht, wenn ein Gastkonto darauf zugreift. Er enthält eine Option Gastinhalt, die verfügbar ist, wenn die CTID an die URL angefügt wird.

Externe Datenfreigabe

Einige Organisationen müssen über das Teilen von Berichten mit externen Benutzern hinausgehen. Sie möchten Semantikmodelle für externe Benutzer wie Partner, Kunden oder Anbieter freigeben.

Das Ziel der direkten Datasetfreigabe (auch als mandantenübergreifende Datasetfreigabe bezeichnet) besteht darin, externen Benutzern das Erstellen eigener benutzerdefinierter Berichte und zusammengesetzter Modelle mithilfe von Daten zu ermöglichen, die Sie erstellen, verwalten und bereitstellen. Das ursprüngliche freigegebene Semantikmodell (von Ihnen erstellt) verbleibt in Ihrem Power BI-Mandanten. Die abhängigen Berichte und Modelle werden im Power BI-Mandanten des externen Benutzers gespeichert.

Mehrere Sicherheitsaspekte müssen beachtet werden, damit die direkte Semantikmodellfreigabe funktioniert.

- Mandanteneinstellung: Gastbenutzern die Arbeit mit freigegebenen Semantikmodellen in ihren eigenen Mandanten erlauben: Diese Einstellung gibt an, ob die Funktion für die externe Datenfreigabe verwendet werden kann. Sie muss aktiviert sein, damit eine der beiden anderen Einstellungen (nächste Punkte) wirksam wird. Sie wird vom Power BI-Administrator für die gesamte Organisation aktiviert oder deaktiviert.

- Mandanteneinstellung: Zulassen, dass bestimmte Benutzer*innen die externe Datenfreigabe aktivieren: Diese Einstellung gibt an, welche Benutzergruppen Daten extern freigeben können. Die hier zugelassenen Benutzergruppen dürfen die dritte Einstellung verwenden (im Anschluss beschrieben). Diese Einstellung wird vom Power BI-Administrator verwaltet.

- Semantikmodelleinstellung: Externe Freigabe : Diese Einstellung gibt an, ob dieses bestimmte Semantikmodell von externen Benutzern verwendet werden kann. Diese Einstellung wird von Inhaltserstellern und -besitzern für jedes Semantikmodells einzeln verwaltet.

- Semantikmodellberechtigung: Lese - und Build-Berechtigungen : Die Standardmäßigen Semantikmodellberechtigungen zur Unterstützung von Inhaltserstellern sind noch vorhanden.

Wichtig

In der Regel wird der Begriff Consumer als Bezeichnung von Benutzern mit reinem Ansichtszugriff verwendet, die Inhalte nutzen, die von anderen Personen in der Organisation erstellt werden. Bei der direkten Semantikmodellfreigabe gibt es jedoch einen Produzenten des Semantikmodells und einen Verbraucher des Semantikmodells. In dieser Situation ist der Verbraucher des Semantikmodells in der Regel ein Inhaltsersteller in der anderen Organisation.

Wenn für Ihr Semantikmodell Sicherheit auf Zeilenebene angegeben ist, wird dies für externe Benutzer berücksichtigt. Weitere Informationen finden Sie im Abschnitt Erzwingen von Datensicherheit basierend auf der Consumeridentität im Artikel Planung der Sicherheit für Berichtsconsumer.

Externe Benutzerabonnements

Die gängigste Option für externe Benutzer ist die Verwaltung als Gastbenutzer in Microsoft Entra ID, wie zuvor beschrieben. Über diesen gängigen Ansatz hinaus bietet Power BI weitere Funktionen zum Verteilen von Berichtsabonnements an Benutzer außerhalb der Organisation.

Die Power BI-Mandanteneinstellung Zulassen, dass E-Mail-Abonnements an externe Benutzer gesendet werden gibt an, ob es Benutzern erlaubt ist, E-Mail-Abonnements an externe Benutzer zu senden, die noch keine Microsoft Entra-Gastbenutzer sind. Es empfiehlt sich, diese Mandanteneinstellung im Sinne der strengen oder flexiblen Richtlinien festzulegen, die Ihre Organisation für die Verwaltung externer Benutzerkonten bevorzugt.

Tipp

Administratoren können überprüfen, an welche externen Benutzer Abonnements gesendet werden, indem sie Berichtsabonnements als Admin-API abrufen verwenden. Die E-Mail-Adresse für den externen Benutzer wird angezeigt. Der Prinzipaltyp ist nicht aufgelöst, da der externe Benutzer in Microsoft Entra ID nicht eingerichtet ist.

Checkliste: Bei der Planung des Umgangs mit externen Gastbenutzern sind die folgenden wichtigen Entscheidungen und Aktionen zu treffen bzw. auszuführen:

- Bestimmen der Anforderungen für externe Benutzer in Power BI: Bestimmen Sie, welche Anwendungsfälle für die externe Zusammenarbeit es gibt. Klären Sie die Szenarien für die Verwendung von Power BI mit Microsoft Entra B2B. Ermitteln Sie, ob die Zusammenarbeit mit externen Benutzern häufig oder selten auftritt.

- Ermitteln Sie die aktuellen Microsoft Entra-Einstellungen: Arbeiten Sie mit Ihrem Microsoft Entra-Administrator zusammen, um herauszufinden, wie die externe Zusammenarbeit derzeit eingerichtet ist. Bestimmen Sie, welche Auswirkungen die Einstellungen auf die Verwendung von B2B mit Power BI haben.

- Entscheiden Sie, wie externe Benutzer eingeladen werden sollen: Arbeiten Sie mit Ihren Microsoft Entra-Administratoren zusammen, um zu entscheiden, wie Gastkonten in Microsoft Entra ID erstellt werden sollen. Entscheiden Sie, ob Ad-hoc-Einladungen zulässig sind. Entscheiden Sie, in welchem Umfang der geplante Ansatz für Einladungen verwendet werden soll. Stellen Sie sicher, dass der gesamte Prozess verstanden wurde und dokumentiert wird.

- Erstellen und Veröffentlichen von Benutzerleitfäden zu externen Benutzern: Erstellen Sie eine Dokumentation für Ihre Inhaltsersteller, die sie beim Teilen von Inhalten mit externen Benutzern anleitet (insbesondere, wenn der geplante Einladungsprozess erforderlich ist). Schließen Sie Informationen zu den Einschränkungen ein, denen externe Benutzer ausgesetzt sind, wenn für externe Benutzer das Bearbeiten und Verwalten von Inhalten festgelegt wird. Veröffentlichen Sie diese Informationen in Ihrem zentralisierten Portal und in Ihren Schulungsmaterialien.

- Bestimmen, wie die externe Datenfreigabe behandelt werden soll: Entscheiden Sie, ob die externe Datenfreigabe zulässig sein soll und ob sie auf eine bestimmte Menge genehmigter Inhaltsersteller beschränkt ist. Legen Sie die Mandanteneinstellung Gastbenutzern die Arbeit mit freigegebenen Semantikmodellen in ihren eigenen Mandanten erlauben und die Mandanteneinstellung Bestimmten Benutzern erlauben, externe Datenfreigabe zu aktivieren im Sinne Ihrer Entscheidung fest. Stellen Sie Informationen zur externen Datenfreigabe für Ihre Semantikmodellersteller bereit. Veröffentlichen Sie diese Informationen in Ihrem zentralisierten Portal und in Ihren Schulungsmaterialien.

- Bestimmen, wie Power BI-Lizenzen für externe Benutzer behandelt werden: Wenn der Gastbenutzer nicht über eine Power BI-Lizenz verfügt, legen Sie den Prozess fest, um ihm eine Lizenz zuzuweisen. Achten Sie darauf, dass der Prozess dokumentiert wird.

- Schließen Sie Ihre CTID in relevante Benutzerdokumentation ein: Halten Sie die URL mit angehängter Mandanten-ID (CTID) in der Benutzerdokumentation fest. Schließen Sie Beispiele für Ersteller und Consumer zur Verwendung von URLs mit angefügter CTID ein.

- Einrichten von benutzerdefiniertem Branding in Power BI: Richten Sie im Verwaltungsportal benutzerdefiniertes Branding ein, um externen Benutzer*innen das Identifizieren des Organisationsmandanten zu erleichtern, auf den sie zugreifen.

- Überprüfen oder Aktualisieren der Mandanteneinstellungen: Überprüfen Sie, wie die Mandanteneinstellungen derzeit im Power BI-Dienst eingerichtet sind. Aktualisieren Sie sie bei Bedarf, ausgehend von den Entscheidungen, die für die Verwaltung des externen Benutzerzugriffs getroffen wurden.

Strategie für Dateispeicherorte

Es gibt verschiedene Arten von Dateien, die angemessen gespeichert werden sollten. Daher ist es wichtig, Benutzern zu helfen, die Erwartungen zu verstehen, wo sich Dateien und Daten befinden sollten.

Mit Power BI Desktop Dateien und Excel-Arbeitsmappen kann ein Risiko verbunden sein, da sie importierte Daten enthalten können. Diese Daten können Kundeninformationen, personenbezogene Informationen (PII), proprietäre Informationen oder Daten umfassen, die gesetzlichen oder Compliance-Anforderungen unterliegen.

Tipp

Die Dateien, die außerhalb des Power BI-Dienst gespeichert sind, sind leicht zu übersehen. Es empfiehlt sich, sie beim Planen der Sicherheit zu berücksichtigen.

Im Folgenden finden Sie einige Dateitypen, die an einer Power BI-Implementierung beteiligt sein könnten.

- Quelldateien

- Power BI Desktop-Dateien: Die ursprünglichen Dateien (PBIX) für Inhalte, die im Power BI-Dienst veröffentlicht werden. Wenn die Datei ein Datenmodell enthält, könnte sie importierte Daten enthalten.

- Excel-Arbeitsmappen: Excel-Arbeitsmappen (XLSX-Dateien) könnten Verbindungen zu Semantikmodellen im Power BI-Dienst enthalten. Sie könnten außerdem exportierte Daten enthalten. Sie könnten sogar die ursprünglichen Arbeitsmappen für Inhalte darstellen, die im Power BI-Dienst veröffentlicht werden (als Arbeitsmappenelement in einem Arbeitsbereich).

- Paginierte Berichtsdateien: Die ursprünglichen Berichtsdateien (RDL-Dateien) für Inhalte, die im Power BI-Dienst veröffentlicht werden.

- Quelldatendateien: Flatfiles (z. B. CSV oder TXT) oder Excel-Arbeitsmappen, die Quelldaten enthalten, die in ein Power BI-Modell importiert wurden.

- Exportierte und andere Dateien

- Power BI Desktop-Dateien: Die PBIX-Dateien, die aus dem Power BI-Dienst heruntergeladen wurden.

- PowerPoint- und PDF-Dateien: Die PowerPoint-Präsentationen (PPTX) und PDF-Dokumente, die vom Power BI-Dienst heruntergeladen wurden.

- Excel- und CSV-Dateien: Aus Berichten im Power BI-Dienst exportierte Daten.

- Paginierte Berichtsdateien: Die Dateien, die aus paginierten Berichten im Power BI-Dienst exportiert werden. Excel, PDF und PowerPoint werden unterstützt. Für paginierte Berichte gibt es auch andere Exportdateiformate, z. B. Word, XML oder Webarchiv. Wenn Sie die API zum Exportieren von Dateien in Berichte verwenden, werden auch Bildformate unterstützt.

- E-Mail-Dateien: E-Mail-Bilder und -Anlagen aus Abonnements.

Sie müssen einige Entscheidungen treffen, wo Benutzer Dateien speichern können oder nicht. In der Regel umfasst dieser Prozess das Erstellen einer Governancerichtlinie, auf die sich Benutzer beziehen können. Die Speicherorte für Quelldateien und exportierte Dateien sollten geschützt werden, um den entsprechenden Zugriff durch autorisierte Benutzer sicherzustellen.

Hier finden Sie einige Empfehlungen zum Arbeiten mit Dateien.

- Speichern von Dateien in einer freigegebenen Bibliothek: Verwenden Sie eine Teams-Website, eine SharePoint-Bibliothek oder eine gemeinsam genutzte OneDrive-Bibliothek für Arbeit oder Schule. Vermeiden Sie die Verwendung persönlicher Bibliotheken und Laufwerke. Achten Sie darauf, dass eine Sicherung des Speicherorts vorhanden ist. Stellen Sie außerdem sicher, dass für den Speicherort Versionsverwaltung aktiviert ist, damit ein Rollback zu einer früheren Version möglich ist.

- Weitestgehende Nutzung des Power BI-Diensts: Verwenden Sie nach Möglichkeit den Power BI-Dienst für die Freigabe und Verteilung von Inhalten. Auf diese Weise gibt es immer eine vollständige Überwachung des Zugriffs. Das Speichern und Freigeben von Dateien in einem Dateisystem sollte auf die kleine Zahl von Benutzern beschränkt werden, die an Inhalten zusammenarbeiten.

- Keine Nutzung von E-Mail: Raten Sie von der Verwendung von E-Mail zum Teilen von Dateien ab. Wenn jemand eine Excel-Arbeitsmappe oder eine Power BI Desktop-Datei per E-Mail an 10 Benutzer sendet, führt dies zu 10 Kopien der Datei. Es besteht immer die Gefahr, eine falsche (interne oder externe) E-Mail-Adresse mit einzuschließen. Außerdem besteht ein größeres Risiko, dass die Datei an eine andere Person weitergeleitet wird. (Zum Minimieren dieses Risikos arbeiten Sie mit Ihrem Exchange Online Administrator zusammen, um Regeln zum Blockieren von Anlagen basierend auf den Bedingungen der Größe oder des Typs der Dateierweiterung zu implementieren. Weitere Strategien zur Verhinderung von Datenverlusten für Power BI werden in den Artikeln zum Informationsschutz und Verhinderung von Datenverlusten beschrieben.)

- Verwenden von Vorlagendateien: Gelegentlich besteht eine legitime Notwendigkeit, eine Power BI Desktop-Datei mit einer anderen Person zu teilen. Erwägen Sie in diesem Fall das Erstellen und Freigeben einer Power BI Desktop-Vorlagendatei (PBIT). Eine Vorlagendatei enthält nur Metadaten, daher ist sie kleiner als die Quelldatei. Bei diesem Verfahren muss der Empfänger Datenquellen-Anmeldeinformationen eingeben, um die Modelldaten zu aktualisieren.

Es gibt Mandanteneinstellungen im Verwaltungsportal, die steuern, welche Exportformate Benutzer beim Exportieren aus dem Power BI-Dienst verwenden dürfen. Es ist wichtig, diese Einstellungen zu überprüfen und festzulegen. Dies ist eine ergänzende Aktivität zur Planung der Dateispeicherorte, die für die exportierten Dateien verwendet werden sollen.

Tipp

Bestimmte Exportformate unterstützen den End-to-End-Informationsschutz mithilfe von Verschlüsselung. Aufgrund gesetzlicher Anforderungen müssen einige Organisationen die Exportformate einschränken, die Benutzer*innen verwenden können. Der Artikel Informationsschutz für Power BI beschreibt Faktoren, die bei der Entscheidung zu berücksichtigen sind, welche Exportformate in den Mandanteneinstellungen aktiviert oder deaktiviert werden sollen. In den meisten Fällen empfiehlt es sich, Exportfunktionen nur dann einzuschränken, wenn Sie bestimmte gesetzliche Anforderungen erfüllen müssen. Sie können das Power BI-Aktivitätsprotokoll verwenden, um zu ermitteln, welche Benutzer viele Exporte ausführen. Anschließend können Sie diese Benutzer über effizientere und sicherere Alternativen informieren.

Checkliste: Die Planung von Arbeitsbereichsrollen beinhaltet folgende wichtige Entscheidungen und Aktionen:

- Bestimmen, wo sich Dateien befinden sollen: Entscheiden Sie, wo Dateien gespeichert werden sollen. Entscheiden Sie, ob bestimmte Speicherorte nicht verwendet werden sollen.

- Erstellen und Veröffentlichen von Dokumentation zu Dateispeicherorten: Erstellen Sie eine Benutzerdokumentation, in der die Zuständigkeiten bei der Verwaltung und Sicherung von Dateien erläutert werden. Die Dokumentation sollte außerdem alle Speicherorte beschreiben, an denen Dateien gespeichert werden sollen (oder nicht). Veröffentlichen Sie diese Informationen in Ihrem zentralisierten Portal und in Ihren Schulungsmaterialien.

- Festlegen der Mandanteneinstellungen für Exporte: Überprüfen Sie jede Mandanteneinstellung im Zusammenhang mit Exportformaten, die Sie unterstützen möchten, und legen Sie sie fest.

Strategie für die Verwendung von Gruppen

Aus den folgenden Gründen empfiehlt sich die Verwendung von Microsoft Entra-Sicherheitsgruppen zum Schutz von Power BI-Inhalten.

- Reduzierte Wartung: Die Sicherheitsgruppenmitgliedschaft kann geändert werden, ohne dass die Berechtigungen für die Power BI-Inhalte geändert werden müssen. Neue Benutzer können der Gruppe hinzugefügt werden, und unnötige Benutzer können aus der Gruppe entfernt werden.

- Verbesserte Genauigkeit: Da die Änderungen an der Gruppenmitgliedschaft nur ein Mal vorgenommen werden, führt dies zu genaueren Berechtigungszuweisungen. Wenn ein Fehler erkannt wird, kann er leichter korrigiert werden.

- Delegierung: Sie können die Zuständigkeit für die Verwaltung der Gruppenmitgliedschaft an den Gruppenbesitzer delegieren.

Allgemeine Entscheidungen zu Gruppen

Hinsichtlich der Verwendung von Gruppen müssen einige strategische Entscheidungen getroffen werden.

Berechtigung zum Erstellen und Verwalten von Gruppen

Es gibt sind zwei wichtige Entscheidungen zum Erstellen und Verwalten von Gruppen zu treffen.

- Wer darf eine Gruppe erstellen? In der Regel kann nur die IT Sicherheitsgruppen erstellen. Es ist jedoch möglich, der integrierten Microsoft Entra-Rolle Gruppenadministrator Benutzer hinzuzufügen. Auf diese Weise können bestimmte vertrauenswürdige Benutzer, wie Power BI-Champions oder Satellitenmitglieder Ihres COE, Gruppen für ihre Geschäftseinheit erstellen.

- Wer darf Mitglieder einer Gruppe verwalten? Es ist üblich, dass die Gruppenmitgliedschaft von der IT verwaltet wird. Es ist jedoch möglich, einen oder mehrere Gruppenbesitzer anzugeben, die Gruppenmitglieder hinzufügen und entfernen dürfen. Die Self-Service-Gruppenverwaltung ist nützlich, wenn einem dezentralisierten Team oder Satellitenmitgliedern des COE die Verwaltung der Mitgliedschaft in Power BI-spezifischen Gruppen gestattet wird.

Tipp

Das Zulassen der Self-Service-Gruppenverwaltung und die Angabe dezentraler Gruppenbesitzer sind hervorragende Möglichkeiten, um Effizienz und Geschwindigkeit mit Governance in Einklang zu bringen.

Planen von Power BI-Gruppen

Es ist wichtig, dass Sie eine allgemeine Strategie für die Verwendung von Gruppen zum Schutz von Power BI-Inhalten und vielen anderen Zwecken erstellen.

Verschiedene Anwendungsfälle für Gruppen

Betrachten Sie die folgenden Anwendungsfälle für Gruppen.

| Anwendungsfall | Beschreibung | Beispiel für einen Gruppennamen |

|---|---|---|

| Kommunikation mit dem Power BI Center of Excellence (COE) | Umfasst alle Benutzer, die dem COE zugeordnet sind, einschließlich aller Kern- und Satellitenmitglieder des COE. Je nach Ihren Anforderungen können Sie auch eine separate Gruppe nur für die Kernmitglieder erstellen. Wahrscheinlich handelt es sich um eine Microsoft 365-Gruppe, die in Beziehung zu einer Teams-Website steht. | • Power BI Center of Excellence |

| Kommunikation mit dem Power BI-Führungsteam | Beinhaltet den leitenden Sponsor und Vertreter der Geschäftseinheiten, die bei der Leitung der Power BI-Initiative in der Organisation zusammenarbeiten. | • Power BI-Lenkungsausschuss |

| Kommunikation mit der Power BI-Benutzercommunity | Umfasst alle Benutzer, denen eine beliebige Art von Power BI-Benutzerlizenz zugewiesen ist. Dies ist nützlich, um Ankündigungen an alle Power BI-Benutzer in Ihrer Organisation zu machen. Wahrscheinlich handelt es sich um eine Microsoft 365-Gruppe, die in Beziehung zu einer Teams-Website steht. | • Power BI-Community |

| Support der Power BI-Benutzercommunity | Beinhaltet Helpdeskbenutzer, die direkt mit der Benutzercommunity interagieren, um Power BI-Supportprobleme zu behandeln. Diese E-Mail-Adresse (und ggf. die Teams-Website) ist verfügbar und für die Benutzergemeinschaft sichtbar. | • Power BI-Benutzersupport |

| Bereitstellen von eskaliertem Support | Schließt bestimmte Benutzer ein, in der Regel aus dem Power BI COE, die eskalierten Support bieten. Diese E-Mail-Adresse (und ggf. die Teams-Website) ist in der Regel privat, nur zur Verwendung durch das Benutzersupportteam. | • Eskalierter Benutzersupport in Power BI |

| Verwalten des Power BI-Diensts | Enthält bestimmte Benutzer, denen die Verwaltung des Power BI-Diensts gestattet ist. Optional können Mitglieder dieser Gruppe mit der Rolle in Microsoft 365 in Beziehung gesetzt werden, um die Verwaltung zu vereinfachen. | • Power BI-Administrator*innen |

| Ankündigen zulässiger Features und schrittweises Rollout von Features | Enthält Benutzer, die für eine bestimmte Mandanteneinstellung im Verwaltungsportal zulässig sind (wenn das Feature eingeschränkt ist) oder wenn das Feature für Benutzergruppen schrittweise eingeführt werden soll. Für viele Mandanteneinstellungen müssen Sie eine neue Power BI-spezifische Gruppe erstellen. | • Ersteller*innen von Power BI-Arbeitsbereichen • Externe Power BI-Datenfreigabe |

| Verwalten von Datengateways | Umfasst mindestens eine Gruppe von Benutzern, die berechtigt sind, einen Gatewaycluster zu verwalten. Es könnte mehrere Gruppen dieses Typs geben, wenn mehrere Gateways vorhanden sind oder wenn die Gateways von dezentralisierten Teams verwaltet werden. | • Administrator*innen von Power BI-Gateways • Ersteller*innen von Power BI-Gatewaydatenquellen • Besitzer*innen von Power BI-Gatewaydatenquellen • Benutzer*innen von Power BI-Gatewaydatenquellen |

| Verwalten von Premium-Kapazitäten | Enthält Benutzer, die berechtigt sind, eine Premium-Kapazität zu verwalten. Es könnte mehrere Gruppen dieses Typs geben, wenn mehrere Kapazitäten vorhanden sind oder wenn die Kapazitäten von dezentralisierten Teams verwaltet werden. | • Mitwirkende an Power BI-Kapazitäten |

| Schutz von Arbeitsbereichen, Apps und Elementen | Viele Gruppen, die auf Themenbereichen basieren und denen Zugriff zum Verwalten der Sicherheit von Power BI-Arbeitsbereichsrollen, App-Berechtigungen und Elementberechtigungen erteilt wurde. | • Administrator*innen von Power BI-Arbeitsbereichen • Mitglieder von Power BI-Arbeitsbereichen • Mitwirkende an Power BI-Arbeitsbereichen • Leseberechtigte von Power BI-Arbeitsbereichen • Leseberechtigte von Power BI-Apps |

| Bereitstellen von Inhalten | Enthält die Benutzer, die Inhalte mithilfe einer Power BI-Bereitstellungspipeline bereitstellen können. Diese Gruppe wird in Verbindung mit Arbeitsbereichsberechtigungen verwendet. | • Administrator*innen der Power BI-Bereitstellungspipeline |

| Automatisieren von Verwaltungsvorgängen | Enthält die Dienstprinzipale, die Power BI-APIs für Einbettungs- oder Verwaltungszwecke verwenden dürfen. | • Power BI-Dienstprinzipale |

Gruppen für Power BI-Mandanteneinstellungen

Je nach den internen Prozessen, die bei Ihnen eingerichtet sind, benötigen Sie möglicherweise weitere Gruppen. Diese Gruppen sind beim Verwalten der Mandanteneinstellungen nützlich. Hier einige Beispiele.

- Ersteller von Power BI-Arbeitsbereichen: Nützlich, wenn Sie einschränken müssen, wer Arbeitsbereiche erstellen kann. Wird zur Einrichtung der Mandanteneinstellung Arbeitsbereiche erstellen verwendet.

- Fachliche Power BI-Ansprechpartner: Nützlich, um anzugeben, wer die zertifizierte Empfehlung für Inhalte verwenden darf. Wird verwendet, um die Mandanteneinstellung Zertifizierung einzurichten.

- Von Power BI genehmigte Inhaltsersteller: Nützlich, wenn Sie eine Genehmigung oder Schulung oder eine Richtlinienbestätigung für die Installation von Power BI Desktop oder zum Abrufen einer Power BI Pro- oder Premium-Einzelbenutzerlizenz benötigen. Sie wird von Mandanteneinstellungen verwendet, die Funktionen zum Erstellen von Inhalten fördern, z. B. DirectQuery-Verbindungen mit Power Semantikmodellen zulassen, Anwendungen an Endbenutzer pushen, XMLA-Endpunkte zulassen und anderen.

- Externe Power BI-Toolbenutzer: Nützlich, wenn Sie die Verwendung externer Tools für eine selektive Gruppe von Benutzern zulassen möchten. Wird von Gruppenrichtlinien verwendet, oder wenn Softwareinstallationen oder -anforderungen sorgfältig kontrolliert werden müssen.

- Benutzerdefinierte Power BI-Entwickler: Nützlich, wenn Sie steuern müssen, wer Inhalte in andere Anwendungen außerhalb von Power BI einbetten darf. Wird verwendet, um die Mandanteneinstellung Inhalte in Apps einbetten einzurichten.

- Öffentliche Power BI-Veröffentlichung: Nützlich, wenn Sie einschränken müssen, wer Daten öffentlich veröffentlichen darf. Wird verwendet, um die Mandanteneinstellung Im Web veröffentlichen einzurichten.

- Power BI-Freigabe für die gesamte Organisation: Nützlich, wenn Sie einschränken müssen, wer einen Link für alle Personen in der Organisation freigeben kann. Wird verwendet, um die Mandanteneinstellung Gemeinsam nutzbare Links zulassen, um allen Benutzern in Ihrer Organisation Zugriff zu gewähren einzurichten.

- Externe Power BI-Datenfreigabe: Nützlich, wenn Sie bestimmten Benutzern die Freigabe von Semantikmodellen für externe Benutzer gestatten müssen. Wird verwendet, um die Mandanteneinstellung Bestimmten Benutzern erlauben, externe Datenfreigabe zu aktivieren einzurichten.

- Lizenzierter Power BI-Gastbenutzerzugriff: Nützlich, wenn Sie genehmigte externe Benutzer in einer Gruppe zusammenfassen müssen, die von Ihrer Organisation eine Lizenz erhalten. Sie wird verwendet, um Microsoft Entra-Gastbenutzern den Zugriff auf die Power BI -Mandanteneinstellung zu gewähren.

- Power BI-Gastbenutzerzugriff BYOL: Nützlich, wenn Sie genehmigte externe Benutzer zu einer Gruppe zusammenfassen müssen, die ihre eigene Lizenz aus ihrer Heimatorganisation mitbringen (BYOL). Sie wird verwendet, um Microsoft Entra-Gastbenutzern den Zugriff auf die Power BI -Mandanteneinstellung zu gewähren.

Tipp

Überlegungen zur Verwendung von Gruppen bei der Planung des Arbeitsbereichszugriffs finden Sie im Artikel Planung auf Arbeitsbereichsebene. Informationen zur Planung des Schutzes von Arbeitsbereichen, Apps und Elementen finden Sie im Artikel Planung der Sicherheit für Berichtsconsumer.

Gruppentyp

Sie können verschiedene Gruppentypen erstellen.

- Sicherheitsgruppe: Eine Sicherheitsgruppe ist die beste Wahl, wenn Ihr primäres Ziel darin besteht, Zugriff auf eine Ressource zu erteilen.

- E-Mail-aktivierte Sicherheitsgruppe: Wenn Sie einer Ressource Zugriff erteilen und Nachrichten per E-Mail an die gesamte Gruppe verteilen müssen, ist eine E-Mail-aktivierte Sicherheitsgruppe eine gute Wahl.

- Microsoft 365-Gruppe: Dieser Gruppentyp verfügt über eine Teams-Website und eine E-Mail-Adresse. Er ist die beste Wahl, wenn das primäre Ziel die Kommunikation oder Zusammenarbeit auf einer Teams-Website ist. Eine Microsoft 365-Gruppe hat nur Mitglieder und Besitzer; es gibt keine Zuschauerrolle. Daher ist ihr Hauptzweck die Zusammenarbeit. Dieser Gruppentyp wurde früher als Office 365-Gruppe, moderne Gruppe oder einheitliche Gruppe bezeichnet.

- Verteilergruppe: Sie können eine Verteilergruppe verwenden, um eine Broadcastbenachrichtigung an eine Liste von Benutzern zu senden. Heute wird das als Legacy-Konzept betrachtet, das Abwärtskompatibilität bietet. Für neue Anwendungsfälle empfiehlt es sich, stattdessen eine E-Mail-aktivierte Sicherheitsgruppe zu erstellen.

Wenn Sie eine neue Gruppe anfordern oder eine vorhandene Gruppe verwenden möchten, ist es wichtig, den Typ zu kennen. Der Typ der Gruppe kann bestimmen, wie sie verwendet und verwaltet wird.

- Power BI-Berechtigungen: Nicht jeder Gruppentyp wird für jeden Typ von Sicherheitsvorgang unterstützt. Sicherheitsgruppen (einschließlich E-Mail-aktivierter Sicherheitsgruppen) bieten die höchste Abdeckung beim Festlegen von Power BI-Sicherheitsoptionen. Die Microsoft-Dokumentation empfiehlt im Allgemeinen Microsoft 365-Gruppen. Im Fall von Power BI sind sie jedoch nicht so leistungsfähig wie Sicherheitsgruppen. Weitere Informationen zu Power BI-Berechtigungen finden Sie in den späteren Artikeln dieser Reihe zur Sicherheitsplanung.

- Power BI-Mandanteneinstellungen: Sie können Sicherheitsgruppen (einschließlich E-Mail-aktivierter Sicherheitsgruppen) nur verwenden, wenn Sie Benutzergruppen die Arbeit mit Power BI-Mandanteneinstellungen erlauben oder diese Erlaubnis aufheben.

- Erweiterte Microsoft Entra-Features: Bestimmte Typen erweiterter Features werden nicht für alle Gruppentypen unterstützt. Beispielsweise kann es sinnvoll sein, die Gruppenmitgliedschaft dynamisch auf der Grundlage eines Attributs in Microsoft Entra ID zu verwalten (etwa der Abteilung eines Benutzers oder sogar eines benutzerdefinierten Attributs). Nur Microsoft 365-Gruppen und Sicherheitsgruppen unterstützen dynamische Gruppenmitgliedschaften. Wenn Sie eine Gruppe innerhalb einer Gruppe schachteln möchten, beachten Sie, dass Microsoft 365-Gruppen diese Funktion nicht unterstützen.

- Anders verwaltet: Ihre Anforderung zum Erstellen oder Verwalten einer Gruppe kann abhängig vom Gruppentyp an einen jeweils anderen Administrator weitergeleitet werden (E-Mail-aktivierte Sicherheitsgruppen und Verteilergruppen werden in Exchange verwaltet). Daher unterscheidet sich Ihr interner Prozess je nach Gruppentyp.

Konvention zur Gruppenbenennung

Wahrscheinlich haben Sie am Ende viele Gruppen in Microsoft Entra ID, um Ihre Power BI-Implementierung zu unterstützen. Daher ist es wichtig, über ein vereinbartes Muster für die Benennung von Gruppen zu verfügen. Eine gute Benennungskonvention hilft, den Zweck der Gruppe zu bestimmen und die Verwaltung zu vereinfachen.

Ziehen Sie die folgende Standardbenennungskonvention in Betracht: <Präfix><Zweck> – <Thema/Bereich/Abteilung><[Umgebung]>

In der folgenden Liste werden die einzelnen Bestandteile der Benennungskonvention beschrieben.

- Präfix: Wird zum Gruppieren aller Power BI-Gruppen verwendet. Wenn die Gruppe für mehr als ein Analysetool verwendet wird, ist Ihr Präfix möglicherweise nur „BI“ anstelle von „Power BI“. In diesem Fall ist der Text, der den Zweck beschreibt, allgemeiner und bezieht sich auf mehr als ein Analysetool.

- Zweck: Der Zweck variiert. Er kann sich auf eine Arbeitsbereichsrolle, App-Berechtigungen, Berechtigungen auf Elementebene, Sicherheit auf Zeilenebene oder andere Zwecke beziehen. Manchmal können mehrere Zwecke mit einer einzelnen Gruppe erfüllt werden.

- Thema/Bereich/Abteilung: Wird verwendet, um zu klären, wen die Gruppe betrifft. Häufig wird die Gruppenmitgliedschaft beschrieben. Kann sich auch darauf beziehen, wer die Gruppe verwaltet. Manchmal kann eine einzelne Gruppe für mehrere Zwecke verwendet werden. Beispielsweise kann eine Sammlung von Finanzarbeitsbereichen mit einer einzelnen Gruppe verwaltet werden.

- Umgebung: Optional. Nützlich, um zwischen Entwicklung, Test und Produktion zu unterscheiden.

Hier sind einige Beispielnamen für Gruppen aufgeführt, die der Standardbenennungskonvention folgen.

- Power BI-Arbeitsbereichsadministratoren – Finanzen [Entwicklung]

- Power BI-Arbeitsbereichsmitglieder – Finanzen [Entwicklung]

- Mitwirkende im Power BI-Arbeitsbereich – Finanzen [Entwicklung]

- Zuschauer des Power BI-Arbeitsbereichs – Finanzen [Entwicklung]

- Power BI-App-Zuschauer – Finanzen

- Power BI-Gatewayadministratoren – Enterprise BI

- Power BI-Gatewayadministratoren – Finanzen

Entscheidungen pro Gruppe

Beim Planen der benötigten Gruppen muss eine Reihe von Entscheidungen getroffen werden.

Wenn ein Inhaltsersteller oder -besitzer eine neue Gruppe anfordert, verwendet er idealerweise ein Formular, um die folgenden Informationen anzugeben.

- Name und Zweck: Ein Vorschlag für den Gruppennamen und deren beabsichtigter Zweck. Erwägen Sie, Power BI (oder nur BI, wenn Sie mehrere BI-Tools einsetzen) in den Gruppennamen einzuschließen, um den Bereich der Gruppe eindeutig anzugeben.

- E-Mail-Adresse: Eine E-Mail-Adresse, wenn für die Gruppenmitglieder auch Kommunikation erforderlich ist. Nicht alle Gruppentypen müssen E-Mail-aktiviert sein.

- Gruppentyp: Zu den Optionen gehören Sicherheitsgruppe, E-Mail-aktivierte Sicherheitsgruppe, Microsoft 365-Gruppe und Verteilergruppe.

- Gruppenbesitzer: Wer darf die Mitglieder der Gruppe besitzen und verwalten?

- Gruppenmitgliedschaft: Die beabsichtigten Benutzer, die Mitglieder der Gruppe sein sollen. Überlegen Sie, ob externe Benutzer und interne Benutzer hinzugefügt werden können oder ob es eine Rechtfertigung gibt, externe Benutzer einer anderen Gruppe zuzuteilen.

- Verwendung der Just-in-Time-Zuweisung von Gruppenmitgliedern: Sie können Privileged Identity Management (PIM) verwenden, um den Just-in-Time-Zugriff mit Timebox auf eine Gruppe zu ermöglichen. Dieser Dienst kann nützlich sein, wenn Benutzer temporären Zugriff benötigen. PIM ist außerdem für Power BI-Administratoren nützlich, die gelegentlich Zugriff benötigen.

Tipp

Vorhandene Gruppen, die auf dem Organigramm basieren, funktionieren für Power BI-Zwecke nicht immer gut. Verwenden Sie vorhandene Gruppen, wenn sie Ihre Anforderungen erfüllen. Seien Sie jedoch darauf vorbereitet, bei Bedarf Power BI-spezifische Gruppen zu erstellen.

Checkliste: Beim Erstellen Ihrer Strategie für die Verwendung von Gruppen sind die folgenden wichtigen Entscheidungen zu treffen bzw. Aktionen durchzuführen:

- Wahl der Strategie für die Verwendung von Gruppen: Bestimmen Sie die Anwendungsfälle und Zwecke, die Sie für die Verwendung von Gruppen benötigen. Geben Sie sehr spezifisch an, wann die Sicherheit mithilfe von Benutzerkonten angewendet werden sollte und wann eine Gruppe erforderlich oder zu bevorzugen ist.

- Erstellen Sie eine Benennungskonvention für Power BI-spezifische Gruppen: Achten Sie darauf, dass für Gruppen eine konsistente Benennungskonvention verwendet wird, die Power BI-Kommunikation, -Features, -Verwaltung oder -Sicherheit unterstützt.

- Entscheidung, wer Gruppen erstellen darf: Klären Sie, ob die gesamte Gruppenerstellung über IT erfolgen muss. Oder ob bestimmten Personen (z. B. Satellitenmitgliedern des COE) die Berechtigung erteilt werden kann, Gruppen für ihre Geschäftseinheit zu erstellen.

- Erstellen eines Prozesses zum Anfordern einer neuen Gruppe: Erstellen Sie ein Formular, mit dem Benutzer die Erstellung einer neuen Gruppe anfordern können. Stellen Sie sicher, dass ein Prozess eingerichtet ist, um auf neue Anforderungen schnell zu reagieren. Beachten Sie, dass Benutzer bei verzögerten Anforderungen möglicherweise versucht sind, mit dem Zuweisen von Berechtigungen an einzelne Konten zu beginnen.

- Entscheidung, wann die dezentrale Gruppenverwaltung zulässig ist: Entscheiden Sie für Gruppen, die sich auf ein bestimmtes Team beziehen, wann die Verwaltung von Gruppenmitgliedern durch einen Gruppenbesitzer (außerhalb der IT) akzeptabel ist.

- Entscheidung, ob die Just-in-Time-Gruppenmitgliedschaft verwendet wird: Bestimmen Sie, ob Privileged Identity Management nützlich ist. Wenn ja, bestimmen Sie, für welche Gruppen sie verwendet werden kann (z. B. die Power BI-Administratorgruppe).

- Überprüfung, welche Gruppen aktuell vorhanden sind: Bestimmen Sie, welche vorhandenen Gruppen verwendet werden können und welche Gruppen erstellt werden müssen.

- Überprüfen der einzelnen Mandanteneinstellungen: Legen Sie für jede Mandanteneinstellung fest, ob sie für eine bestimmte Gruppe von Benutzern zulässig oder nicht zulässig ist. Ermitteln Sie, ob eine neue Gruppe erstellt werden muss, um die Mandanteneinstellung einzurichten.

- Erstellen und Veröffentlichen von Anleitungen für Benutzer zu Gruppen: Schließen Sie eine Dokumentation für Inhaltsersteller ein, die Anforderungen oder Einstellungen für die Verwendung von Gruppen enthält. Vergewissern Sie sich, dass sie wissen, wonach sie fragen müssen, wenn sie eine neue Gruppe anfordern. Veröffentlichen Sie diese Informationen in Ihrem zentralisierten Portal und in Ihren Schulungsmaterialien.

Zugehöriger Inhalt

Im nächsten Artikel dieser Reihe erfahren Sie mehr über Möglichkeiten zum sicheren Bereitstellen von Inhalten an schreibgeschützte Berichtsconsumer.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für