Azure Logic Apps 用のオンプレミス データ ゲートウェイのインストール

適用対象: Azure Logic Apps (従量課金プラン + Standard)

一部のシナリオでは、ワークフローがオンプレミスのデータ ソースに接続する必要があり、オンプレミス データ ゲートウェイ経由でこのアクセスを提供するコネクタのみを使用できます。 このオンプレミス データ ゲートウェイを設定するには、次のタスクを完了する必要があります。ローカル オンプレミス データ ゲートウェイをインストールし、ローカル データ ゲートウェイ用のオンプレミス データ ゲートウェイ リソースを Azure に作成します。 データ ゲートウェイを必要とするコネクタからワークフローにトリガーまたはアクションを追加する場合は、接続で使用するデータ ゲートウェイ リソースを選択できます。 データ ゲートウェイのインストールは、オンプレミスのデータ ソースとワークフロー間の迅速なデータ転送と暗号化を提供するブリッジとして機能します。

従量課金ロジック アプリワークフローでは、オンプレミス データ ゲートウェイ経由のアクセスを提供するコネクタのみを使用して、オンプレミスのデータ ソースに接続できます。 Standard ロジック アプリ ワークフローでは、Azure 仮想ネットワーク内のオンプレミス リソースに直接アクセスすることも、オンプレミスのデータ ソースにアクセスするためにデータ ゲートウェイを必要としない組み込みのサービス プロバイダー コネクタを使用することもできます。 代わりに、ID を認証し、データ ソースへのアクセスを承認する情報を提供します。 ただし、組み込みのサービス プロバイダー コネクタをデータ ソースで使用できないが、マネージド コネクタを使用できる場合は、オンプレミスデータ ゲートウェイを使用する必要があります。

このガイドでは、後で Azure portal でデータ ゲートウェイ リソースを作成できるように、ローカルのオンプレミス データ ゲートウェイをダウンロード、インストール、および設定する方法について説明します。 データ ゲートウェイのしくみについても、この記事で後ほど詳しく説明します。 ゲートウェイの詳細については、「オンプレミス データ ゲートウェイとは」を参照してください。 ゲートウェイのインストール タスクと管理タスクを自動化するには、PowerShell ギャラリーの DataGateway PowerShell コマンドレットを参照してください。

同じゲートウェイ インストールを、Power Automate、Power BI、Power Apps、Azure Analysis Services など、他のクラウド サービスで使用できます。 これらのサービスでゲートウェイを使用する方法については、次の記事を参照してください。

- Microsoft Power Automate オンプレミス データ ゲートウェイ

- Microsoft Power BI オンプレミス データ ゲートウェイ

- Microsoft Power Apps オンプレミス データ ゲートウェイ

- Azure Analysis Services オンプレミス データ ゲートウェイ

前提条件

Azure アカウントとサブスクリプション。 サブスクリプションがない場合は、無料アカウントを作成します。

Azure アカウントでは、

<username>@<organization>.comのような形式の職場アカウントまたは学校アカウントのいずれかを使用する必要があります。 Azure B2B (ゲスト) アカウントや個人の Microsoft アカウント (hotmail.com や outlook.com ドメインのアカウントなど) は使用できません。注意

Microsoft 365 オファリングにサインアップして、仕事用メール アドレスを指定しなかった場合、アドレスは

username@domain.onmicrosoft.comのような形式になります。 この場合、アカウントは Microsoft Entra テナントに格納されます。 ほとんどの場合、Azure アカウントのユーザー プリンシパル名 (UPN) は、メール アドレスと同じです。Microsoft アカウントに 関連付けられている Visual Studio Standard サブスクリプション を使用するには、まず Microsoft Entra テナントを作成するか、既定のディレクトリを使用します。 ディレクトリにパスワードを持つユーザーを追加した後、そのユーザーに Azure サブスクリプションへのアクセス権を付与します。 その後、ゲートウェイのインストール中に、このユーザー名とパスワードでサインインできます。

Azure アカウントは、単一 の Microsoft Entra テナントまたはディレクトリにのみ属している必要があります。 ローカル コンピューターにゲートウェイをインストールして管理するときは、そのアカウントを使用する必要があります。

ゲートウェイをインストールするときは、Azure アカウントを使用してサインインします。これにより、ゲートウェイのインストールが Azure アカウントに関連付けられ、そのアカウントのみに限定されます。 複数の Azure アカウントまたは Microsoft Entra テナント間で同じゲートウェイ インストールをリンクすることはできません。

後で Azure portal で、同じ Azure アカウントを使用して、ゲートウェイのインストールに関連付けられている Azure ゲートウェイ リソースを作成する必要があります。 1 つのゲートウェイ インストールと 1 つの Azure ゲートウェイ リソースだけを互いに関連付けることができます。 ただし、Azure アカウントを使用して、それぞれが Azure ゲートウェイ リソースに関連付けられている複数の異なるゲートウェイ インストールをセットアップできます。 これにより、ロジック アプリ ワークフローでは、オンプレミスのデータ ソースにアクセスできるトリガーとアクションで、これらのゲートウェイ リソースを使用できます。

ローカル コンピューターのオペレーティング システムとハードウェアの要件については、オンプレミス データ ゲートウェイをインストールする方法についてのメイン ガイドを参照してください。

考慮事項

オンプレミス データ ゲートウェイはローカル コンピューターにのみインストールします。ドメイン コントローラーにはインストールしません。 データ ソースと同じコンピューターにゲートウェイをインストールする必要はありません。 すべてのデータ ソースに必要なゲートウェイは 1 つだけなので、データ ソースごとにゲートウェイをインストールする必要はありません。

待機時間を最小限に抑えるために、アクセス許可があることを前提として、データ ソースにできるだけ近いコンピューターまたは同じコンピューターにゲートウェイをインストールします。

ワイヤード (有線) ネットワーク上にある、インターネットに接続され、常に電源が入っており、スリープ状態に移行しないローカル コンピューターにゲートウェイをインストールします。 そうしないと、ゲートウェイを実行できず、ワイヤレス ネットワーク経由ではパフォーマンスが低下する可能性もあります。

Windows 認証を使用する予定の場合は、必ず、ご使用のデータ ソースと同じ Active Directory 環境のメンバーであるコンピューターにゲートウェイをインストールしてください。

ゲートウェイのインストールは、1 つの Azure アカウントにのみリンクできます。

ゲートウェイ インストール用に選択するリージョンは、後でロジック アプリ ワークフロー用の Azure ゲートウェイ リソースを作成するときに選択する必要がある場所と同じです。 既定では、このリージョンは、Azure ユーザー アカウントを管理する Microsoft Entra テナントと同じ場所です。 ただし、この場所はゲートウェイのインストール中またはそれ以降に変更できます。

重要

ゲートウェイのセットアップ中に、Azure Government クラウドの Microsoft Entra テナントに関連付けられている Azure Government アカウントでサインインした場合、リージョンの変更コマンドは使用できません。 ゲートウェイは、ユーザー アカウントの Microsoft Entra テナントと同じリージョンを自動的に使用します。

Azure Government アカウントを引き続き使用し、代わりにグローバル マルチテナント Azure Commercial クラウドで動作するようにゲートウェイを設定するには、まず、ゲートウェイのインストール時にユーザー名を使用して

prod@microsoft.comサインインします。 このソリューションでは、ゲートウェイでグローバルマルチテナント Azure クラウドを強制的に使用しますが、引き続き Azure Government アカウントを使用できます。ゲートウェイのインストール後に作成するロジック アプリ リソースと Azure ゲートウェイ リソースは、同じ Azure サブスクリプションを使用する必要があります。 ただし、これらのリソースは異なる Azure リソース グループに存在していても構いません。

ゲートウェイのインストールを更新している場合は、最初に現在のゲートウェイをアンインストールすると手順がより明確になります。

ベスト プラクティスとして、サポート対象バージョンを使用していることを確認します。 Microsoft では、オンプレミス データ ゲートウェイに対して毎月新しい更新プログラムをリリースしており、現在は、オンプレミス データ ゲートウェイの最新の 6 つのリリースのみをサポートしています。 使用しているバージョンで問題が発生した場合は、最新バージョンへのアップグレードを試してください。 最新バージョンで問題が解決されている可能性があります。

ゲートウェイには、標準モードと個人用モード (Power BI にのみ適用) の 2 つのモードがあります。 同じコンピューターにおいて同じモードで複数のゲートウェイを実行することはできません。

Azure Logic Apps では、ゲートウェイを介した読み取りおよび書き込み操作がサポートされます。 ただし、これらの操作には、ペイロードのサイズに制限があります。

データ ゲートウェイをインストールする

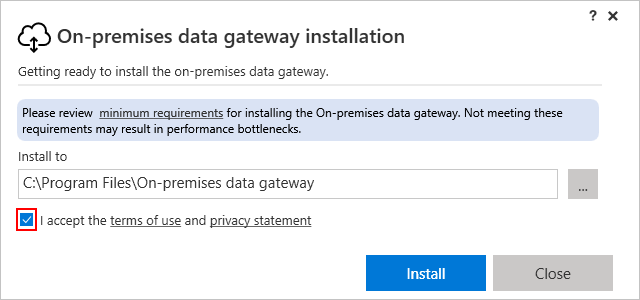

最小要件を確認し、既定のインストール パスを保持し、使用条件に同意して、[インストール] を選択します。

メッセージが表示されたら、インストーラーがコンピューターに変更を加えることができることを確認します。

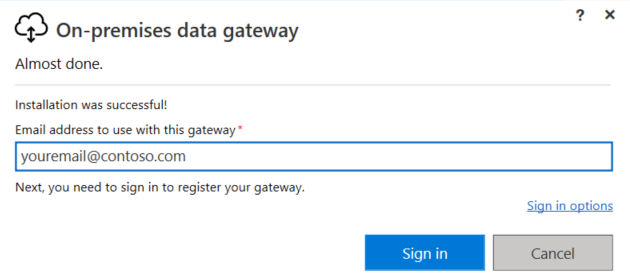

ゲートウェイのインストールが完了したら、Azure アカウントのメール アドレスを指定し、[サインイン] を選択します。

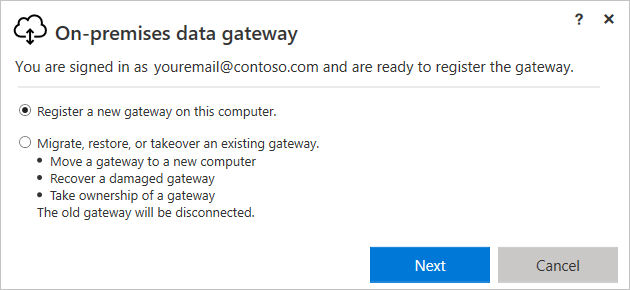

[このコンピューターに新しいゲートウェイを登録します]>[次へ] の順に選択します。

この手順では、ゲートウェイ クラウド サービスを使用して、ゲートウェイのインストールを登録します。

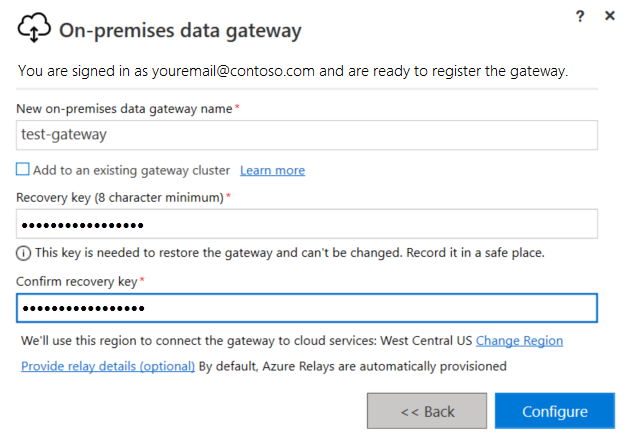

ゲートウェイのインストールに関する次の情報を指定します。

- Microsoft Entra テナント全体で一意のゲートウェイ名

- [既存のゲートウェイ クラスターに追加] を選択して、高可用性シナリオ用に追加のゲートウェイをインストールするかどうかを指定します。

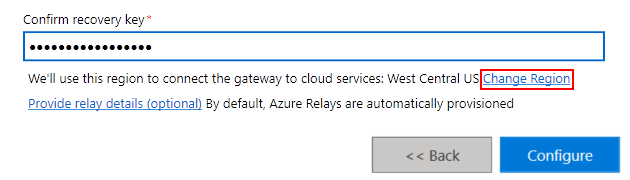

- 少なくとも 8 文字の回復キー

- 回復キーの確認

重要

回復キーは必ず安全な場所に保存してください。 ゲートウェイのインストールの移動、回復、所有権の変更、または場所の変更を行うには、このキーが必要です。

ゲートウェイ のクラウド サービスと 、ゲートウェイのインストールで使用される Azure Service Bus メッセージング インスタンス のリージョンを確認します。 既定では、このリージョンは Azure アカウントの Microsoft Entra テナントと同じ場所です。

既定のリージョンをそのまま使用するには、 [構成] を選択します。 既定のリージョンが最も近いリージョンでない場合は、リージョンを変更できます。

"ゲートウェイ インストールのリージョンを変更する理由"

たとえば、待機時間を短縮するために、ゲートウェイのリージョンをロジック アプリのリソースとワークフローと同じリージョンに変更できます。 または、オンプレミス データ ソースに最も近いリージョンを選択する場合があります。 "Azure のゲートウェイ リソース" とロジック アプリ ワークフローの場所は、違っていてもかまいません。

現在のリージョンの横にある [リージョンの変更] を選択します。

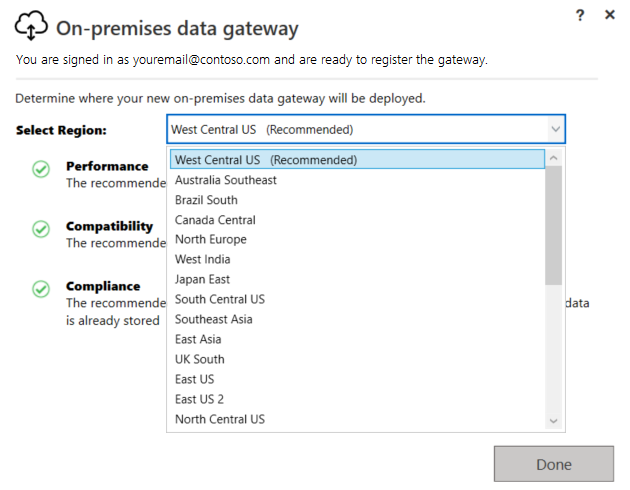

次のページで、[リージョンの選択] リストを開いて目的のリージョンを選択し、[完了] を選択します。

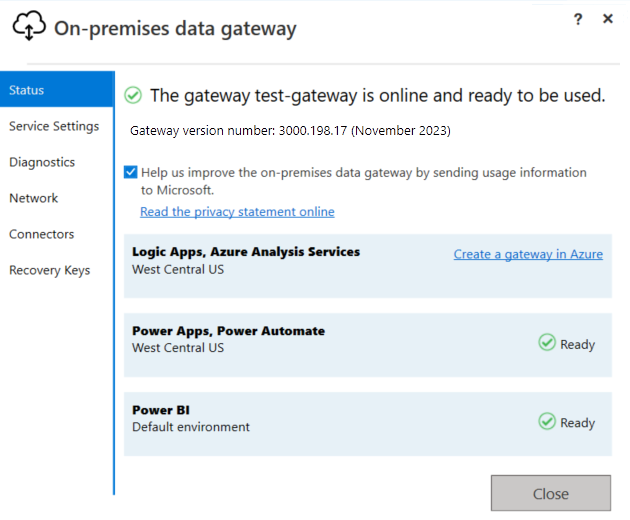

最後の確認ウィンドウで、データ ゲートウェイの情報を確認します。 準備ができたら、 [閉じる] を選択します。

この例では、Azure Logic Apps、Power BI、Power Apps、Power Automate に同じアカウントを使用して、これらすべてのサービスでゲートウェイを使用できるようにします。

通信の設定を確認または調整する

オンプレミス データ ゲートウェイでは、Service Bus メッセージングに依存してクラウドへの接続が行われ、ゲートウェイに関連付けられている Azure リージョンへの対応する送信接続が確立されます。 お使いの作業環境で、インターネットにアクセスするためにそのトラフィックがプロキシまたはファイアウォールを経由する必要がある場合は、この制限によって、オンプレミス データ ゲートウェイがゲートウェイ クラウド サービスおよび Service Bus メッセージングに接続できないことがあります。 ゲートウェイにはいくつかの通信設定があり、これを調整できます。

シナリオ例として、Azure でオンプレミスのデータ ゲートウェイ リソースを使用して、オンプレミスのリソースにアクセスするカスタム コネクタを使用する場合があります。 また、特定の IP アドレスへのトラフィックを制限するファイアウォールがある場合は、対応するマネージド コネクタ の送信 IP アドレスへのアクセスを許可するようにゲートウェイのインストールを設定する必要があります。 同じリージョン内の "すべて" のロジック アプリ ワークフローで、同じ IP アドレス範囲が使用されます。

詳しくは、次のドキュメントをご覧ください。

高可用性のサポート

オンプレミスのデータ アクセスが単一障害点にならないようにするには、複数のゲートウェイ インストール (標準モードのみ) をそれぞれ別のコンピューターにインストールし、クラスターまたはグループとしてそれらを設定します。 このようにして、プライマリ ゲートウェイが使用できない場合、データ要求は 2 番目のゲートウェイにルーティングされます (それ以降も同様)。 1 台のコンピューターにインストールできる標準ゲートウェイは 1 つだけであるため、クラスター内の追加のゲートウェイをそれぞれ別のコンピューターにインストールする必要があります。 オンプレミス データ ゲートウェイと連携するすべてのコネクタにおいて高可用性がサポートされます。

少なくとも 1 つのゲートウェイ インストールが既に、プライマリ ゲートウェイと同じ Azure アカウントに用意されている必要があります。 また、そのインストールの回復キーも必要です。

プライマリ ゲートウェイでは、2017 年 11 月以降のゲートウェイ更新プログラムが実行されている必要があります。

プライマリ ゲートウェイを設定した後に別のゲートウェイをインストールするには、次の手順を実行します。

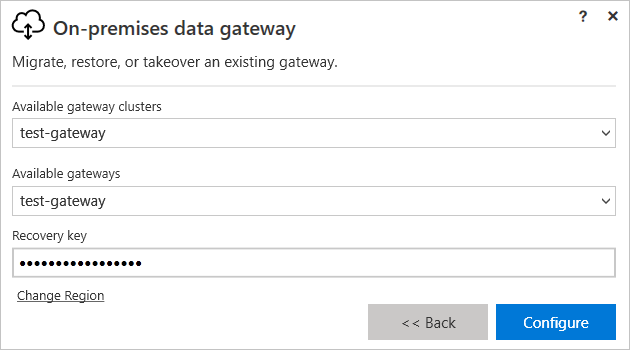

ゲートウェイ インストーラーで、[既存のゲートウェイ クラスターに追加する] を選択します。

[利用できるゲートウェイ クラスター] の一覧で、インストールした最初のゲートウェイを選択します。

そのゲートウェイの回復キーを入力します。

[構成] をクリックします。

詳細については、オンプレミス データ ゲートウェイのための高可用性クラスターに関するページを参照してください。

場所の変更、または既存のゲートウェイの移行、復元、引き継ぎ

ゲートウェイの場所を変更したり、ゲートウェイのインストールを新しいコンピューターに移動したり、破損したゲートウェイを回復したり、既存のゲートウェイの所有権を取得したりする必要がある場合は、ゲートウェイのインストール時に使用した回復キーが必要です。

Note

元のゲートウェイ インストールがあるコンピューターでゲートウェイを復元する前に、まずそのコンピューターのゲートウェイをアンインストールする必要があります。 このアクションで、元のゲートウェイが切断されます。 任意のクラウド サービスのゲートウェイ クラスターを削除した場合、そのクラスターを復元することはできません。

既存のゲートウェイがあるコンピューターでゲートウェイ インストーラーを実行します。

インストーラーから求められたら、ゲートウェイのインストールに使用したものと同じ Azure アカウントでサインインします。

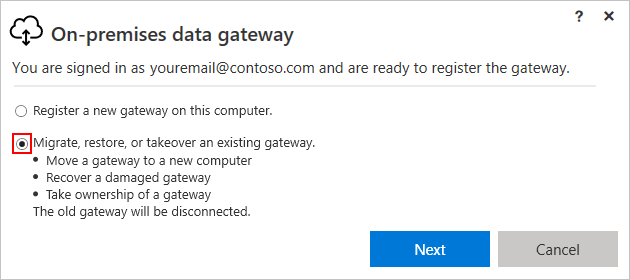

[既存のゲートウェイを移行、復元、または置き換えます。]>[次へ] を選びます。

利用可能なクラスターとゲートウェイから選択し、選択したゲートウェイの回復キーを入力します。

リージョンを変更するには、[リージョンの変更] を選択して、新しいリージョンを選択します。

準備ができたら、[構成] を選択します。

テナント レベルの管理

Microsoft Entra テナント内のすべてのオンプレミス データ ゲートウェイを可視化するには、そのテナントのグローバル管理者がテナント管理者として Power Platform 管理 センターにサインインし、[Data Gateways] オプションを選択します。 詳細については、「オンプレミス データ ゲートウェイのテナント レベルの管理」を参照してください。

ゲートウェイの再起動

既定では、ローカル コンピューターへのゲートウェイのインストールは、"オンプレミス データ ゲートウェイ サービス" という名前の Windows サービス アカウントとして実行されます。ただし、ゲートウェイのインストールでは、そのログオン アカウント資格情報に NT SERVICE\PBIEgwService という名前が使用され、サービスとしてログオンのアクセス許可があります。

注意

Windows サービス アカウントは、オンプレミスのデータ ソースへの接続に使用するアカウントとも、クラウド サービスへのサインイン時に使用する Azure アカウントとも異なります。

他の Windows サービスと同じように、さまざまな方法でゲートウェイを開始および停止できます。 詳細については、「オンプレミス データ ゲートウェイを再起動する」をご覧ください。

ゲートウェイのしくみ

組織内の他の開発者は、既にアクセスが承認されているオンプレミスのデータにアクセスできます。 ただし、これらの開発者がオンプレミスのデータ ソースに接続する前に、オンプレミスデータ ゲートウェイをインストールして設定する必要があります。 通常、管理者がゲートウェイをインストールして設定します。 これらの作業には、サーバー管理者のアクセス許可、またはオンプレミス サーバーに関する特別な知識が必要になる場合があります。

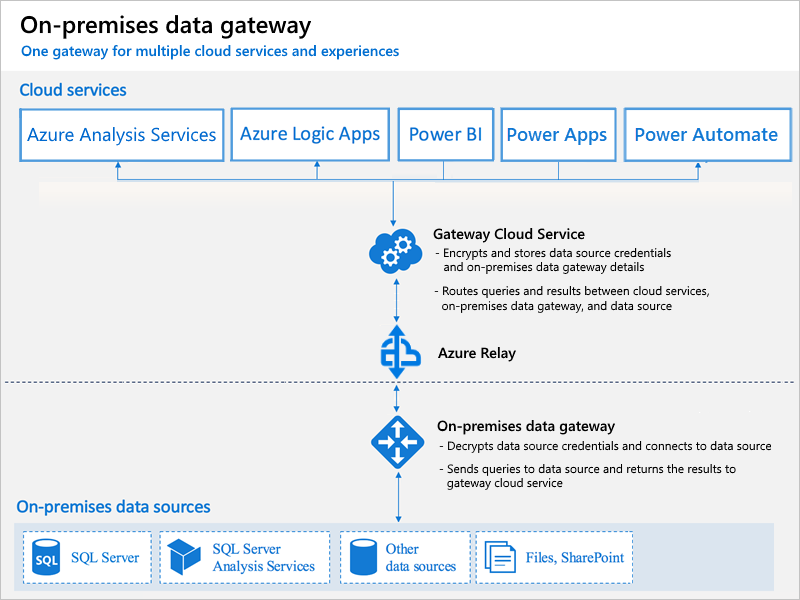

ゲートウェイを使用すると、バックグラウンド通信の速度と安全性が向上します。 この通信は、クラウド内のユーザー、ゲートウェイ クラウド サービス、オンプレミス データ ソースの間を流れます。 ゲートウェイ クラウド サービスでは、データ ソースの資格情報とゲートウェイの詳細を暗号化して格納します。 サービスでは、ユーザー、ゲートウェイ、オンプレミス データ ソースの間でのクエリとその結果のルーティングも行われます。

ゲートウェイはファイアウォールと共に動作し、ゲートウェイでは送信接続のみが使用されます。 すべてのトラフィックは、ゲートウェイ エージェントからのセキュリティで保護された送信トラフィックとして生成されます。 ゲートウェイでは、Service Bus メッセージング経由の暗号化されたチャネルで、オンプレミスのソースからデータを送信します。 このサービス バスによって、ゲートウェイと呼び出しサービスとの間のチャネルが作成されます。ただし、データは格納されません。 ゲートウェイを経由するすべてのデータは暗号化されます。

Note

クラウド サービスによっては、ゲートウェイのデータ ソースを設定する必要がある場合があります。

以下の手順では、オンプレミス データ ソースに接続された要素をユーザーが操作するときに行われることについて説明します。

クラウド サービスで、クエリと共に、データ ソースに対する暗号化された資格情報が作成されます。 その後、サービスにより、クエリと資格情報が処理のためにゲートウェイ キューに送信されます。

ゲートウェイ クラウド サービスで、クエリが分析されて、Service Bus メッセージングに要求がプッシュされます。

Service Bus メッセージングにより、保留中の要求がゲートウェイに送信されます。

ゲートウェイにより、クエリが取得されて、資格情報が復号化され、その資格情報を使用して 1 つ以上のデータ ソースへの接続が行われます。

ゲートウェイにより、実行するためにクエリがデータ ソースに送信されます。

結果がデータ ソースからゲートウェイに返送され、その後ゲートウェイ クラウド サービスに送信されます。 ゲートウェイ クラウド サービスが結果を使用します。

オンプレミス データ ソースに対して認証を行う

ゲートウェイからオンプレミス データ ソースに接続するには、格納されている資格情報が使用されます。 ユーザーに関係なく、ゲートウェイでは格納されている資格情報を使用して接続が行われます。 Power BI での Analysis Services に対する DirectQuery や LiveConnect など、特定のサービスで認証の例外が発生する可能性があります。

Microsoft Entra ID

Microsoft クラウド サービスでは、Microsoft Entra ID を使用してユーザーを認証します。 Microsoft Entra テナントには、ユーザー名とセキュリティ グループが含まれています。 通常、サインインに使用するメール アドレスはアカウントの UPN と同じです。

自分の UPN を確認する

ドメイン管理者でないユーザーは、UPN がわからない可能性があります。 自分のアカウントの UPN を調べるには、ワークステーションから whoami /upn コマンドを実行します。 結果は、メール アドレスに似ていますが、ローカル ドメイン アカウントに対する UPN です。

オンプレミスの Active Directoryを Microsoft Entra ID と同期する

オンプレミスの Active Directory アカウントと Microsoft Entra アカウントには、同じ UPN を使用する必要があります。 そのため、各オンプレミスの Active Directory アカウントの UPN が Microsoft Entra アカウント UPN と一致していることを確認します。 クラウド サービスでは、Microsoft Entra ID 内のアカウントについてのみ認識されます。 そのため、オンプレミスの Active Directoryにアカウントを追加する必要はありません。 Microsoft Entra ID にアカウントが存在しない場合は、そのアカウントを使用できません。

オンプレミスの Active Directory アカウントを Microsoft Entra ID と照合する方法を次に示します。

Microsoft Entra ID にアカウントを手動で追加します。

Azure portal または Microsoft 365 管理センターでアカウントを作成します。 アカウント名が、オンプレミスの Active Directory アカウントの UPN と一致していることを確認します。

Microsoft Entra Connect ツールを使用して、ローカル アカウントを Microsoft Entra テナントに同期します。

Microsoft Entra Connect ツールには、ディレクトリ同期と認証設定のオプションが用意されています。 これらのオプションには、パスワード ハッシュ同期、パススルー認証、およびフェデレーションが含まれます。 テナント管理者またはローカルの doメイン 管理者でない場合は、IT 管理者に問い合わせて Microsoft Entra Connect をセットアップしてください。 Microsoft Entra Connect は、Microsoft Entra UPN がローカルの Active Directory UPN と一致することを保証します。 この一致方法は、Power BI またはシングル サインオン (SSO) 機能で Analysis Services ライブ接続を使用している場合に役立ちます。

Note

Microsoft Entra Connect ツールとアカウントを同期すると、Microsoft Entra テナントに新しいアカウントが作成されます。