Używanie reguł i punktów końcowych usługi dla sieci wirtualnej w przypadku usługi Azure Database for MariaDB

Ważne

Usługa Azure Database for MariaDB znajduje się na ścieżce wycofania. Zdecydowanie zalecamy przeprowadzenie migracji do usługi Azure Database for MySQL. Aby uzyskać więcej informacji na temat migracji do usługi Azure Database for MySQL, zobacz Co się dzieje z usługą Azure Database for MariaDB?.

Reguły sieci wirtualnej to jedna funkcja zabezpieczeń zapory, która kontroluje, czy serwer usługi Azure Database for MariaDB akceptuje komunikaty wysyłane z określonych podsieci w sieciach wirtualnych. W tym artykule wyjaśniono, dlaczego funkcja reguły sieci wirtualnej jest czasami najlepszą opcją bezpiecznego zezwalania na komunikację z serwerem usługi Azure Database for MariaDB.

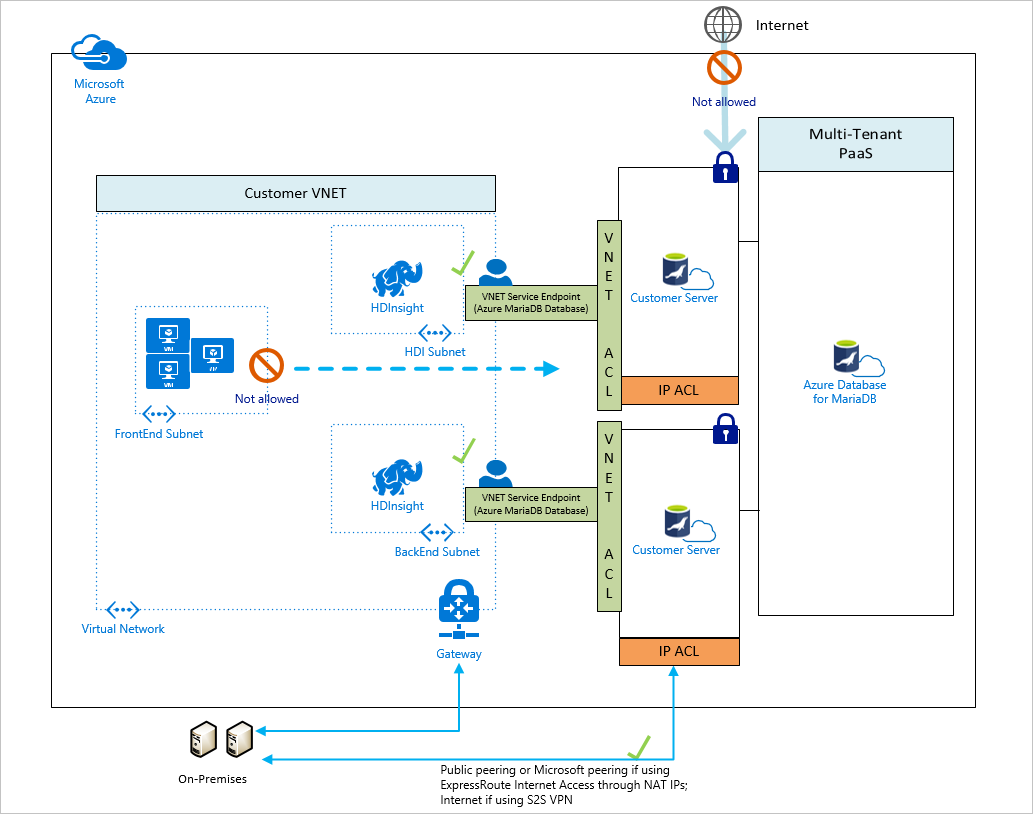

Aby utworzyć regułę sieci wirtualnej, musisz najpierw mieć sieć wirtualną i punkt końcowy usługi sieci wirtualnej, aby reguła odwołyła się do niej. Na poniższej ilustracji przedstawiono sposób działania punktu końcowego usługi sieci wirtualnej z usługą Azure Database for MariaDB:

Uwaga

Ta funkcja jest dostępna we wszystkich regionach świadczenia usługi Azure, w których usługa Azure Database for MariaDB jest wdrażana na serwerach ogólnego przeznaczenia i zoptymalizowanych pod kątem pamięci.

Możesz również rozważyć użycie usługi Private Link dla połączeń. Usługa Private Link udostępnia prywatny adres IP w sieci wirtualnej dla serwera usługi Azure Database for MariaDB.

Terminologia i opis

Sieć wirtualna: możesz mieć sieci wirtualne skojarzone z subskrypcją platformy Azure.

Podsieć: sieć wirtualna zawiera podsieci. Wszystkie maszyny wirtualne platformy Azure przypisane do podsieci. Jedna podsieć może zawierać wiele maszyn wirtualnych lub innych węzłów obliczeniowych. Węzły obliczeniowe spoza sieci wirtualnej nie mogą uzyskać dostępu do sieci wirtualnej, chyba że skonfigurujesz zabezpieczenia, aby zezwolić na dostęp.

Punkt końcowy usługi dla sieci wirtualnej:punkt końcowy usługi sieci wirtualnej to podsieć, której wartości właściwości obejmują co najmniej jedną formalną nazwę typu usługi platformy Azure. W tym artykule interesuje nas nazwa typu Microsoft.Sql, która odwołuje się do usługi platformy Azure o nazwie SQL Database. Ten tag usługi dotyczy również usług Azure Database for MariaDB, MySQL i PostgreSQL. Należy pamiętać, że podczas stosowania tagu usługi Microsoft.Sql do punktu końcowego usługi sieci wirtualnej skonfiguruje ruch punktu końcowego usługi dla wszystkich serwerów usługi Azure SQL Database, Azure Database for MariaDB, Azure Database for MySQL i Azure Database for PostgreSQL w podsieci.

Reguła sieci wirtualnej: reguła sieci wirtualnej dla serwera usługi Azure Database for MariaDB to podsieć wymieniona na liście kontroli dostępu (ACL) serwera usługi Azure Database for MariaDB. Aby znajdować się w liście ACL serwera usługi Azure Database for MariaDB, podsieć musi zawierać nazwę typu Microsoft.Sql .

Reguła sieci wirtualnej informuje serwer usługi Azure Database for MariaDB o akceptowanie komunikacji z każdego węzła, który znajduje się w podsieci.

Zalety reguły sieci wirtualnej

Dopóki nie podejmiesz akcji, maszyny wirtualne w podsieciach nie będą mogły komunikować się z serwerem usługi Azure Database for MariaDB. Jedną z akcji, która ustanawia komunikację, jest utworzenie reguły sieci wirtualnej. Uzasadnienie wyboru reguły sieci wirtualnej wymaga dyskusji porównawczej i kontrastu obejmującej konkurencyjne opcje zabezpieczeń oferowane przez zaporę.

Odp. Zezwalanie na dostęp usługom platformy Azure

Okienko zabezpieczeń Połączenie ion ma przycisk WŁ./WYŁ., który ma etykietę Zezwalaj na dostęp do usług platformy Azure. Ustawienie WŁĄCZONE umożliwia komunikację ze wszystkich adresów IP platformy Azure i wszystkich podsieci platformy Azure. Te adresy IP lub podsieci platformy Azure mogą nie być własnością Ciebie. To ustawienie ON jest prawdopodobnie bardziej otwarte, niż chcesz, aby baza danych Azure Database for MariaDB być. Funkcja reguły sieci wirtualnej oferuje znacznie bardziej szczegółową kontrolę.

B. Reguły adresów IP

Zapora usługi Azure Database for MariaDB umożliwia określenie zakresów adresów IP, z których komunikacja jest akceptowana na serwerze usługi Azure Database for MariaDB. Takie podejście jest odpowiednie w przypadku stabilnych adresów IP spoza sieci prywatnej platformy Azure. Jednak wiele węzłów w sieci prywatnej platformy Azure jest skonfigurowanych z dynamicznymi adresami IP. Dynamiczne adresy IP mogą ulec zmianie, na przykład po ponownym uruchomieniu maszyny wirtualnej. Byłoby to szaleństwo, aby określić dynamiczny adres IP w regule zapory w środowisku produkcyjnym.

Możesz uratować opcję adresu IP, uzyskując statyczny adres IP dla maszyny wirtualnej. Aby uzyskać szczegółowe informacje, zobacz Konfigurowanie prywatnych adresów IP dla maszyny wirtualnej przy użyciu witryny Azure Portal.

Jednak podejście statycznego adresu IP może stać się trudne do zarządzania i jest kosztowne po zakończeniu na dużą skalę. Reguły sieci wirtualnej są łatwiejsze do ustanowienia i zarządzania.

Szczegółowe informacje o regułach sieci wirtualnej

W tej sekcji opisano kilka szczegółów dotyczących reguł sieci wirtualnej.

Tylko jeden region geograficzny

Każdy punkt końcowy usługi sieci wirtualnej ma zastosowanie tylko do jednego regionu świadczenia usługi Azure. Punkt końcowy nie umożliwia innym regionom akceptowania komunikacji z podsieci.

Każda reguła sieci wirtualnej jest ograniczona do regionu, do którego ma zastosowanie jego podstawowy punkt końcowy.

Poziom serwera, a nie poziom bazy danych

Każda reguła sieci wirtualnej ma zastosowanie do całego serwera usługi Azure Database for MariaDB, a nie tylko do jednej konkretnej bazy danych na serwerze. Innymi słowy reguła sieci wirtualnej ma zastosowanie na poziomie serwera, a nie na poziomie bazy danych.

Role administracji zabezpieczeń

Istnieje separacja ról zabezpieczeń w administrowaniu punktami końcowymi usługi sieci wirtualnej. Akcja jest wymagana z każdej z następujących ról:

- Administracja sieci: włącz punkt końcowy.

- Administracja bazy danych: zaktualizuj listę kontroli dostępu (ACL), aby dodać daną podsieć do serwera usługi Azure Database for MariaDB.

Alternatywa RBAC platformy Azure:

Role Administracja sieci i bazy danych Administracja mają więcej możliwości niż są potrzebne do zarządzania regułami sieci wirtualnej. Wymagany jest tylko podzbiór ich możliwości.

Istnieje możliwość używania kontroli dostępu opartej na rolach (RBAC) platformy Azure na platformie Azure w celu utworzenia pojedynczej roli niestandardowej, która ma tylko niezbędny podzbiór możliwości. Rolę niestandardową można użyć zamiast z udziałem Administracja sieci lub bazy danych Administracja. Obszar powierzchni ujawnienia zabezpieczeń jest niższy, jeśli dodasz użytkownika do roli niestandardowej, a nie dodasz użytkownika do pozostałych dwóch głównych ról administratora.

Uwaga

W niektórych przypadkach usługa Azure Database for MariaDB i podsieć sieci wirtualnej znajdują się w różnych subskrypcjach. W takich przypadkach należy zapewnić następujące konfiguracje:

- Obie subskrypcje muszą znajdować się w tej samej dzierżawie firmy Microsoft Entra.

- Użytkownik ma wymagane uprawnienia do inicjowania operacji, takich jak włączanie punktów końcowych usługi i dodawanie podsieci sieci wirtualnej do danego serwera.

- Upewnij się, że obie subskrypcje mają zarejestrowanego dostawcę zasobów Microsoft.Sql i Microsoft.DBforMariaDB . Aby uzyskać więcej informacji, zobacz rejestracja menedżera zasobów

Ograniczenia

W przypadku usługi Azure Database for MariaDB funkcja reguł sieci wirtualnej ma następujące ograniczenia:

Aplikację internetową można zamapować na prywatny adres IP w sieci wirtualnej/podsieci. Nawet jeśli punkty końcowe usługi są włączone z danej sieci wirtualnej/podsieci, połączenia z aplikacji internetowej do serwera będą miały źródło publicznego adresu IP platformy Azure, a nie źródło sieci wirtualnej/podsieci. Aby włączyć łączność z aplikacji internetowej do serwera z regułami zapory sieci wirtualnej, musisz zezwolić usługom platformy Azure na dostęp do serwera na serwerze.

W zaporze dla usługi Azure Database for MariaDB każda reguła sieci wirtualnej odwołuje się do podsieci. Wszystkie te podsieci, do których odwołuje się odwołanie, muszą być hostowane w tym samym regionie geograficznym, który hostuje usługę Azure Database for MariaDB.

Każdy serwer usługi Azure Database for MariaDB może zawierać maksymalnie 128 wpisów listy ACL dla dowolnej sieci wirtualnej.

Reguły sieci wirtualnej dotyczą tylko sieci wirtualnych usługi Azure Resource Manager; a nie do klasycznych sieci modelu wdrażania.

Włączenie punktów końcowych usługi sieci wirtualnej do usługi Azure Database for MariaDB przy użyciu tagu usługi Microsoft.Sql umożliwia również punkty końcowe dla wszystkich usług Azure Database: Azure Database for MariaDB, Azure Database for MySQL, Azure Database for PostgreSQL, Azure SQL Database i Azure Synapse Analytics.

Obsługa punktów końcowych usługi sieci wirtualnej dotyczy tylko serwerów ogólnego przeznaczenia i zoptymalizowanych pod kątem pamięci.

Jeśli usługa Microsoft.Sql jest włączona w podsieci, oznacza to, że chcesz połączyć się tylko przy użyciu reguł sieci wirtualnej. Reguły zapory innej niż sieć wirtualna zasobów w tej podsieci nie będą działać.

W zaporze zakresy adresów IP mają zastosowanie do następujących elementów sieci, ale reguły sieci wirtualnej nie:

- Wirtualna sieć prywatna typu lokacja-lokacja (S2S) (VPN)

- Lokalnie za pośrednictwem usługi ExpressRoute

ExpressRoute

Jeśli sieć jest połączona z siecią platformy Azure za pośrednictwem usługi ExpressRoute, każdy obwód jest skonfigurowany z dwoma publicznymi adresami IP w przeglądarce Microsoft Edge. Dwa adresy IP są używane do łączenia się z usługami firmy Microsoft, takimi jak z usługą Azure Storage, przy użyciu publicznej komunikacji równorzędnej platformy Azure.

Aby umożliwić komunikację z obwodu do usługi Azure Database for MariaDB, należy utworzyć reguły sieci IP dla publicznych adresów IP obwodów. Aby znaleźć publiczne adresy IP obwodu usługi ExpressRoute, otwórz bilet pomocy technicznej w usłudze ExpressRoute przy użyciu witryny Azure Portal.

Dodawanie reguły zapory sieci wirtualnej do serwera bez włączania punktów końcowych usługi sieci wirtualnej

Jedynie ustawienie reguły zapory sieci wirtualnej nie pomaga zabezpieczyć serwera w sieci wirtualnej. Aby zabezpieczenia zaczęły obowiązywać, należy również włączyć punkty końcowe usługi sieci wirtualnej. Po włączeniu punktów końcowych usługi przestój w podsieci sieci wirtualnej do momentu zakończenia przejścia z opcji Wyłączone do włączonej. Jest to szczególnie istotne w kontekście dużych sieci wirtualnych. Możesz użyć flagi IgnoreMissingServiceEndpoint , aby zmniejszyć lub wyeliminować przestój podczas przejścia.

Flagę IgnoreMissingServiceEndpoint można ustawić przy użyciu interfejsu wiersza polecenia platformy Azure lub portalu.

Powiązane artykuły

Następne kroki

Aby uzyskać artykuły dotyczące tworzenia reguł sieci wirtualnej, zobacz: