Fazer cópias de segurança de cargas de trabalho na cloud e no local para a cloud

O Azure Backup oferece uma proteção abrangente dos seus recursos de dados no Azure através de uma solução simples, segura e económica que não necessita de qualquer infraestrutura. É a solução de proteção de dados incorporada do Azure para um vasto leque de cargas de trabalho. Ele ajuda a proteger suas cargas de trabalho de missão crítica em execução na nuvem e garante que seus backups estejam sempre disponíveis e gerenciados em escala em todo o seu conjunto de backups.

Público-alvo

O público-alvo principal deste artigo são os administradores de TI e de aplicativos, e implementadores de organizações de grande e médio porte, que desejam aprender sobre os recursos da tecnologia interna de proteção de dados do Azure, o Backup do Azure, e implementar soluções para proteger suas implantações de forma eficiente. O artigo pressupõe que você esteja familiarizado com as principais tecnologias do Azure, conceitos de proteção de dados e tenha experiência em trabalhar com uma solução de backup. As diretrizes abordadas neste artigo podem facilitar o design de sua solução de backup no Azure usando padrões estabelecidos e evitar armadilhas conhecidas.

Como este artigo está organizado

Embora seja fácil começar a proteger a infraestrutura e os aplicativos no Azure, quando você garante que os recursos subjacentes do Azure estão configurados corretamente e sendo usados de forma otimizada, você pode acelerar seu tempo de valorização. Este artigo aborda uma breve visão geral das considerações de design e orientações para configurar de forma ideal sua implantação do Backup do Azure. Ele examina os principais componentes (por exemplo, cofre dos Serviços de Recuperação, Política de Backup) e conceitos (por exemplo, governança) e como pensar neles e em seus recursos com links para documentação detalhada do produto.

Começar agora

Estratégia de design de subscrição

Além de ter um roteiro claro para navegar pela Cloud Adoption Journey, você deve planejar o design de assinatura e a estrutura da conta da implantação da nuvem para corresponder aos recursos de propriedade, cobrança e gerenciamento da sua organização. Como o escopo do cofre é definido para uma assinatura, seu design de assinatura influenciará altamente seu design do cofre. Saiba mais sobre as diferentes Estratégias de Design de Subscrição e orientações sobre quando as utilizar.

Documente seus requisitos de backup

Para começar a usar o Backup do Azure, planeje suas necessidades de backup. A seguir estão algumas das perguntas que você deve fazer a si mesmo ao formular uma estratégia de backup perfeita.

Que tipo de carga de trabalho pretende proteger?

Para projetar seus cofres, certifique-se de que você precisa de um modo de operação centralizado/descentralizado.

Qual é a granularidade de backup necessária?

Determine se ele deve ser consistente com o aplicativo, com falhas ou com backup de log.

Você tem algum requisito de conformidade?

Certifique-se de que precisa de aplicar normas de segurança e limites de acesso separados.

Qual é o RPO, RTO necessário?

Determine a frequência de backup e a velocidade de restauração.

Você tem alguma restrição de residência de dados?

Determine a redundância de armazenamento para a durabilidade de dados necessária.

Por quanto tempo você deseja reter os dados de backup?

Decida a duração da retenção dos dados de backup no armazenamento.

Arquitetura

Cargas de Trabalho

O Backup do Azure permite a proteção de dados para várias cargas de trabalho (local e na nuvem). É um mecanismo de proteção de dados interno seguro e confiável no Azure. Ele pode dimensionar perfeitamente sua proteção em várias cargas de trabalho sem qualquer sobrecarga de gerenciamento para você. Há vários canais de automação também para habilitar isso (por meio do PowerShell, CLI, modelos do Azure Resource Manager e APIs REST).

Armazenamento escalável, durável e seguro: o Backup do Azure usa armazenamento de Blob confiável com segurança integrada e recursos de alta disponibilidade. Você pode escolher armazenamentos LRS, GRS ou RA-GRS para seus dados de backup.

Integração de carga de trabalho nativa: o Backup do Azure fornece integração nativa com cargas de trabalho do Azure (VMs, SAP HANA, SQL em VMs do Azure e até mesmo arquivos do Azure) sem exigir que você gerencie automação ou infraestrutura para implantar agentes, escrever novos scripts ou provisionar armazenamento.

Saiba mais sobre cargas de trabalho suportadas.

Plano de dados

Gerenciamento de armazenamento automatizado: o Backup do Azure automatiza o provisionamento e o gerenciamento de contas de armazenamento para os dados de backup para garantir que eles sejam dimensionados à medida que os dados de backup crescem.

Proteção contra exclusão maliciosa: Proteja-se contra quaisquer tentativas acidentais e maliciosas de excluir seus backups por meio da exclusão suave de backups. Os dados de backup excluídos são armazenados por 14 dias gratuitamente e permitem que sejam recuperados desse estado.

Backups criptografados seguros: o Backup do Azure garante que seus dados de backup sejam armazenados de maneira segura, aproveitando os recursos de segurança internos da plataforma Azure, como o controle de acesso baseado em função do Azure (Azure RBAC) e a Criptografia.

Gerenciamento do ciclo de vida dos dados de backup: o Backup do Azure limpa automaticamente os dados de backup mais antigos para estar em conformidade com as políticas de retenção. Você também pode hierarquizar seus dados do armazenamento operacional para o armazenamento do cofre.

Operações críticas protegidas: a autorização multiutilizador (MUA) para a Cópia de Segurança do Azure permite-lhe adicionar uma camada adicional de proteção a operações críticas nos seus cofres dos Serviços de Recuperação.

Plano de gestão

Controle de acesso: os cofres (Serviços de Recuperação e Cofres de Backup) fornecem os recursos de gerenciamento e podem ser acessados por meio do portal do Azure, Centro de Backup, painéis do Vault, SDK, CLI e até mesmo APIs REST. Também é um limite de controle de acesso baseado em função do Azure (Azure RBAC), fornecendo a opção de restringir o acesso a backups apenas para administradores de backup autorizados.

Gerenciamento de políticas: as Políticas de Backup do Azure em cada cofre definem quando os backups devem ser acionados e a duração que precisam ser mantidos. Você também pode gerenciar essas políticas e aplicá-las em vários itens.

Monitoramento e relatórios: o Backup do Azure integra-se ao Log Analytics e também oferece a capacidade de ver relatórios por meio de pastas de trabalho.

Gerenciamento de instantâneos: o Backup do Azure tira instantâneos para algumas cargas de trabalho nativas do Azure (VMs e Arquivos do Azure), gerencia esses instantâneos e permite restaurações rápidas a partir deles. Esta opção reduz drasticamente o tempo de recuperação dos dados para o armazenamento original.

Considerações sobre o Vault

O Backup do Azure usa cofres (Serviços de Recuperação e Cofres de Backup) para orquestrar, gerenciar backups e armazenar dados de backup. O design eficaz do cofre ajuda as organizações a estabelecer uma estrutura para organizar e gerenciar os ativos de backup no Azure para dar suporte às suas prioridades de negócios. Considere as seguintes diretrizes ao criar um cofre.

Cofres únicos ou múltiplos

Para usar um único cofre ou vários cofres para organizar e gerenciar seu backup, consulte as seguintes diretrizes:

Proteja recursos em várias regiões globalmente: se sua organização tiver operações globais na América do Norte, Europa e Ásia, e seus recursos forem implantados no Leste dos EUA, Oeste do Reino Unido e Leste Asiático. Um dos requisitos do Backup do Azure é que os cofres devem estar presentes na mesma região do recurso para backup. Portanto, você deve criar três cofres separados para cada região para proteger seus recursos.

Proteja os recursos em várias unidades de negócios e departamentos: considere que suas operações de negócios são divididas em três unidades de negócios (BU) separadas e cada unidade de negócios tem seu próprio conjunto de departamentos (cinco departamentos - Finanças, Vendas, RH, R& D e Marketing). Suas necessidades de negócios podem exigir que cada departamento gerencie e acesse seus próprios backups e restaurações; Além disso, permita que eles rastreiem seu uso individual e despesas de custo. Para esses cenários, recomendamos que você crie um cofre para cada departamento em uma BU. Dessa forma, você terá 15 cofres em toda a sua organização.

Proteja cargas de trabalho diferentes: se você planeja proteger diferentes tipos de cargas de trabalho (como 150 VMs, 40 bancos de dados SQL e 70 bancos de dados PostgreSQL), recomendamos que você crie cofres separados para cada tipo de carga de trabalho (neste exemplo, você precisa criar três cofres para cada carga de trabalho - VMs, bancos de dados SQL e bancos de dados PostgreSQL). Isso ajuda você a separar os limites de acesso para os usuários, permitindo que você conceda acesso (usando o controle de acesso baseado em função do Azure – Azure RBAC) aos participantes relevantes.

Proteja os recursos executados em vários ambientes: se suas operações exigirem que você trabalhe em vários ambientes, como produção, não produção e desenvolvedor, recomendamos que você crie cofres separados para cada um.

Proteja um grande número (1000+) de VMs do Azure: considere que você tem 1500 VMs para fazer backup. O Backup do Azure permite que apenas 1000 VMs do Azure sejam copiadas em um cofre. Para esse cenário, você pode criar dois cofres diferentes e distribuir os recursos como 1000 e 500 VMs para os respetivos cofres ou em qualquer combinação considerando o limite superior.

Proteja um grande número (2000+) de cargas de trabalho diversas: ao gerenciar seus backups em escala, você protegerá as VMs do Azure, juntamente com outras cargas de trabalho, como o banco de dados SQL e SAP HANA em execução nessas VMs do Azure. Por exemplo, você tem 1300 VMs do Azure e 2500 bancos de dados SQL para proteger. Os limites do vault permitem fazer backup de 2000 cargas de trabalho (com uma restrição de 1000 VMs) em cada vault. Portanto, matematicamente você pode fazer backup de 2000 cargas de trabalho em um cofre (1000 VMs + 1000 bancos de dados SQL) e descansar 1800 cargas de trabalho em um cofre separado (300 VMs + 1500 bancos de dados SQL).

No entanto, esse tipo de segregação não é recomendado, pois você não poderá definir limites de acesso e as cargas de trabalho não serão isoladas umas das outras. Portanto, para distribuir as cargas de trabalho corretamente, crie quatro cofres. Dois cofres para fazer backup das VMs (1000 VMs + 300 VMs) e os outros dois cofres para fazer backup dos bancos de dados SQL (2000 bancos de dados + 500 bancos de dados).

Você pode gerenciá-los com:

- O centro de backup permite que você tenha um único painel para gerenciar todas as tarefas de backup. Saiba mais aqui.

- Se você precisar de uma política consistente entre cofres, poderá usar a Política do Azure para propagar a política de backup em vários cofres. Você pode escrever uma definição personalizada de Política do Azure que usa o efeito 'deployifnotexists' para propagar uma política de backup em vários cofres. Você também pode atribuir essa definição de Política do Azure a um escopo específico (assinatura ou RG), para que ele implante um recurso de 'política de backup' em todos os cofres dos Serviços de Recuperação no escopo da atribuição da Política do Azure. As configurações da política de backup (como frequência de backup, retenção e assim por diante) devem ser especificadas pelo usuário como parâmetros na atribuição de Política do Azure.

- À medida que sua pegada organizacional cresce, convém mover cargas de trabalho entre assinaturas pelos seguintes motivos: alinhar por política de backup, consolidar cofres, compensar redundância menor para economizar custos (mudar de GRS para LRS). O Backup do Azure dá suporte à movimentação de um cofre dos Serviços de Recuperação entre assinaturas do Azure ou para outro grupo de recursos dentro da mesma assinatura. Saiba mais aqui.

Rever as predefinições

Revise as configurações padrão para o tipo de replicação de armazenamento e as configurações de segurança para atender às suas necessidades antes de configurar backups no cofre.

Por padrão, o tipo de replicação de armazenamento é definido como GRS (redundante geográfico). Depois de configurar o backup, a opção para modificar é desativada. Siga estes passos para rever e modificar as definições.

Cargas de trabalho não críticas, como non-prod e dev, são adequadas para replicação de armazenamento LRS.

O armazenamento redundante de zona (ZRS) é uma boa opção de armazenamento para uma alta durabilidade de dados, juntamente com a residência de dados.

O GRS (Geo-Redundant Storage, armazenamento com redundância geográfica) é recomendado para cargas de trabalho de missão crítica, como as executadas em ambiente de produção, para evitar a perda permanente de dados e protegê-los em caso de interrupção regional completa ou um desastre no qual a região principal não seja recuperável.

A exclusão suave por padrão é ativada em cofres recém-criados para proteger os dados de backup contra exclusões acidentais ou maliciosas. Siga estes passos para rever e modificar as definições.

A Restauração entre regiões permite restaurar VMs do Azure em uma região secundária, que é uma região emparelhada do Azure. Essa opção permite realizar exercícios para atender aos requisitos de auditoria ou conformidade e restaurar a VM ou seu disco se houver um desastre na região primária. A CRR é um recurso opcional para qualquer cofre GRS. Saiba mais aqui.

Antes de finalizar o design do cofre, revise as matrizes de suporte do cofre para entender os fatores que podem influenciar ou limitar suas escolhas de design.

Considerações sobre a política de backup

A Política de Backup do Azure tem dois componentes: Agendar (quando fazer backup) e Retenção (por quanto tempo reter o backup). Você pode definir a política com base no tipo de dados cujo backup está sendo feito, nos requisitos de RTO/RPO, nas necessidades de conformidade operacional ou regulatória e no tipo de carga de trabalho (por exemplo, VM, banco de dados, arquivos). Mais informações

Considere as seguintes diretrizes ao criar a política de backup:

Considerações sobre o cronograma

Ao agendar sua política de backup, considere os seguintes pontos:

Para recursos de missão crítica, tente agendar os backups automatizados mais frequentemente disponíveis por dia para ter um RPO menor. Mais informações

Se você precisar fazer vários backups por dia para a VM do Azure por meio da extensão, consulte as soluções alternativas na próxima seção.

Para um recurso que requer a mesma hora de início de agendamento, frequência e configurações de retenção, você precisa agrupá-los em uma única política de backup.

Recomendamos que você mantenha a hora de início agendada do backup durante o horário do aplicativo de produção fora do pico. Por exemplo, é melhor agendar o backup automatizado diário durante a noite, por volta das 2 às 3 da manhã, em vez de programá-lo durante o dia, quando o uso dos recursos é alto.

Para distribuir o tráfego de backup, recomendamos que você faça backup de VMs diferentes em momentos diferentes do dia. Por exemplo, para fazer backup de 500 VMs com as mesmas configurações de retenção, recomendamos que você crie 5 políticas diferentes associando-as a 100 VMs cada e agendando-as com algumas horas de intervalo.

Considerações sobre retenção

A retenção a curto prazo pode ser "diária". A retenção para pontos de backup "semanais", "mensais" ou "anuais" é conhecida como retenção de longo prazo.

Retenção de longa duração:

- Planejado (requisitos de conformidade) - se você souber com antecedência que os dados são necessários anos a partir do momento atual, use a retenção de longo prazo. O Backup do Azure dá suporte ao backup de pontos de retenção de longo prazo na camada de arquivamento, juntamente com instantâneos e a camada Padrão. Saiba mais sobre as cargas de trabalho suportadas para a camada de arquivamento e configuração de retenção.

- Não planejado (requisito sob demanda) - se você não souber com antecedência, use você pode usar sob demanda com configurações de retenção personalizadas específicas (essas configurações de retenção personalizadas não são afetadas pelas configurações de política).

Backup sob demanda com retenção personalizada - se você precisar fazer um backup não agendado por meio da política de backup, poderá usar um backup sob demanda. Isso pode ser útil para fazer backups que não se ajustam ao seu backup agendado ou para fazer backup granular (por exemplo, vários backups de VM IaaS por dia, já que o backup agendado permite apenas um backup por dia). É importante observar que a política de retenção definida na política agendada não se aplica a backups sob demanda.

Otimizar a política de backup

À medida que seus requisitos de negócios mudam, talvez seja necessário estender ou reduzir a duração da retenção. Ao fazer isso, você pode esperar o seguinte:

- Se a retenção for prolongada, os pontos de recuperação existentes serão marcados e mantidos de acordo com a nova política.

- Se a retenção for reduzida, os pontos de recuperação serão marcados para poda no próximo trabalho de limpeza e, posteriormente, excluídos.

- As regras de retenção mais recentes aplicam-se a todos os pontos de retenção (exceto os pontos de retenção sob demanda). Portanto, se o período de retenção for estendido (por exemplo, para 100 dias), quando o backup for feito, seguido de redução de retenção (por exemplo, de 100 dias para sete dias), todos os dados de backup serão retidos de acordo com o último período de retenção especificado (ou seja, 7 dias).

O Backup do Azure oferece a flexibilidade de parar de proteger e gerenciar seus backups:

Pare a proteção e retenha os dados de backup. Se você estiver desativando ou desativando sua fonte de dados (VM, aplicativo), mas precisar reter dados para fins de auditoria ou conformidade, poderá usar essa opção para impedir que todos os trabalhos de backup futuros protejam sua fonte de dados e retenham os pontos de recuperação cujo backup foi feito. Em seguida, você pode restaurar ou retomar a proteção da VM.

Pare a proteção e exclua os dados de backup. Essa opção impedirá que todos os trabalhos de backup futuros protejam sua VM e excluirá todos os pontos de recuperação. Você não poderá restaurar a VM nem usar a opção Retomar backup.

Se você retomar a proteção (de uma fonte de dados que foi interrompida com a retenção de dados), as regras de retenção serão aplicadas. Todos os pontos de recuperação expirados serão removidos (no horário agendado).

Antes de concluir o design da política, é importante estar ciente dos seguintes fatores que podem influenciar suas escolhas de design.

- Uma política de backup tem como escopo um cofre.

- Há um limite para o número de itens por política (por exemplo, 100 VMs). Para dimensionar, você pode criar políticas duplicadas com as mesmas agendas ou agendas diferentes.

- Não é possível excluir seletivamente pontos de recuperação específicos.

- Não é possível desativar completamente o backup agendado e manter a fonte de dados em um estado protegido. O backup menos frequente que você pode configurar com a política é ter um backup agendado semanalmente. Uma alternativa seria interromper a proteção com a retenção de dados e habilitar a proteção sempre que você quiser fazer um backup, fazer um backup sob demanda e, em seguida, desativar a proteção, mas reter os dados de backup. Saiba mais aqui.

Considerações de segurança

Para ajudá-lo a proteger seus dados de backup e atender às necessidades de segurança de sua empresa, o Backup do Azure fornece garantias de confidencialidade, integridade e disponibilidade contra ataques deliberados e abuso de seus dados e sistemas valiosos. Considere as seguintes diretrizes de segurança para sua solução de Backup do Azure:

Autenticação e autorização usando o controle de acesso baseado em função do Azure (Azure RBAC)

O controle de acesso baseado em função do Azure (Azure RBAC) permite o gerenciamento de acesso refinado, a segregação de funções em sua equipe e a concessão apenas da quantidade de acesso aos usuários necessária para executar seus trabalhos. Saiba mais aqui.

Se você tiver várias cargas de trabalho para fazer backup (como VMs do Azure, bancos de dados SQL e bancos de dados PostgreSQL) e tiver várias partes interessadas para gerenciar esses backups, é importante segregar suas responsabilidades para que o usuário tenha acesso apenas aos recursos pelos quais é responsável. O controle de acesso baseado em função do Azure (Azure RBAC) permite o gerenciamento de acesso granular, a segregação de tarefas em sua equipe e a concessão apenas dos tipos de acesso aos usuários necessários para executar seus trabalhos. Mais informações

Você também pode segregar as funções fornecendo acesso mínimo necessário para executar uma tarefa específica. Por exemplo, uma pessoa responsável por monitorar as cargas de trabalho não deve ter acesso para modificar a política de backup ou excluir os itens de backup. O Backup do Azure fornece três funções internas para controlar as operações de gerenciamento de backup: colaboradores, operadores e leitores de backup. Saiba mais aqui. Para obter informações sobre a função mínima do Azure necessária para cada operação de backup para VMs do Azure, bancos de dados SQL/SAP HANA e Compartilhamento de Arquivos do Azure, consulte este guia.

O controle de acesso baseado em função do Azure (Azure RBAC) também fornece a flexibilidade para criar Funções Personalizadas com base em seus requisitos individuais. Se não tiver certeza sobre os tipos de funções recomendadas para operações específicas, você pode utilizar as funções internas fornecidas pelo controle de acesso baseado em função do Azure (Azure RBAC) e começar.

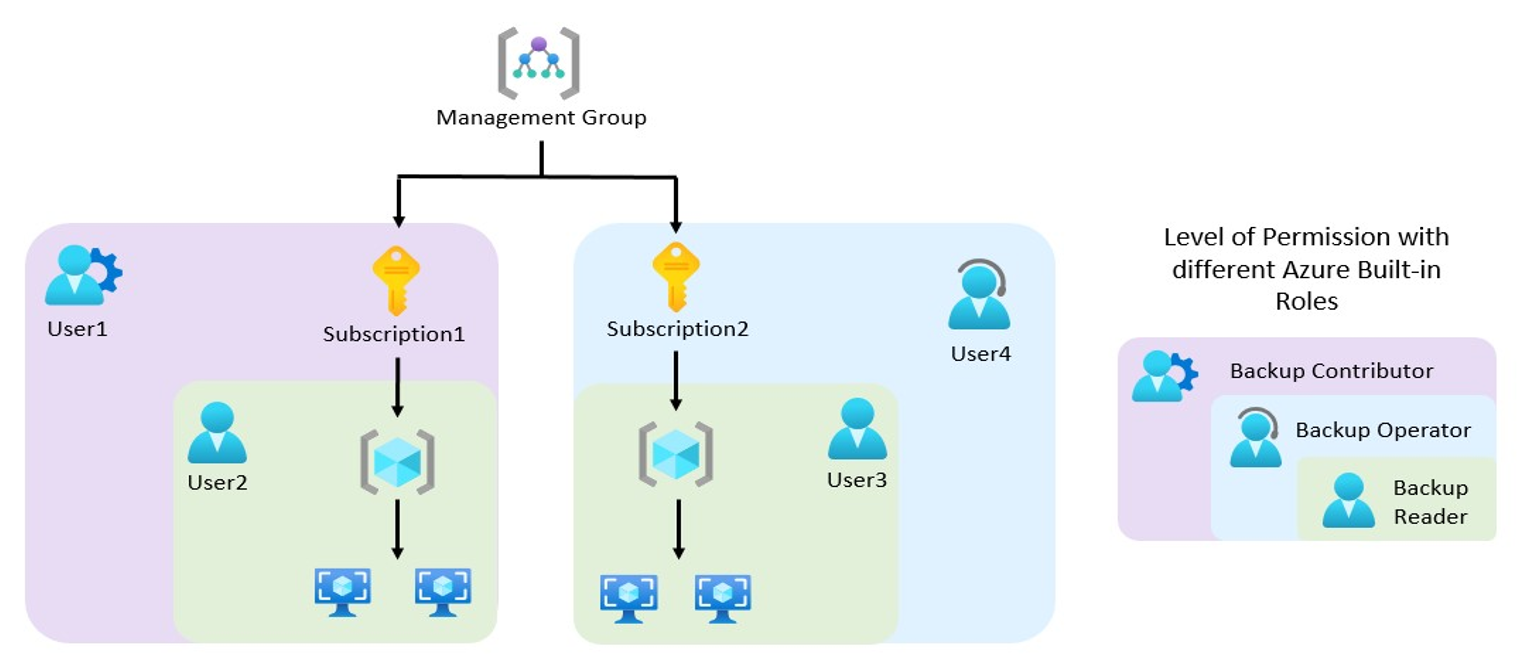

O diagrama a seguir explica como diferentes funções internas do Azure funcionam:

No diagrama acima, User2 e User3 são leitores de backup. Portanto, eles têm a permissão para monitorar apenas os backups e exibir os serviços de backup.

Em termos do âmbito do acesso,

- O Utilizador2 pode aceder apenas aos Recursos da Subscrição1 e o Utilizador3 pode aceder apenas aos Recursos da Subscrição2.

- User4 é um operador de backup. Ele tem a permissão para habilitar backup, acionar backup sob demanda, acionar restaurações, juntamente com os recursos de um leitor de backup. No entanto, nesse cenário, seu escopo é limitado apenas à Assinatura2.

- User1 é um contribuidor de backup. Ele tem a permissão para criar cofres, criar/modificar/excluir políticas de backup e interromper backups, juntamente com os recursos de um operador de backup. No entanto, nesse cenário, seu escopo é limitado apenas à Assinatura1.

As contas de armazenamento usadas pelos cofres dos Serviços de Recuperação são isoladas e não podem ser acessadas pelos usuários para fins mal-intencionados. O acesso só é permitido por meio de operações de gerenciamento do Backup do Azure, como restauração.

Encriptação dos dados em trânsito e em repouso

A encriptação protege os seus dados e ajuda-o a cumprir os seus compromissos organizacionais de segurança e conformidade.

No Azure, os dados em trânsito entre o armazenamento do Azure e o cofre são protegidos por HTTPS. Esses dados permanecem na rede do Azure.

Os dados das cópias de segurança são encriptados automaticamente através das chaves geridas pela Microsoft. Como alternativa, você pode usar suas próprias chaves, também conhecidas como chaves gerenciadas pelo cliente. Além disso, o uso da criptografia CMK para backup não incorre em custos adicionais. No entanto, o uso do Cofre de Chaves do Azure, onde sua chave é armazenada, incorre em custos, que são uma despesa razoável em troca da maior segurança de dados.

O Backup do Azure dá suporte ao backup e à restauração de VMs do Azure que têm seus discos de SO/dados criptografados com o Azure Disk Encryption (ADE). Mais informações

Proteção de dados de backup contra exclusões não intencionais com exclusão suave

Você pode encontrar cenários em que você tem dados de backup de missão crítica em um cofre e eles são excluídos acidentalmente ou erroneamente. Além disso, um ator mal-intencionado pode excluir seus itens de backup de produção. Muitas vezes, é caro e demorado reconstruir esses recursos e pode até causar perda de dados cruciais. O Backup do Azure fornece proteção contra exclusão acidental e mal-intencionada com o recurso Soft-Delete , permitindo que você recupere esses recursos depois que eles forem excluídos.

Com a exclusão suave, se um usuário excluir o backup (de uma VM, banco de dados do SQL Server, compartilhamento de arquivos do Azure, banco de dados do SAP HANA), os dados de backup serão retidos por 14 dias adicionais, permitindo a recuperação desse item de backup sem perda de dados. A retenção adicional de 14 dias de dados de backup no estado de exclusão suave não incorre em nenhum custo. Mais informações

Autorização Multiusuário (MUA)

Como você protegeria seus dados se seu administrador se tornasse desonesto e comprometesse seu sistema?

Qualquer administrador que tenha acesso privilegiado aos seus dados de backup tem o potencial de causar danos irreparáveis ao sistema. Um administrador fraudulento pode eliminar todos os seus dados críticos para o negócio ou até mesmo desativar todas as medidas de segurança que podem deixar o seu sistema vulnerável a ciberataques.

O Backup do Azure fornece o recurso de Autorização Multiusuário (MUA) para protegê-lo contra esses ataques de administradores não autorizados. A autorização multiusuário ajuda a proteger contra um administrador não autorizado que executa operações destrutivas (ou seja, desativando a exclusão suave), garantindo que cada operação privilegiada/destrutiva seja feita somente depois de obter a aprovação de um administrador de segurança.

Proteção contra ransomware

O acesso direto aos dados do Backup do Azure para criptografar por um agente mal-intencionado é descartado, pois todas as operações em dados de backup só podem ser executadas por meio do cofre dos Serviços de Recuperação ou do Cofre de Backup, que podem ser protegidos pelo controle de acesso baseado em função do Azure (Azure RBAC) e pelo MUA.

Ao habilitar a exclusão suave nos dados de backup (que é habilitada por padrão) manterá os dados excluídos por 14 dias (sem custo). A desativação da exclusão suave pode ser protegida usando o MUA.

Use uma retenção mais longa (semanas, meses, anos) para garantir que backups limpos (não criptografados por ransomware) não expirem prematuramente, e há estratégias em vigor para deteção precoce e mitigação de tais ataques aos dados de origem.

Monitorização e alertas de atividades suspeitas

Você pode encontrar cenários em que alguém tenta invadir seu sistema e desativar maliciosamente os mecanismos de segurança, como desabilitar o Soft Delete ou tentar executar operações destrutivas, como excluir os recursos de backup.

O Backup do Azure fornece segurança contra esses incidentes enviando alertas críticos pelo seu canal de notificação preferido (email, ITSM, Webhook, runbook e sp pn) criando uma Regra de Ação sobre o alerta. Mais informações

Funcionalidades de segurança para ajudar a proteger as cópias de segurança híbridas

O serviço de Backup do Azure usa o agente dos Serviços de Recuperação do Microsoft Azure (MARS) para fazer backup e restaurar arquivos, pastas e o volume ou o estado do sistema de um computador local para o Azure. O MARS agora fornece recursos de segurança: uma senha para criptografar antes de carregar e descriptografar após o download do Backup do Azure, os dados de backup excluídos são retidos por mais 14 dias a partir da data de exclusão e a operação crítica (por exemplo, alterar uma senha) pode ser executada apenas por usuários que tenham credenciais válidas do Azure. Saiba mais aqui.

Considerações de rede

O Backup do Azure requer a movimentação de dados da sua carga de trabalho para o cofre dos Serviços de Recuperação. O Backup do Azure fornece vários recursos para proteger os dados de backup de serem expostos inadvertidamente (como um ataque man-in-the-middle na rede). Tenha em consideração as seguintes orientações:

Ligação à Internet

Backup de VM do Azure: toda a comunicação e transferência de dados necessárias entre o armazenamento e o serviço de Backup do Azure acontece na rede do Azure sem precisar acessar sua rede virtual. Portanto, o backup de VMs do Azure colocadas dentro de redes seguras não exige que você permita acesso a IPs ou FQDNs.

Bancos de dados SAP HANA na VM do Azure, bancos de dados do SQL Server na VM do Azure: Requer conectividade com o serviço de Backup do Azure, Armazenamento do Azure e ID do Microsoft Entra. Isso pode ser conseguido usando pontos de extremidade privados ou permitindo o acesso aos endereços IP públicos ou FQDNs necessários. Não permitir a conectividade adequada com os serviços necessários do Azure pode levar a falhas em operações como descoberta de banco de dados, configuração de backup, execução de backups e restauração de dados. Para obter orientação de rede completa ao usar tags NSG, firewall do Azure e proxy HTTP, consulte estes artigos SQL e SAP HANA .

Híbrido: o agente MARS (Serviços de Recuperação do Microsoft Azure) requer acesso à rede para todas as operações críticas - instalar, configurar, fazer backup e restaurar. O agente MARS pode se conectar ao serviço de Backup do Azure pela Rota Expressa do Azure usando emparelhamento público (disponível para circuitos antigos) e emparelhamento da Microsoft, usando pontos de extremidade privados ou via proxy/firewall com controles de acesso apropriados.

Pontos de extremidade privados para acesso seguro

Ao proteger seus dados críticos com o Backup do Azure, você não gostaria que seus recursos fossem acessíveis a partir da Internet pública. Especialmente, se você for um banco ou uma instituição financeira, terá requisitos rigorosos de conformidade e segurança para proteger seus dados de alto impacto nos negócios (HBI). Mesmo no setor de saúde, existem regras rígidas de conformidade.

Para atender a todas essas necessidades, use o Azure Private Endpoint, que é uma interface de rede que conecta você de forma privada e segura a um serviço desenvolvido pelo Azure Private Link. Recomendamos que você use pontos de extremidade privados para backup e restauração seguros sem a necessidade de adicionar a uma lista de permissões de IPs/FQDNs para o Backup do Azure ou o Armazenamento do Azure de suas redes virtuais.

Saiba mais sobre como criar e usar pontos de extremidade privados para o Backup do Azure em suas redes virtuais.

Quando você habilita pontos de extremidade privados para o cofre, eles são usados apenas para backup e restauração de cargas de trabalho SQL e SAP HANA em uma VM do Azure, agente MARS, backups DPM/MABS. Você também pode usar o cofre para o backup de outras cargas de trabalho (elas não exigirão pontos de extremidade privados). Além do backup de cargas de trabalho SQL e SAP HANA, backup usando o agente MARS e o Servidor DPM/MABS, os pontos de extremidade privados também são usados para executar a recuperação de arquivos no caso do backup de VM do Azure. Saiba mais aqui.

Atualmente, o Microsoft Entra ID não oferece suporte a pontos de extremidade privados. Portanto, os IPs e FQDNs necessários para o Microsoft Entra ID precisarão ter permissão de acesso de saída da rede segura ao executar o backup de bancos de dados em VMs do Azure e o backup usando o agente MARS. Você também pode usar tags NSG e tags do Firewall do Azure para permitir o acesso ao Microsoft Entra ID, conforme aplicável. Saiba mais sobre os pré-requisitos aqui.

Considerações de governação

A governança no Azure é implementada principalmente com a Política do Azure e o Gerenciamento de Custos do Azure. A Política do Azure permite que você crie, atribua e gerencie definições de política para impor regras para seus recursos. Esse recurso mantém esses recursos em conformidade com seus padrões corporativos. O Azure Cost Management permite-lhe controlar a utilização e as despesas da nuvem para os seus recursos do Azure e outros fornecedores de nuvem. Além disso, as seguintes ferramentas, como a Calculadora de Preços do Azure e o Azure Advisor , desempenham um papel importante no processo de gerenciamento de custos.

Configurar automaticamente a infraestrutura de backup recém-provisionada com a Política do Azure em Escala

Sempre que uma nova infraestrutura é provisionada e novas VMs são criadas, como administrador de backup, você precisa garantir sua proteção. Você pode facilmente configurar backups para uma ou duas VMs. Mas isso se torna complexo quando você precisa configurar centenas ou até milhares de VMs em escala. Para simplificar o processo de configuração de backups, o Backup do Azure fornece um conjunto de Políticas do Azure internas para controlar sua propriedade de backup.

Habilitar automaticamente o backup em VMs usando a política (modelo de equipe de backup central): se sua organização tiver uma equipe de backup central que gerencia backups entre equipes de aplicativos, você poderá usar essa política para configurar o backup em um cofre central dos Serviços de Recuperação existente na mesma assinatura e local das VMs. Você pode optar por incluir/excluir VMs que contenham uma determinada marca do escopo da política. Mais informações.

Habilitar automaticamente o backup em VMs usando a Política (onde o backup pertence às equipes de aplicativos): se você organizar aplicativos em grupos de recursos dedicados e quiser que eles sejam copiados pelo mesmo cofre, use esta política para gerenciar automaticamente essa ação. Você pode optar por incluir/excluir VMs que contenham uma determinada marca do escopo da política. Mais informações.

Política de monitoramento: para gerar os relatórios de backup para seus recursos, habilite as configurações de diagnóstico ao criar um novo cofre. Muitas vezes, adicionar uma configuração de diagnóstico manualmente por cofre pode ser uma tarefa complicada. Assim, você pode utilizar uma política interna do Azure que define as configurações de diagnóstico em escala para todos os cofres em cada assinatura ou grupo de recursos, com o Log Analytics como destino.

Política somente auditoria: o Backup do Azure também fornece uma política somente auditoria que identifica as VMs sem configuração de backup.

Considerações de custo do Backup do Azure

O serviço de Backup do Azure oferece a flexibilidade para gerenciar seus custos com eficiência; além disso, atenda aos seus requisitos de negócios BCDR (continuidade de negócios e recuperação de desastres). Tenha em consideração as seguintes orientações:

Use a calculadora de preços para avaliar e otimizar o custo ajustando várias alavancas. Mais informações

Otimizar a política de backup,

- Otimize as configurações de agendamento e retenção com base em arquétipos de carga de trabalho (como missão crítica, não crítica).

- Otimize as configurações de retenção para a Restauração Instantânea.

- Escolha o tipo de backup certo para atender aos requisitos, enquanto utiliza os tipos de backup suportados (completo, incremental, log, diferencial) pela carga de trabalho no Backup do Azure.

Reduza o custo de armazenamento de backup com discos de backup seletivos: o recurso Excluir disco oferece uma opção eficiente e econômica para fazer backup seletivo de dados críticos. Por exemplo, você pode fazer backup de apenas um disco quando não quiser fazer backup de todos os discos conectados a uma VM. Isso também é útil quando você tem várias soluções de backup. Por exemplo, para fazer backup de seus bancos de dados ou dados com uma solução de backup de carga de trabalho (banco de dados do SQL Server no backup de VM do Azure), use o backup no nível de VM do Azure para discos selecionados.

Acelere suas Restaurações e minimize o RTO usando o recurso Restauração Instantânea: o Backup do Azure tira instantâneos das VMs do Azure e os armazena junto com os discos para impulsionar a criação de pontos de recuperação e acelerar as operações de restauração. Isso é chamado de Restauração Instantânea. Esse recurso permite uma operação de restauração a partir desses instantâneos, reduzindo os tempos de restauração. Ele reduz o tempo necessário para transformar e copiar dados de volta do cofre. Portanto, ele incorrerá em custos de armazenamento para os instantâneos tirados durante esse período. Saiba mais sobre o recurso de Recuperação Instantânea do Backup do Azure.

Escolha o tipo de replicação correto: o tipo de Replicação de Armazenamento do cofre do Backup do Azure está definido como GRS (Geo-redundante), por padrão. Esta opção não pode ser alterada depois de começar a proteger itens. O armazenamento com redundância geográfica (GRS) fornece um nível mais alto de durabilidade de dados do que o armazenamento com redundância local (LRS), permite a aceitação do uso da restauração entre regiões e custa mais. Analise as compensações entre custos mais baixos e maior durabilidade dos dados e escolha a melhor opção para o seu cenário. Mais informações

Use a camada de arquivamento para retenção de longo prazo (LTR) e economize custos: considere o cenário em que você tem dados de backup mais antigos que raramente acessa, mas que precisam ser armazenados por um longo período (por exemplo, 99 anos) por motivos de conformidade. Armazenar dados tão grandes em um nível padrão é caro e não é econômico. Para ajudá-lo a otimizar seus custos de armazenamento, o Backup do Azure fornece a camada de arquivamento, que é uma camada de acesso especialmente projetada para retenção de longo prazo (LTR) dos dados de backup.

Se você estiver protegendo a carga de trabalho em execução dentro de uma VM e a própria VM, verifique se essa proteção dupla é necessária.

Considerações sobre monitoramento e alerta

Como usuário ou administrador de backup, você deve ser capaz de monitorar todas as soluções de backup e ser notificado em cenários importantes. Esta seção detalha os recursos de monitoramento e notificação fornecidos pelo serviço de Backup do Azure.

Monitor

O Backup do Azure fornece monitoramento de trabalho interno para operações como configurar backup, backup, restaurar, excluir backup e assim por diante. Isso tem como escopo o cofre e é ideal para monitorar um único cofre. Saiba mais aqui.

Se você precisar monitorar as atividades operacionais em escala, o Backup Explorer fornece uma visão agregada de todo o conjunto de backups, permitindo análises detalhadas e solução de problemas. É uma pasta de trabalho interna do Azure Monitor que fornece um local único e central para ajudá-lo a monitorar as atividades operacionais em toda a propriedade de backup no Azure, abrangendo locatários, locais, assinaturas, grupos de recursos e cofres. Saiba mais aqui.

- Use-o para identificar recursos que não estão configurados para backup e garantir que você nunca perca a proteção de dados críticos em seu patrimônio em crescimento.

- O painel fornece atividades operacionais para os últimos sete dias (máximo). Se você precisar reter esses dados, poderá exportar como um arquivo do Excel e retê-los.

- Se você for um usuário do Azure Lighthouse, poderá exibir informações em vários locatários, habilitando o monitoramento sem limites.

Se você precisar reter e visualizar as atividades operacionais a longo prazo, use Relatórios. Um requisito comum para administradores de backup é obter informações sobre backups com base em dados que abrangem um longo período de tempo. Os casos de uso para tal solução incluem:

- Alocação e previsão do armazenamento em nuvem consumido.

- Auditoria de backups e restaurações.

- Identificação das principais tendências em diferentes níveis de granularidade.

Além disso

- Você pode enviar dados (por exemplo, trabalhos, políticas e assim por diante) para o espaço de trabalho do Log Analytics . Isso habilitará os recursos dos Logs do Azure Monitor para habilitar a correlação de dados com outros dados de monitoramento coletados pelo Azure Monitor, consolidar entradas de log de várias assinaturas e locatários do Azure em um local para análise em conjunto, usar consultas de log para executar análises complexas e obter insights profundos sobre entradas de Log. Saiba mais aqui.

- Você pode enviar dados para um hub de eventos do Azure para enviar entradas fora do Azure, por exemplo, para um SIEM (Gerenciamento de Informações de Segurança e Eventos) de terceiros ou outra solução de análise de log. Saiba mais aqui.

- Você pode enviar dados para uma conta de Armazenamento do Azure se quiser reter seus dados de log por mais de 90 dias para auditoria, análise estática ou backup. Se você só precisar reter seus eventos por 90 dias ou menos, não precisará configurar arquivos em uma conta de armazenamento, já que os eventos do Log de Atividades são mantidos na plataforma do Azure por 90 dias. Mais informações.

Alertas

Em um cenário em que seu trabalho de backup/restauração falhou devido a algum problema desconhecido. Para designar um engenheiro para depurá-lo, você gostaria de ser notificado sobre a falha o mais rápido possível. Também pode haver um cenário em que alguém executa maliciosamente uma operação destrutiva, como excluir itens de backup ou desativar a exclusão suave, e você precisaria de uma mensagem de alerta para esse incidente.

Você pode configurar esses alertas críticos e encaminhá-los para qualquer canal de notificação preferido (e-mail, ITSM, webhook, runbook e assim por diante). O Backup do Azure integra-se a vários serviços do Azure para atender a diferentes requisitos de alerta e notificação:

Azure Monitor Logs (Log Analytics): você pode configurar seus cofres para enviar dados para um espaço de trabalho do Log Analytics, escrever consultas personalizadas no espaço de trabalho e configurar alertas a serem gerados com base na saída da consulta. Você pode visualizar os resultados da consulta em tabelas e gráficos; além disso, exporte-os para o Power BI ou Grafana. (O Log Analytics também é um componente-chave do recurso de relatório/auditoria descrito nas seções posteriores).

Alertas do Azure Monitor: para determinados cenários padrão, como falha de backup, falha de restauração, exclusão de dados de backup e assim por diante, o Backup do Azure envia alertas por padrão que são exibidos usando o Azure Monitor, sem a necessidade de um usuário configurar um espaço de trabalho do Log Analytics.

O Backup do Azure fornece um mecanismo de notificação de alerta integrado por email para falhas, avisos e operações críticas. Você pode especificar endereços de e-mail individuais ou listas de distribuição a serem notificados quando um alerta for gerado. Você também pode escolher se deseja ser notificado para cada alerta individual ou agrupá-los em um resumo por hora e, em seguida, ser notificado.

- Esses alertas são definidos pelo serviço e fornecem suporte para cenários limitados - falhas de backup/restauração, proteção Stop com retenção de dados/Proteção Stop com exclusão de dados e assim por diante. Saiba mais aqui.

- Se uma operação destrutiva, como a proteção contra interrupção com dados de exclusão, for executada, um alerta será gerado e um e-mail será enviado aos proprietários, administradores e coadministradores da assinatura, mesmo que as notificações não estejam configuradas para o cofre dos Serviços de Recuperação.

- Determinadas cargas de trabalho podem gerar alta frequência de falhas (por exemplo, SQL Server a cada 15 minutos). Para evitar ficar sobrecarregado com alertas gerados para cada ocorrência de falha, os alertas são consolidados. Saiba mais aqui.

- Os alertas incorporados não podem ser personalizados e estão restritos a emails definidos no portal do Azure.

Se você precisar criar alertas personalizados (por exemplo, alertas de trabalhos bem-sucedidos), use o Log Analytics. No Azure Monitor, você pode criar seus próprios alertas em um espaço de trabalho do Log Analytics. As cargas de trabalho híbridas (DPM/MABS) também podem enviar dados para LA e usar LA para fornecer alertas comuns entre cargas de trabalho suportadas pelo Backup do Azure.

Você também pode receber notificações por meio de logs de atividades internos do cofre dos Serviços de Recuperação. No entanto, ele suporta cenários limitados e não é adequado para operações como backup agendado, que se alinha melhor com logs de recursos do que com logs de atividades. Para saber mais sobre essas limitações e como você pode usar o espaço de trabalho do Log Analytics para monitorar e alertar em escala todas as suas cargas de trabalho protegidas pelo Backup do Azure, consulte este artigo.

Repetição automática de trabalhos de backup com falha

Muitos dos erros de falha ou os cenários de interrupção são transitórios por natureza, e você pode corrigir configurando as permissões corretas de controle de acesso baseado em função do Azure (Azure RBAC) ou acionar novamente o trabalho de backup/restauração. Como a solução para essas falhas é simples, você não precisa investir tempo esperando que um engenheiro acione manualmente o trabalho ou atribua a permissão relevante. Portanto, a maneira mais inteligente de lidar com esse cenário é automatizar a repetição dos trabalhos com falha. Isso minimizará muito o tempo necessário para se recuperar de falhas. Você pode fazer isso recuperando dados de backup relevantes por meio do Azure Resource Graph (ARG) e combinando-os com o procedimento corretivo do PowerShell/CLI.

Assista ao vídeo a seguir para saber como acionar novamente o backup para todos os trabalhos com falha (em cofres, assinaturas, locatários) usando o ARG e o PowerShell.

Encaminhar alertas para o seu canal de notificação preferido

Embora erros transitórios possam ser corrigidos, alguns erros persistentes podem exigir uma análise aprofundada, e reativar os trabalhos pode não ser a solução viável. Você pode ter seus próprios mecanismos de monitoramento/emissão de tíquetes para garantir que tais falhas sejam devidamente rastreadas e corrigidas. Para lidar com esses cenários, você pode optar por rotear os alertas para seu canal de notificação preferido (e-mail, ITSM, Webhook, runbook e assim por diante) criando uma Regra de Ação no alerta.

Assista ao vídeo a seguir para saber como aproveitar o Azure Monitor para configurar vários mecanismos de notificação para alertas críticos.

Próximos passos

Leia os seguintes artigos como pontos de partida para usar o Backup do Azure: