你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

将已启用 Azure Arc 的服务器连接到 Microsoft Sentinel

此文提供指导,介绍如何将已启用 Azure Arc 的服务器加入到 Microsoft Sentinel。 这使你可以开始收集与安全性相关的事件,并开始将它们与其他数据源关联。

以下过程将在 Azure 订阅上启用并配置 Microsoft Sentinel。 此过程包括:

- 设置 Log Analytics 工作区,其中聚合了日志和事件以进行分析和关联。

- 在工作区中启用 Microsoft Sentinel。

- 使用扩展管理功能和 Azure Policy 将启用了 Azure Arc 的服务器载入 Microsoft Sentinel。

重要

本文中的过程假定你已部署了在本地或其他云上运行的 VM 或服务器,并且你已将其连接到 Azure Arc。如果你尚未这样做,以下信息可以帮助你自动执行此过程。

- GCP Ubuntu 实例

- GCP Windows 实例

- AWS Ubuntu EC2 实例

- AWS Amazon Linux 2 EC2 实例

- VMware vSphere Ubuntu VM

- VMware vSphere Windows Server VM

- Vagrant Ubuntu box

- Vagrant Windows box

先决条件

克隆 Azure Arc 快速入门存储库。

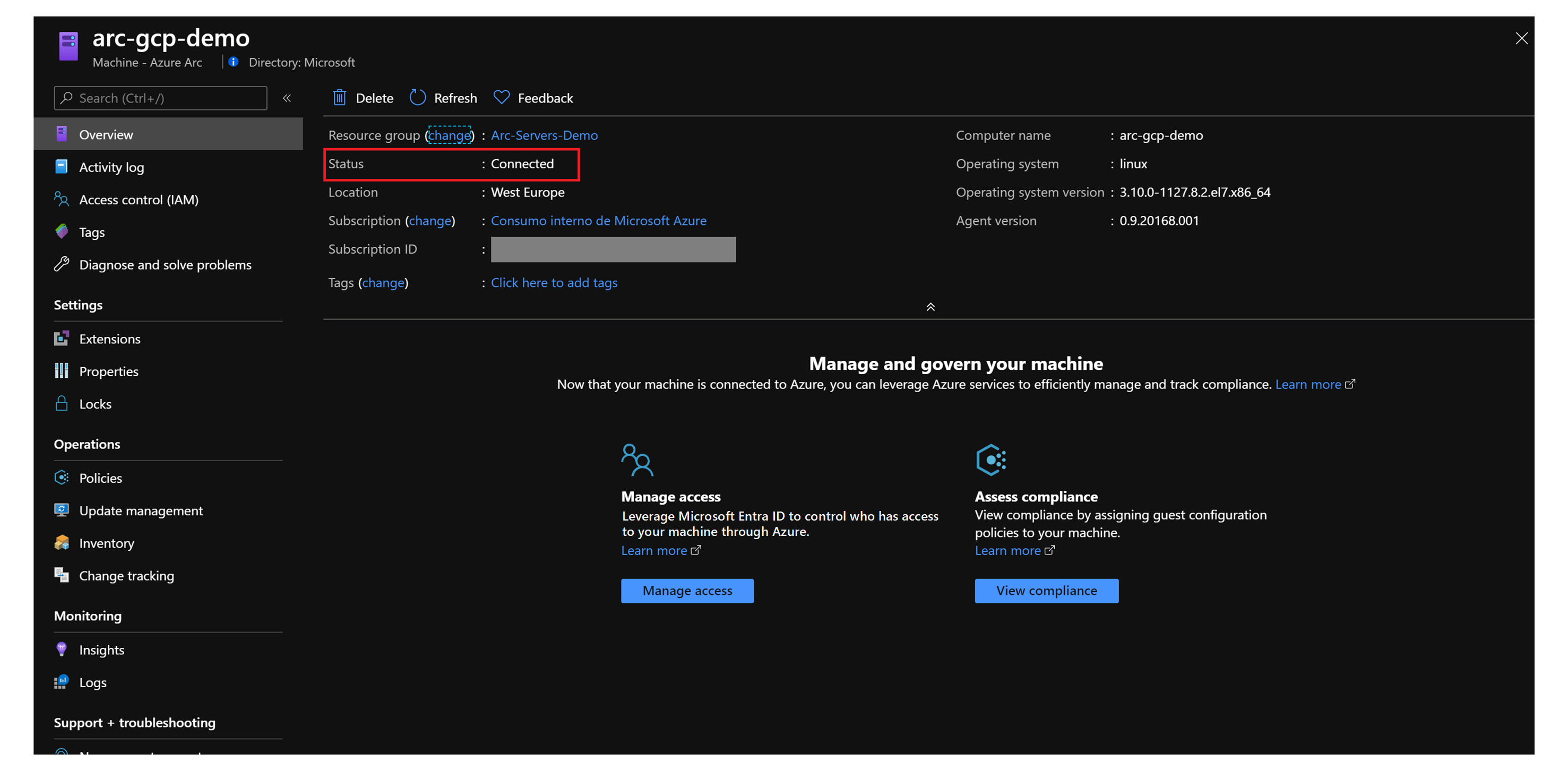

git clone https://github.com/microsoft/azure_arc如前所述,本指南假定你已部署 VM 或裸机服务器并将其连接到 Azure Arc。在本例中,我们使用 Google Cloud Platform (GCP) 实例,该实例已经连接到 Azure Arc 并在 Azure 中显示为资源。 如以下屏幕截图所示:

要安装或更新 Azure CLI。 Azure CLI 应运行版本 2.7 或更高版本。 使用

az --version检查当前安装的版本。创建 Azure 服务主体。

要将 VM 或裸机服务器连接到 Azure Arc,需要使用获分配参与者角色的 Azure 服务主体。 要创建此角色,请登录你的 Azure 帐户并运行以下命令。 此外,也可以在 Azure Cloud Shell 中完成此操作。

az login az account set -s <Your Subscription ID> az ad sp create-for-rbac -n "<Unique SP Name>" --role contributor --scopes "/subscriptions/<Your Subscription ID>"例如:

az ad sp create-for-rbac -n "http://AzureArcServers" --role contributor --scopes "/subscriptions/00000000-0000-0000-0000-000000000000"输出应如下所示:

{ "appId": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "displayName": "http://AzureArcServers", "password": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "tenant": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX" }

注意

我们强烈建议你将服务主体的范围限定为特定的 Azure 订阅和资源组。

加入 Microsoft Sentinel

Microsoft Sentinel 使用 Log Analytics 代理收集 Windows 和 Linux 服务器的日志文件,并将它们转发给 Microsoft Sentinel。 收集的数据存储在 Log Analytics 工作区中。 由于无法使用 Microsoft Defender for Cloud 创建的默认工作区,因此需要自定义工作区。 你可能会在与 Microsoft Sentinel 相同的自定义工作区中具有 Defender for Cloud 的原始事件和警报。

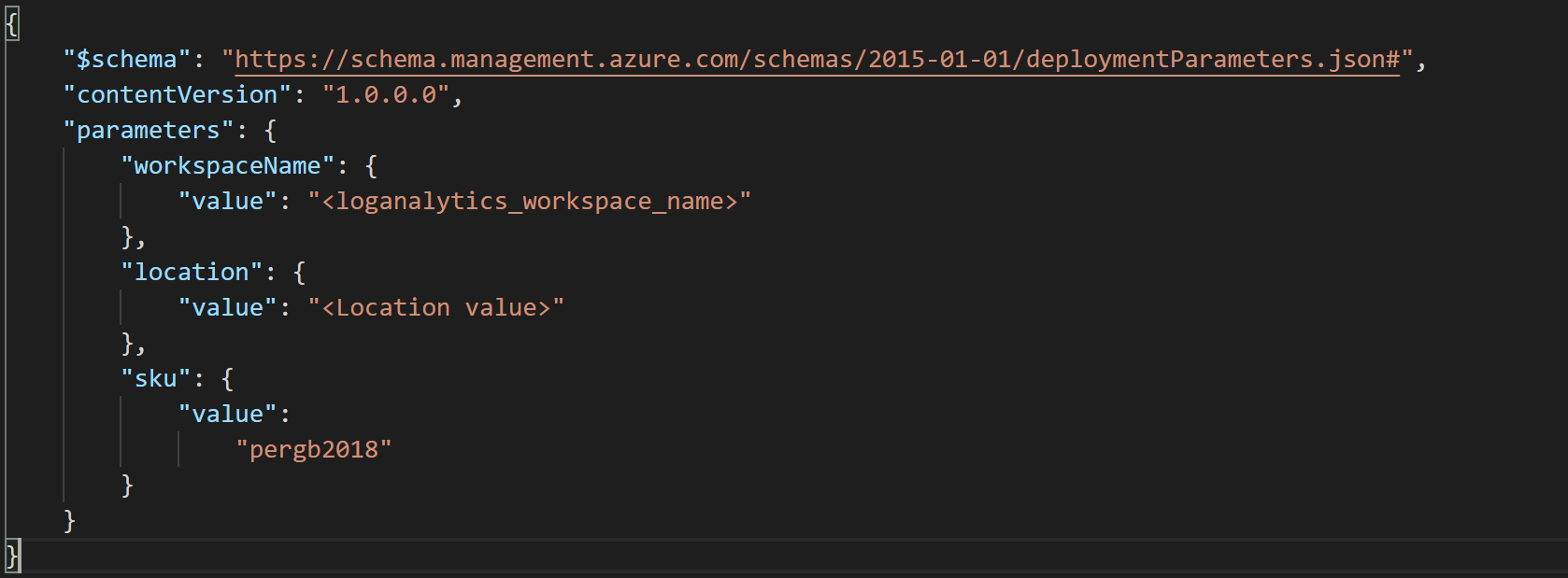

创建专用的 Log Analytics 工作区,并在其上启用 Microsoft Sentinel 解决方案。 使用此 Azure 资源管理器模板(ARM 模板)创建新的 Log Analytics 工作区、定义 Microsoft Sentinel 解决方案并为工作区启用它。 若要自动执行部署,可以编辑 ARM 模板参数文件,提供工作区的名称和位置。

部署 ARM 模板。 导航到部署文件夹并运行以下命令。

az deployment group create --resource-group <Name of the Azure resource group> \

--template-file <The `sentinel-template.json` template file location> \

--parameters <The `sentinel-template.parameters.json` template file location>

例如:

将已启用 Azure Arc 的 VM 加入到 Microsoft Sentinel

将 Microsoft Sentinel 部署到 Log Analytics 工作区后,需要将数据源连接到它。

有一些用于 Microsoft 服务的连接器,以及安全产品生态系统中的第三方解决方案。 也可以使用常用事件格式 (CEF)、syslog 或 REST API 将数据源与 Microsoft Sentinel 相连接。

对于服务器和 VM,可以安装 Log Analytics 代理 (MMA) 或 Microsoft Sentinel 代理,收集日志并将日志发送到 Microsoft Sentinel。 可以通过多种方式使用 Azure Arc 部署代理:

扩展管理:启用 Azure Arc 的服务器的此功能支持将 MMA 代理 VM 扩展部署到非 Azure Windows 或 Linux VM。 可以使用 Azure 门户、Azure CLI、ARM 模板和 PowerShell 脚本来管理到启用 Azure Arc 的服务器的扩展部署。

Azure Policy:如果启用了 Azure Arc 的服务器已安装 MMA 代理,则可以分配策略来审核。 如果未安装代理,则可以使用扩展功能将其自动部署到 VM,方法是使用修正任务,这是与 Azure VM 类似的注册体验。

清理环境

完成以下步骤来清理环境。

按照以下每个指南中的拆卸说明,从每个环境中删除虚拟机。

通过在 Azure CLI 中运行以下脚本来删除 Log Analytics 工作区。 提供在创建 Log Analytics 工作区时使用的工作区名称。

az monitor log-analytics workspace delete --resource-group <Name of the Azure resource group> --workspace-name <Log Analytics Workspace Name> --yes

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈