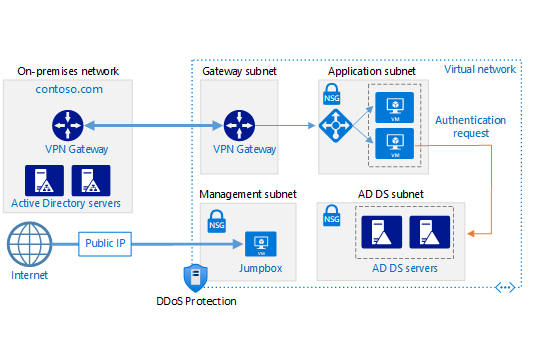

Diese Architektur zeigt das Erweitern einer lokalen Active Directory-Domäne auf Azure, um verteilte Authentifizierungsdienste bereitzustellen.

Aufbau

Laden Sie eine Visio-Datei dieser Architektur herunter.

Diese Architektur erweitert die in Verbinden eines lokalen Netzwerks mit Azure über ein VPN-Gateway dargestellte Hybridnetzwerkarchitektur.

Workflow

- Lokales Netzwerk. Das lokale Netzwerk enthält lokale Active Directory-Server, die Authentifizierung und Autorisierung für lokale Komponenten ausführen können.

- Active Directory-Server. Bei diesen Servern handelt es sich um Domänencontroller, die Verzeichnisdienste (AD DS) implementieren und als VMs in der Cloud laufen. Sie ermöglichen die Authentifizierung von Komponenten, die in Ihrem virtuellen Azure-Netzwerk ausgeführt werden.

- Active Directory-Subnetz. Die Active Directory Domain Services (AD DS)-Server werden in einem separaten Subnetz gehostet. NSG-Regeln (Netzwerksicherheitsgruppe) schützen die AD DS-Server und stellen eine Firewall für Datenverkehr von unerwarteten Quellen dar.

- Azure VPN Gateway- und Active Directory-Synchronisierung. VPN Gateway stellt eine Verbindung zwischen dem lokalen Netzwerk und Azure Virtual Network bereit. Bei dieser Verbindung kann es sich um eine VPN-Verbindung oder eine über Azure ExpressRoute handeln. Alle Synchronisierungsanforderungen zwischen den Active Directory-Servern in der Cloud und den lokalen Servern werden über das Gateway weitergeleitet. Benutzerdefinierte Routen (UDRs) verarbeiten das Routing für den lokalen Datenverkehr, der zu Azure übertragen wird.

Komponenten

- Microsoft Entra ID ist ein Identitätsdienst für Unternehmen, der einmaliges Anmelden, Multi-Faktor-Authentifizierung und bedingten Zugriff ermöglicht.

- VPN Gateway ist ein Dienst, der ein virtuelles Netzwerk-Gateway verwendet, um verschlüsselten Datenverkehr zwischen einem virtuellen Azure-Netzwerk und lokalen Standorten über das öffentliche Internet zu senden.

- Mit ExpressRoute können Sie Ihre lokalen Netzwerke mit Hilfe eines Konnektivitätsanbieters über eine private Verbindung in die Microsoft Cloud erweitern.

- Virtual Network ist der grundlegende Baustein für private Netzwerke in Azure. Sie können damit Azure-Ressourcen wie virtuelle Maschinen in die Lage versetzen, miteinander, mit dem Internet und mit lokalen Netzwerken zu kommunizieren.

Szenariodetails

Wenn Ihre Anwendung teilweise lokal und teilweise in Azure gehostet wird, ist die Replikation von AD DS in Azure möglicherweise effizienter. Diese Replikation kann die Wartezeit verringern, die durch das Senden von Autorisierungsanforderungen aus der Cloud zurück in die lokale AD DS-Instanz auftritt.

Weitere Überlegungen finden Sie unter Auswählen einer Lösung für die Integration einer lokalen Active Directory-Instanz in Azure.

Mögliche Anwendungsfälle

Diese Architektur wird häufig verwendet, wenn die lokalen und virtuellen Azure-Netzwerke über eine VPN- oder ExpressRoute-Verbindung miteinander verbunden sind. Diese Architektur unterstützt auch die bidirektionale Replikation, sodass Änderungen sowohl lokal als auch in der Cloud vorgenommen werden können und dabei beide Quellen konsistent bleiben. Typische Anwendungsfälle für diese Architektur sind hybride Anwendungen, bei denen die Funktionalität lokal und in Azure bereitgestellt wird, sowie Anwendungen und Dienste, bei denen die Authentifizierung über Active Directory erfolgt.

Empfehlungen

Die folgenden Empfehlungen gelten für die meisten Szenarien. Sofern Sie keine besonderen Anforderungen haben, die Vorrang haben, sollten Sie diese Empfehlungen befolgen.

Empfehlungen für virtuelle Computer

Sie bestimmen die Anforderungen an die VM-Größe anhand der erwarteten Menge von Authentifizierungsanforderungen. Nutzen Sie die Spezifikationen der Computer, auf denen AD DS lokal gehostet wird, als Ausgangspunkt, und gleichen Sie sie mit den Azure VM-Größen ab. Nach der Bereitstellung überwachen Sie die Auslastung und führen anhand der tatsächlichen Last auf den virtuellen Computern eine Hoch- oder Herunterskalierung durch. Weitere Informationen zum Ändern der Größe von AD DS-Domänencontrollern finden Sie unter Kapazitätsplanung für Active Directory Domain Services.

Erstellen Sie einen separaten virtuellen Datenträger zum Speichern der Datenbank, der Protokolle und des SYSVOL-Ordners für Active Directory. Speichern Sie diese Elemente nicht auf demselben Datenträger wie das Betriebssystem. Standardmäßig werden Datenträger per Durchschreibcache (Write-Through-Caching) an eine VM angefügt. Allerdings kann diese Form des Cachings zu Konflikten mit den Anforderungen von AD DS führen. Legen Sie daher unter Hostcacheeinstellungen für den Datenträger Keine fest.

Stellen Sie mindestens zwei VMs mit AD DS als Domänencontroller bereit und fügen Sie sie verschiedenen Verfügbarkeitszonen hinzu. Falls dies in der Region nicht verfügbar ist, stellen Sie sie in einer Verfügbarkeitsgruppe bereit.

Netzwerkempfehlungen

Konfigurieren Sie die Netzwerkschnittstelle (NIC) der VM für jeden AD DS-Server für vollständige DNS-Unterstützung (Domain Name Service) mit einer statischen privaten IP-Adresse. Weitere Informationen finden Sie unter Einrichten einer statischen privaten IP-Adresse im Azure-Portal.

Hinweis

Konfigurieren Sie die VM-NIC keiner AD DS-Instanz mit einer öffentlichen IP-Adresse. Weitere Informationen finden Sie unter Überlegungen zur Sicherheit.

Die NSG für das Active Directory-Subnetz erfordert Regeln zum Zulassen von eingehendem Datenverkehr aus und dem ausgehenden Datenverkehr zu lokalen Quellen. Ausführliche Informationen zu den Ports, die AD DS verwendet, finden Sie unter Portanforderungen für Active Directory und Active Directory Domain Services.

Wenn die neuen Domänencontroller-VMs auch die Rolle von DNS-Servern haben, sollten Sie sie als benutzerdefinierte DNS-Server auf der Ebene des virtuellen Netzwerks konfigurieren, wie unter Ändern von DNS-Servern erläutert. Diese Konfiguration sollte für das virtuelle Netzwerk vorgenommen werden, das die neuen Domänencontroller hostet, sowie für die per Peering verbundenen Netzwerke, in denen andere VMs die Active Directory-Domänennamen auflösen müssen. Weitere Informationen zum Konfigurieren der hybriden DNS-Namensauflösung finden Sie unter Namensauflösung für Ressourcen in virtuellen Azure-Netzwerken.

Für die Erstkonfiguration müssen Sie möglicherweise die Netzwerkschnittstelle eines Ihrer Domänencontroller in Azure so anpassen, dass sie auf einen lokalen Domänencontroller als primäre DNS-Quelle verweist.

Durch den Einschluss der zugehörigen IP-Adresse in die Liste der DNS-Server wird die Leistung verbessert und die Verfügbarkeit der DNS-Server erhöht. Es kann jedoch zu einer Startverzögerung kommen, wenn der DNS-Server auch als Domänencontroller fungiert und nur auf sich selbst verweist oder bei der Namensauflösung zuerst auf sich selbst verweist. Aus diesem Grund sollten Sie beim Konfigurieren der Loopbackadresse für einen Adapter mit Bedacht vorgehen, wenn der Server auch als Domänencontroller fungiert.

Dies kann bedeuten, dass Sie die DNS-Einstellungen der Netzwerkschnittstelle in Azure überschreiben müssen, damit sie auf einen anderen in Azure oder lokal gehosteten Domänencontroller als primären DNS-Server verweisen. Die Loopbackadresse sollte nur als sekundärer oder tertiärer DNS-Server auf einem Domänencontroller konfiguriert werden.

Active Directory-Standort

In AD DS stellt ein Standort einen physischen Standort, ein Netzwerk oder eine Sammlung von Geräten dar. AD DS-Standorte werden zum Verwalten der AD DS-Datenbankreplikation verwendet, indem AD DS-Objekte gruppiert werden, die nah beieinander liegen und über ein Hochgeschwindigkeitsnetzwerk miteinander verbunden sind. AD DS enthält Logik zum Auswählen der besten Strategie für das Replizieren der AD DS-Datenbank zwischen Standorten.

Es wird empfohlen, einen AD DS-Standort zu erstellen, einschließlich der für Ihre Anwendung in Azure definierten Subnetze. Anschließend können Sie eine Standortverknüpfung zwischen Ihren lokalen AD DS-Standorten konfigurieren. AD DS führt daraufhin automatisch die effizienteste Datenbankreplikation durch. Für diese Datenbankreplikation sind über die Erstkonfiguration hinaus nur wenige Einrichtungsschritte erforderlich.

Active Directory Betriebsmaster

Die Betriebsmasterrolle kann AD DS-Domänencontrollern zugewiesen werden, um die Konsistenzprüfung zwischen Instanzen von replizierten AD DS-Datenbanken zu unterstützen. Es gibt fünf Betriebsmasterrollen (FSMO): Schemamaster, Domänennamenmaster, RID-Master, Masteremulator für den primären Domänencontroller und Infrastrukturmaster. Weitere Informationen zu diesen Rollen finden Sie unter Planen des Einsatzes von Betriebsmasterrollen. Außerdem empfiehlt es sich, mindestens zwei der neuen Azure-DCs die Rolle „Globaler Katalog“ zuzuweisen. Weitere Informationen zur Platzierung des globalen Katalogs finden Sie hier.

Überwachung

Überwachen Sie die Ressourcen der Domänencontroller-VMs und der AD DS-Dienste, und erstellen Sie einen Plan zur schnellen Behebung von Problemen. Weitere Informationen finden Sie unter Überwachen von Active Directory. Sie können auch Tools wie Microsoft Systems Center auf dem Überwachungsserver installieren (siehe Architekturdiagramm), um diese Aufgaben auszuführen.

Überlegungen

Diese Überlegungen bilden die Säulen des Azure Well-Architected Framework, einer Reihe von Leitprinzipien, die Sie zur Verbesserung der Qualität eines Workloads verwenden können. Weitere Informationen finden Sie unter Microsoft Azure Well-Architected Framework.

Zuverlässigkeit

Zuverlässigkeit stellt sicher, dass die Anwendung Ihre Verpflichtungen gegenüber Ihren Kund*innen einhalten kann. Weitere Informationen finden Sie in der Überblick über die Säule „Zuverlässigkeit“.

Stellen Sie die VMs, auf denen AD DS läuft, in mindestens zwei Verfügbarkeitszonen bereit. Wenn Verfügbarkeitszonen in der Region nicht verfügbar sind, verwenden Sie Verfügbarkeitsgruppen. Ziehen Sie außerdem in Erwägung, mindestens einem Server die Rolle des Betriebsmaster-Stellvertreters zuzuweisen, möglicherweise auch mehreren, je nach Ihren Anforderungen. Ein Standby-Betriebsmaster ist eine aktive Kopie des Betriebsmasters, die während eines Failovers den Server des primären Betriebsmasters ersetzen kann.

Sicherheit

Sicherheit bietet Schutz vor vorsätzlichen Angriffen und dem Missbrauch Ihrer wertvollen Daten und Systeme. Weitere Informationen finden Sie unter Übersicht über die Säule „Sicherheit“.

AD DS-Server stellen Authentifizierungsdienste bereit und sind damit ein attraktives Ziel für Angriffe. Um sie zu schützen, müssen Sie direkte Internetverbindungen verhindern, indem Sie die AD DS-Server in einem separaten Subnetz mit einer NSG platzieren, die als Firewall fungiert. Schließen Sie alle Ports auf den AD DS-Servern mit Ausnahme derjenigen, die für die Authentifizierung, Autorisierung und Serversynchronisierung erforderlich sind. Weitere Informationen finden Sie unter Portanforderungen für Active Directory und Active Directory Domain Services.

Verwenden Sie BitLocker oder Azure Disk Encryption, um den Datenträger, auf dem die AD DS-Datenbank gehostet wird, zu verschlüsseln.

Azure DDoS Protection, kombiniert mit bewährten Methoden für den Anwendungsentwurf, bietet erweiterte Features zur DDoS-Risikominderung, um besser vor DDoS-Angriffen zu schützen. Sie sollten Azure DDOS Protection in allen virtuellen Umkreisnetzwerken aktivieren.

Optimaler Betrieb

Die Säule „Erstklassige Betriebsprozesse“ deckt die operativen Prozesse ab, die für die Bereitstellung einer Anwendung und deren Ausführung in der Produktion sorgen. Weitere Informationen finden Sie unter Übersicht über die Säule „Optimaler Betrieb“.

Nutzen Sie IaC-Verfahren (Infrastructure-as-Code), um die Netzwerk- und Sicherheitsinfrastruktur bereitzustellen und zu konfigurieren. Eine Option hierfür sind Azure Resource Manager-Vorlagen.

Isolieren Sie Workloads, um DevOps die Ausführung von CI/CD (Continuous Integration/Continuous Delivery) zu ermöglichen, da jede Workload von ihrem zuständigen DevOps-Team zugewiesen und verwaltet wird.

In dieser Architektur wird das gesamte virtuelle Netzwerk, das die verschiedenen Logikschichten, die Verwaltungs-Jumpbox und Microsoft Entra Domain Services umfasst, als eine einzige isolierte Workload identifiziert.

Virtuelle Computer werden mit VM-Erweiterungen und anderen Tools wie Desired State Configuration (DSC) konfiguriert, die zum Konfigurieren von AD DS auf den VMs verwendet werden.

Erwägen Sie die Verwendung von Azure DevOps oder einer beliebigen anderen CI/CD-Lösung, um Ihre Bereitstellungen zu automatisieren. Azure Pipelines ist die empfohlene Komponente von Azure DevOps Services, mit der Builds und Bereitstellungen von Lösungen automatisiert werden können und die umfassend in das Azure-Ökosystem integriert ist.

Analysieren Sie die Leistung Ihrer Infrastruktur mit Azure Monitor. Darüber hinaus können Sie damit Netzwerkprobleme überwachen und diagnostizieren, ohne dass Sie sich bei Ihren virtuellen Computern anmelden müssen. Application Insights stellt vielfältige Metriken und Protokolle bereit, anhand derer Sie den Zustand Ihrer Infrastruktur überprüfen können.

Weitere Informationen finden Sie im Microsoft Azure Well-Architected Framework unter Übersicht über die DevOps-Säule.

Verwaltbarkeit

Führen Sie regelmäßige Sicherungen von AD DS durch. Sie sollten auf keinen Fall die VHD-Dateien von Domänencontrollern kopieren, anstatt regelmäßige Sicherungen durchzuführen. Die AD DS-Datenbankdatei auf der VHD befindet sich beim Kopieren möglicherweise nicht in einem konsistenten Zustand, sodass ein Neustart der Datenbank unmöglich ist.

Es wird nicht empfohlen, eine Domänencontroller-VM mithilfe des Azure-Portals herunterzufahren. Fahren Sie stattdessen das Gastbetriebssystem herunter, und starten Sie es neu. Das Herunterfahren über das Azure-Portal führt dazu, dass die Zuordnung der VM aufgehoben wird, was beim Neustart der Domänencontroller-VM folgende Auswirkungen hat:

- Setzt die

VM-GenerationIDund dieinvocationIDdes Active Directory-Repositorys zurück - Verwirft den aktuellen RID-Pool (Relative Identifier) von Active Directory.

- Markiert den Ordner „sysvol“ als nicht autoritativ.

Das erste Problem ist relativ harmlos. Das wiederholte Zurücksetzen der invocationID führt während der Replikation zu einer geringfügigen zusätzlichen Bandbreitenauslastung, was jedoch in der Regel nicht von Bedeutung ist.

Das zweite Problem kann zur RID-Poolauslastung in der Domäne beitragen, insbesondere, wenn die Größe des RID-Pools größer als die Standardeinstellung konfiguriert wurde. Wenn die Domäne schon sehr lange besteht oder für Arbeitsabläufe verwendet wird, die eine wiederholte Erstellung und Löschung von Konten erfordern, steht die Domäne möglicherweise bereits kurz vor einer Erschöpfung des RID-Pools. Die Überwachung der Domäne auf Warnungsereignisse zur Erschöpfung des RID-Pools ist eine bewährte Methode. Weitere Informationen finden Sie im Artikel Verwalten der RID-Ausstellung.

Das dritte Problem ist relativ harmlos, solange ein autoritativer Domänencontroller verfügbar ist, wenn eine Domänencontroller-VM in Azure neu gestartet wird. Wenn sämtliche Domänencontroller in einer Domäne in Azure ausgeführt werden und gleichzeitig heruntergefahren und freigegeben werden, kann keiner der Domänencontroller bei einem Neustart ein autoritatives Replikat ermitteln. Zum Beheben dieses Zustands ist manuelles Eingreifen erforderlich. Weitere Informationen finden Sie im Artikel Erzwingen der autoritativen und nicht autoritativen Synchronisierung für die DFSR-replizierte sysvol-Replikation.

Effiziente Leistung

Leistungseffizienz ist die Fähigkeit einer Workload, eine effektive Skalierung durchzuführen, um die Anforderungen der Benutzer*innen zu erfüllen. Weitere Informationen finden Sie unter Übersicht über die Säule „Leistungseffizienz“.

AD DS ist auf Skalierbarkeit ausgelegt. Sie müssen keinen Lastenausgleich und keine Datenverkehrssteuerung konfigurieren, um Anforderungen an AD DS-Domänencontroller umzuleiten. Hinsichtlich der Skalierbarkeit ist der einzige wichtige Punkt, dass die VMs zur Ausführung von AD DS die richtige Größe aufweisen müssen, um den Anforderungen an die Netzwerklast gerecht zu werden, die Last auf den VMs zu überwachen und bei Bedarf hoch- oder herunterskalieren zu können.

Kostenoptimierung

Bei der Kostenoptimierung geht es darum, unnötige Ausgaben zu reduzieren und die Betriebseffizienz zu verbessern. Weitere Informationen finden Sie unter Übersicht über die Säule „Kostenoptimierung“.

Verwenden Sie den Azure-Preisrechner, um die voraussichtlichen Kosten zu ermitteln. Weitere Überlegungen finden Sie im Microsoft Azure Well-Architected Framework unter Grundsätze der Kostenoptimierung.

Hier sind die Überlegungen zu den Kosten für die Dienste angegeben, die in dieser Architektur verwendet werden.

AD Domain Services

Ziehen Sie zur Senkung der Kosten in Betracht, Active Directory Domain Services als freigegebenen Dienst zu betreiben, der von mehreren Workloads genutzt wird. Weitere Informationen finden Sie unter Active Directory Domain Services – Preise.

VPN Gateway

Die Hauptkomponente dieser Architektur ist der VPN Gateway-Dienst. Die anfallenden Gebühren richten sich nach der Bereitstellungs- und Verfügbarkeitsdauer des Gateways.

Der gesamte eingehende Datenverkehr ist kostenfrei, während der gesamte ausgehende Datenverkehr kostenpflichtig ist. Für ausgehenden VPN-Datenverkehr gelten Internetbandbreitenkosten.

Weitere Informationen finden Sie unter VPN Gateway: Preise.

Virtual Network

Virtual Network ist kostenlos. Mit jedem Abonnement können bis zu 50 virtuelle Netzwerke in allen Regionen erstellt werden. Der gesamte Datenverkehr innerhalb der Grenzen eines virtuellen Netzwerks ist kostenfrei, sodass für die Kommunikation zwischen zwei VMs im selben virtuellen Netzwerk keine Gebühren anfallen.

Nächste Schritte

- Was ist Microsoft Entra ID?

- Azure DevOps

- Azure Pipelines

- Azure Monitor

- Portanforderungen für Active Directory und Active Directory Domain Services

- Konfigurieren des gewünschten Zustands (Desired State Configuration, DSC)

- Verbinden eines lokalen Netzwerks mit Azure über ein VPN-Gateway