Gruppi di sicurezza, account di servizio e autorizzazioni in Azure DevOps

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Questo articolo fornisce un riferimento completo per ogni utente, gruppo e autorizzazione predefiniti.

Per un riferimento rapido alle assegnazioni predefinite, vedere Autorizzazioni e accesso predefiniti. Per una panoramica della gestione delle autorizzazioni e della sicurezza, vedere Introduzione alle autorizzazioni, all'accesso e ai gruppi di sicurezza. Oltre ai gruppi di sicurezza, sono disponibili anche ruoli di sicurezza che forniscono autorizzazioni per le aree selezionate.

Per informazioni su come aggiungere utenti a un gruppo o impostare un'autorizzazione specifica che è possibile gestire tramite il portale Web, vedere le risorse seguenti:

Utenti e gruppi

Wiki

DevOps

Nota

Le immagini visualizzate nel portale Web possono differire dalle immagini contenute in questo articolo. Queste differenze derivano dagli aggiornamenti apportati ad Azure DevOps. Tuttavia, la funzionalità di base disponibile per l'utente rimane invariata, a meno che non venga esplicitamente menzionata.

Account di servizio

Esistono alcuni account di servizio generati dal sistema per supportare operazioni specifiche. La tabella seguente descrive questi account utente, che vengono aggiunti a livello di organizzazione o raccolta.

| Nome utente | Descrizione |

|---|---|

| Servizio pool di agenti | Dispone dell'autorizzazione per ascoltare la coda di messaggi per il pool specifico per ricevere il lavoro. Nella maggior parte dei casi, non è necessario gestire i membri di questo gruppo. Il processo di registrazione dell'agente si occupa automaticamente. L'account del servizio specificato per l'agente (comunemente servizio di rete) viene aggiunto automaticamente quando si registra l'agente. Responsabile dell'esecuzione di operazioni di lettura/scrittura di Azure Boards e dell'aggiornamento degli elementi di lavoro quando gli oggetti GitHub vengono aggiornati. |

| Azure Boards | Aggiunta quando Azure Boards è connesso a GitHub. Non è necessario gestire i membri di questo gruppo. Responsabile della gestione della creazione del collegamento tra GitHub e Azure Boards. |

| PipelineSDK | Aggiunta in base alle esigenze per supportare i token di ambito del servizio criteri Pipelines. Questo account utente è simile alle identità del servizio di compilazione, ma supporta il blocco delle autorizzazioni separatamente. In pratica, ai token che coinvolgono questa identità vengono concesse autorizzazioni di sola lettura per le risorse della pipeline e la possibilità monouso di approvare le richieste dei criteri. Questo account deve essere trattato nello stesso modo in cui vengono trattate le identità del servizio di compilazione. |

| Servizio di compilazione ProjectName | Dispone delle autorizzazioni per eseguire i servizi di compilazione per il progetto ed è un utente legacy usato per le compilazioni XAML. Viene aggiunto al gruppo di servizi di sicurezza, usato per archiviare gli utenti a cui sono state concesse le autorizzazioni, ma non aggiunti ad altri gruppi di sicurezza. |

| Servizio di compilazione raccolta progetti | Dispone delle autorizzazioni per eseguire i servizi di compilazione per la raccolta. Viene aggiunto al gruppo di servizi di sicurezza, usato per archiviare gli utenti a cui sono state concesse le autorizzazioni, ma non aggiunti ad altri gruppi di sicurezza. |

Gruppi

È possibile concedere le autorizzazioni direttamente a un singolo utente o a un gruppo. L'uso dei gruppi semplifica le operazioni e il sistema fornisce diversi gruppi predefiniti a tale scopo. Questi gruppi e le autorizzazioni predefinite assegnati vengono definiti a livelli diversi: server (solo distribuzione locale), raccolta di progetti, progetto e oggetti specifici. È anche possibile creare gruppi personalizzati e concedere loro il set specifico di autorizzazioni appropriate per determinati ruoli nell'organizzazione.

Nota

I gruppi di sicurezza appartengono al livello di organizzazione, anche se accedono solo a un progetto specifico. Alcuni gruppi possono essere nascosti nel portale Web a seconda delle autorizzazioni utente. È possibile trovare tutti i nomi di gruppo in un'organizzazione con lo strumento dell'interfaccia della riga di comando di Azure devops o le API REST. Per altre informazioni, vedere Aggiungere e gestire gruppi di sicurezza.

Nota

I gruppi di sicurezza appartengono al livello di raccolta, anche se accedono solo a un progetto specifico. Alcuni gruppi possono essere nascosti nel portale Web a seconda delle autorizzazioni utente. È possibile trovare tutti i nomi di gruppo in un'organizzazione con lo strumento dell'interfaccia della riga di comando di Azure devops o le API REST. Per altre informazioni, vedere Aggiungere e gestire gruppi di sicurezza.

Nota

I gruppi di sicurezza appartengono al livello di raccolta, anche se accedono solo a un progetto specifico. Alcuni gruppi possono essere nascosti nel portale Web a seconda delle autorizzazioni utente. È tuttavia possibile individuare i nomi di tutti i gruppi di un'organizzazione usando le API REST. Per altre informazioni, vedere Aggiungere e gestire gruppi di sicurezza.

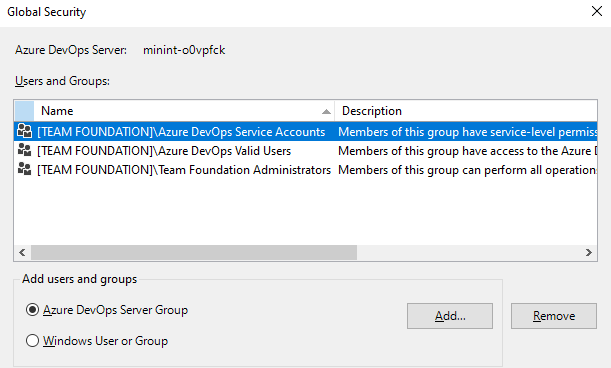

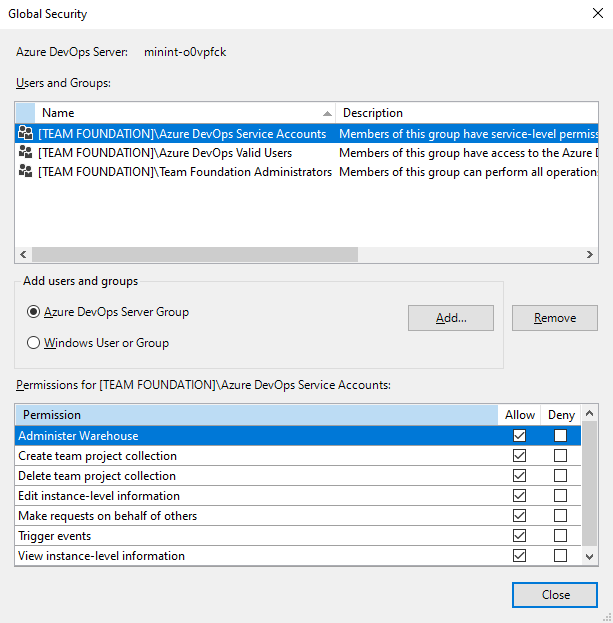

Gruppi a livello di server

Quando si installa Azure DevOps Server, il sistema crea gruppi predefiniti con autorizzazioni a livello di distribuzione a livello di server. Non è possibile rimuovere o eliminare i gruppi predefiniti a livello di server.

Non è possibile rimuovere o eliminare i gruppi a livello di server predefiniti.

Nota

Il nome completo di ognuno di questi gruppi è [Team Foundation]\{nome gruppo}. Il nome completo del gruppo di amministratori a livello di server è quindi [Team Foundation]\Team Foundation Amministrazione istrators.

Nome gruppo

Autorizzazioni

Appartenenze

Account del servizio Azure DevOps

Dispone delle autorizzazioni a livello di servizio per l'istanza del server.

Contiene l'account del servizio fornito durante l'installazione

Questo gruppo deve contenere solo account di servizio e non account utente o gruppi che contengono account utente. Per impostazione predefinita, questo gruppo è membro di Team Foundation Amministrazione istrators.

Se è necessario aggiungere un account a questo gruppo dopo aver installato Azure DevOps Server, è possibile usare l'utilità TFSSecurity.exe nella sottocartella Strumenti della directory di installazione locale. Usare il comando seguente: TFSSecurity /g+ "[TEAM FOUNDATION]\Team Foundation Service Accounts" n:domain\username /server:http(s)://tfsservername.

Account del servizio proxy di Azure DevOps

Dispone delle autorizzazioni a livello di servizio per Team Foundation Server Proxy e alcune autorizzazioni a livello di servizio.

Nota

Questo account viene creato quando si installa il servizio proxy di Azure DevOps.

Questo gruppo deve contenere solo account di servizio e non account utente o gruppi che contengono account utente.

Utenti validi di Azure DevOps

Dispone dell'autorizzazione per visualizzare le informazioni a livello di istanza del server.

Contiene tutti gli utenti noti per esistere nell'istanza del server. Non è possibile modificare l'appartenenza a questo gruppo.

Team Foundation Amministrazione istrators

Dispone delle autorizzazioni per eseguire tutte le operazioni a livello di server.

Gruppo Amministrazione istrators locale (BUILTIN\Amministrazione istrators) per qualsiasi server che ospita i servizi dell'applicazione Azure DevOPs/Team Foundation.

Gruppo Server\Team Foundation Service Accounts e membri del gruppo \Project Server Integration Service Accounts .

Questo gruppo deve essere limitato al minor numero possibile di utenti che necessitano di un controllo amministrativo totale sulle operazioni a livello di server.

Nota

Se la distribuzione usa Reporting, prendere in considerazione l'aggiunta dei membri di questo gruppo ai gruppi content Manager in Reporting Services.

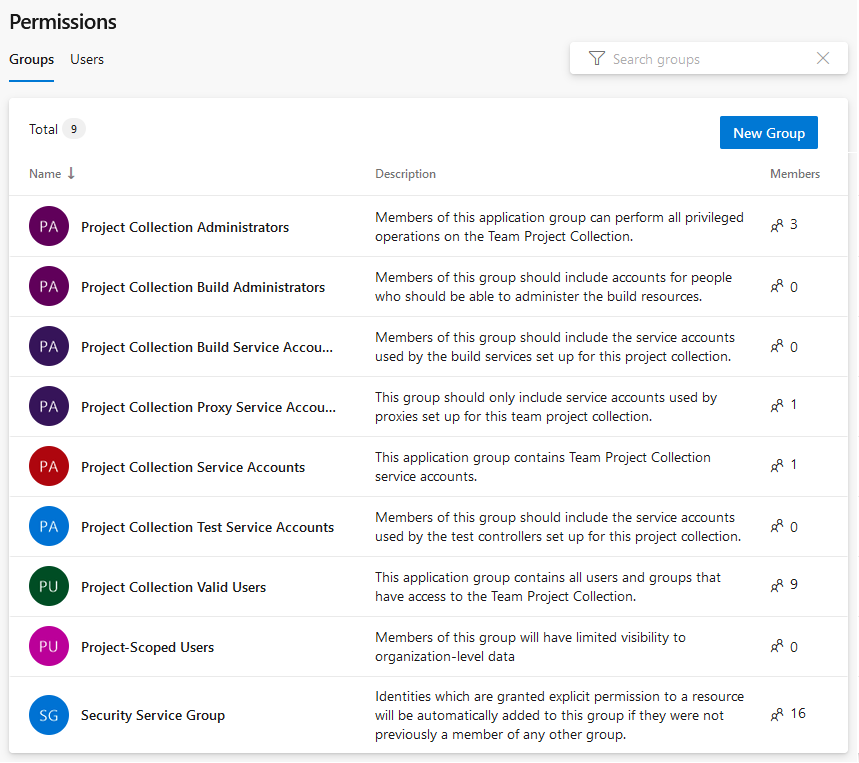

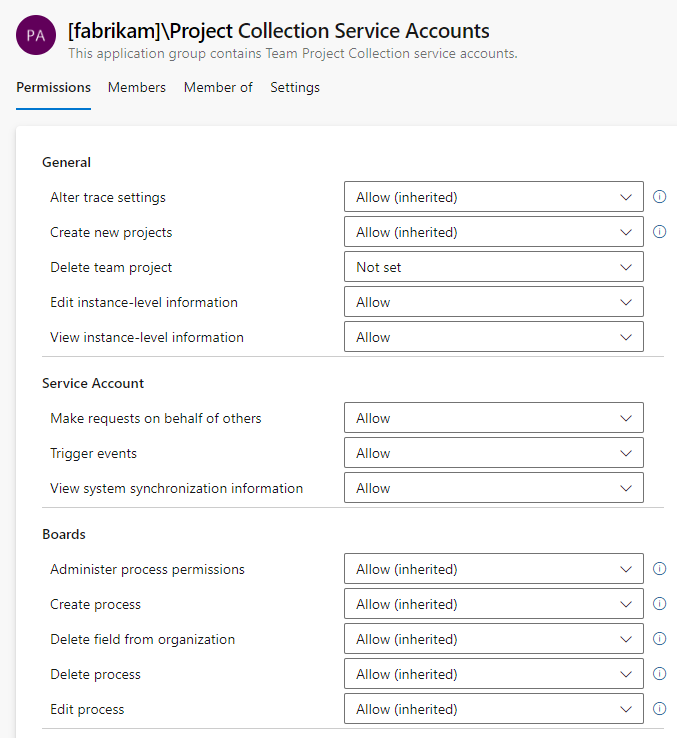

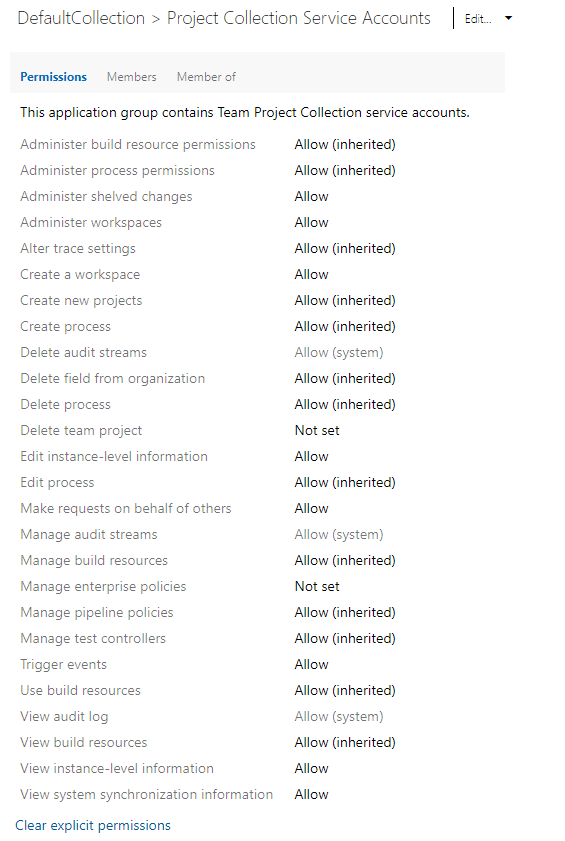

Gruppi a livello di raccolta

Quando si crea un'organizzazione o una raccolta di progetti in Azure DevOps, il sistema crea gruppi a livello di raccolta con autorizzazioni in tale raccolta. Non è possibile rimuovere o eliminare i gruppi predefiniti a livello di raccolta.

Nota

Per abilitare la pagina di anteprima autorizzazioni organizzazione Impostazioni pagina v2, vedere Abilitare le funzionalità di anteprima. La pagina di anteprima fornisce una pagina delle impostazioni di gruppo non disponibile nella pagina corrente.

Il nome completo di ognuno di questi gruppi è [{nome raccolta}]\{nome gruppo}. Il nome completo del gruppo di amministratori per la raccolta predefinita è quindi [Raccolta predefinita]\Raccolta progetti Amministrazione istrators.

Nome gruppo

Autorizzazioni

Appartenenze

Amministrazione istrator della raccolta di progetti

Dispone delle autorizzazioni per eseguire tutte le operazioni per la raccolta.

Contiene il gruppo local Amministrazione istrators (BUILTIN\Amministrazione istrators) per il server in cui sono stati installati i servizi del livello applicazione. Contiene i membri del gruppo CollectionName/Service Accounts. Questo gruppo deve essere limitato al minor numero possibile di utenti che necessitano di un controllo amministrativo totale sulla raccolta.

Nota

Se la distribuzione usa Reporting Services, prendere in considerazione l'aggiunta dei membri di questo gruppo ai gruppi Responsabili contenuto di Team Foundation in Reporting Services.

Compilazione raccolta progetti Amministrazione istrator

Dispone delle autorizzazioni per amministrare le risorse di compilazione e le autorizzazioni per la raccolta.

Limitare questo gruppo al minor numero possibile di utenti che necessitano di un controllo amministrativo totale sui server e sui servizi di compilazione per questa raccolta.

Account del servizio di compilazione raccolta progetti

Dispone delle autorizzazioni per eseguire i servizi di compilazione per la raccolta.

Limitare questo gruppo a gruppi e account di servizio che contengono solo account di servizio. Si tratta di un gruppo legacy usato per le compilazioni XAML. Usare l'utente project collection build service ({organizzazione}) per gestire le autorizzazioni per le compilazioni correnti.

Account del servizio proxy della raccolta di progetti

Dispone delle autorizzazioni per eseguire il servizio proxy per la raccolta.

Limitare questo gruppo a gruppi e account di servizio che contengono solo account di servizio.

Account del servizio raccolta progetti

Dispone delle autorizzazioni a livello di servizio per la raccolta e per Azure DevOps Server.

Contiene l'account del servizio fornito durante l'installazione. Questo gruppo deve contenere solo account di servizio e gruppi che contengono solo account di servizio. Per impostazione predefinita, questo gruppo è membro del gruppo Amministrazione istrators.

Account del servizio di test della raccolta di progetti

Dispone delle autorizzazioni del servizio di test per la raccolta.

Limitare questo gruppo a gruppi e account di servizio che contengono solo account di servizio.

Utenti validi per la raccolta di progetti

Dispone delle autorizzazioni per accedere ai progetti team e visualizzare le informazioni nella raccolta.

Contiene tutti gli utenti e i gruppi aggiunti in qualsiasi punto della raccolta. Non è possibile modificare l'appartenenza a questo gruppo.

Ha accesso limitato per visualizzare le impostazioni e i progetti dell'organizzazione diversi da quelli a cui vengono aggiunti in modo specifico. Inoltre, le opzioni di selezione utenti sono limitate a tali utenti e gruppi aggiunti in modo esplicito al progetto a cui l'utente è connesso.

Aggiungere utenti a questo gruppo quando si vuole limitare la visibilità e l'accesso ai progetti a cui si aggiungono in modo esplicito. Non aggiungere utenti a questo gruppo se vengono aggiunti anche al gruppo di Amministrazione istrators della raccolta di progetti.

Nota

Il gruppo Project-Scoped Users diventa disponibile con accesso limitato quando è abilitata la funzionalità di anteprima a livello di organizzazione, Limitare la visibilità degli utenti e la collaborazione a progetti specifici. Per altre informazioni, tra cui callout importanti correlati alla sicurezza, vedere Gestire l'organizzazione, Limitare la visibilità degli utenti per i progetti e altro ancora.

Gruppo di servizi di sicurezza

Usato per archiviare gli utenti a cui sono state concesse le autorizzazioni, ma non aggiunti ad altri gruppi di sicurezza.

Non assegnare utenti a questo gruppo. Se si rimuovono utenti da tutti i gruppi di sicurezza, verificare se è necessario rimuoverli da questo gruppo.

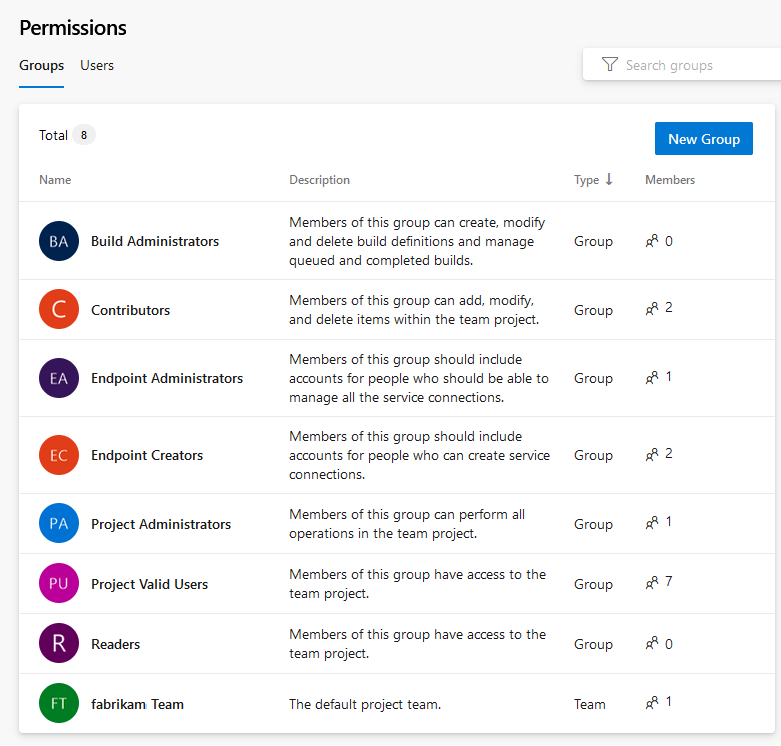

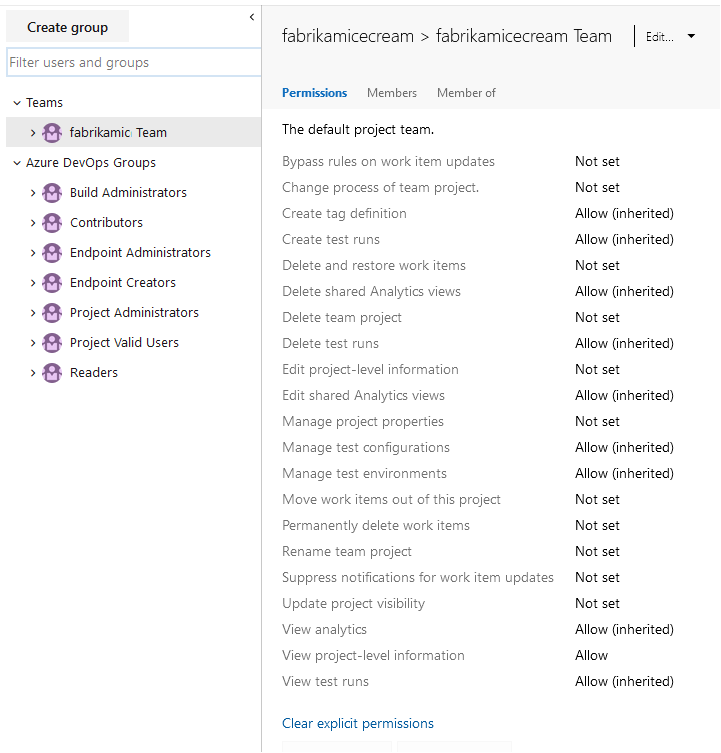

Gruppi a livello di progetto

Per ogni progetto creato, il sistema crea i gruppi a livello di progetto seguenti. A questi gruppi vengono assegnate autorizzazioni a livello di progetto.

Nota

Per abilitare la pagina di anteprima per la pagina Autorizzazioni progetto Impostazioni, vedere Abilitare le funzionalità di anteprima.

Suggerimento

Il nome completo di ognuno di questi gruppi è [{nome progetto}]\{nome gruppo}. Ad esempio, il gruppo collaboratori per un progetto denominato "My Project" è [My Project]\Contributors.

Nome gruppo

Autorizzazioni

Appartenenze

Creare Amministrazione istrator

Dispone delle autorizzazioni per amministrare le risorse di compilazione e le autorizzazioni di compilazione per il progetto. I membri possono gestire gli ambienti di test, creare esecuzioni di test e gestire le compilazioni.

Assegnare agli utenti che definiscono e gestiscono le pipeline di compilazione.

Collaboratori

Dispone delle autorizzazioni per contribuire completamente alla codebase del progetto e al rilevamento degli elementi di lavoro. Le autorizzazioni principali che non hanno sono autorizzazioni che gestiscono o amministrano le risorse.

Per impostazione predefinita, il gruppo di team creato quando si crea un progetto viene aggiunto a questo gruppo e qualsiasi utente aggiunto al team o al progetto è membro di questo gruppo. Inoltre, tutti i team creati per un progetto vengono aggiunti a questo gruppo.

Readers

Dispone delle autorizzazioni per visualizzare le informazioni sul progetto, la codebase, gli elementi di lavoro e altri artefatti, ma non modificarli.

Assegnare ai membri dell'organizzazione o alla raccolta che si desidera fornire autorizzazioni di sola visualizzazione a un progetto. Questi utenti possono visualizzare backlog, bacheche, dashboard e altro ancora, ma non aggiungere o modificare elementi.

Dispone delle autorizzazioni per amministrare tutti gli aspetti dei team e del progetto, anche se non possono creare progetti team.

Assegnare agli utenti che gestiscono le autorizzazioni utente, creare o modificare i team, modificare le impostazioni del team, definire percorsi di area o iterazione o personalizzare il rilevamento degli elementi di lavoro. I membri del gruppo Project Amministrazione istrators dispongono delle autorizzazioni per eseguire le attività seguenti:

- Aggiungere e rimuovere utenti dall'appartenenza al progetto

- Aggiungere e rimuovere gruppi di sicurezza personalizzati da un progetto

- Aggiungere e amministrare tutti i team di progetto e le funzionalità correlate al team

- Modificare gli ACL di autorizzazione a livello di progetto

- Modificare le sottoscrizioni di eventi (posta elettronica o SOAP) per i team o gli eventi a livello di progetto.

Utenti validi del progetto

Dispone delle autorizzazioni per accedere e visualizzare le informazioni sul progetto.

Contiene tutti gli utenti e i gruppi aggiunti in qualsiasi punto del progetto. Non è possibile modificare l'appartenenza a questo gruppo.

Nota

È consigliabile non modificare le autorizzazioni predefinite per questo gruppo.

Rilascio Amministrazione istrator

Dispone delle autorizzazioni per gestire tutte le operazioni di rilascio.

Assegnare agli utenti che definiscono e gestiscono le pipeline di versione.

Nota

Il gruppo Release Amministrazione istrator viene creato contemporaneamente alla prima pipeline di versione. Non viene creato per impostazione predefinita quando viene creato il progetto.

Dispone delle autorizzazioni per contribuire completamente alla codebase del progetto e al rilevamento degli elementi di lavoro.

Il gruppo Team predefinito viene creato quando si crea un progetto e per impostazione predefinita viene aggiunto al gruppo Collaboratori per il progetto. Tutti i nuovi team creati avranno anche un gruppo creato e aggiunto al gruppo Collaboratori.

Aggiungere membri del team a questo gruppo. Per concedere l'accesso per configurare le impostazioni del team, aggiungere un membro del team al ruolo di amministratore del team.

Ruolo di amministratore del team

Per ogni team aggiunto, è possibile assegnare uno o più membri del team come amministratori. Il ruolo di amministratore del team non è un gruppo con un set di autorizzazioni definite. Al contrario, il ruolo di amministratore del team è responsabile della gestione degli asset del team. Per altre informazioni, vedere Gestire i team e configurare gli strumenti del team. Per aggiungere un utente come amministratore del team, vedere Aggiungere un amministratore del team.

Nota

Project Amministrazione istrators può gestire tutte le aree amministrative del team per tutti i team.

Autorizzazioni

Il sistema gestisce le autorizzazioni a diversi livelli, ovvero organizzazione, progetto, oggetti e autorizzazioni basate sui ruoli, e per impostazione predefinita le assegna a uno o più gruppi predefiniti. È possibile gestire la maggior parte delle autorizzazioni tramite il portale Web. È possibile gestire più autorizzazioni usando uno o più strumenti di gestione della sicurezza, specificando un'autorizzazione dello spazio dei nomi.

Il sistema gestisce le autorizzazioni a livelli diversi, ovvero server, raccolta, progetto, oggetti e autorizzazioni basate sui ruoli, e per impostazione predefinita le assegna a uno o più gruppi predefiniti. È possibile gestire la maggior parte delle autorizzazioni tramite il portale Web. È possibile gestire più autorizzazioni usando uno o più strumenti di gestione della sicurezza, specificando un'autorizzazione dello spazio dei nomi.

Nelle sezioni seguenti viene fornita l'autorizzazione dello spazio dei nomi dopo l'etichetta di autorizzazione visualizzata nell'interfaccia utente. Ad esempio:

Creare una definizione di tag

Tagging, Create

Per altre informazioni, vedere Informazioni di riferimento su spazio dei nomi e autorizzazioni di sicurezza.

Autorizzazioni a livello di server

Gestire le autorizzazioni a livello di server tramite lo strumento da riga di comando Team Foundation Amministrazione istration Console o TFSSecurity. A Team Foundation Amministrazione istrator vengono concesse tutte le autorizzazioni a livello di server. Altri gruppi a livello di server dispongono di assegnazioni di autorizzazioni selezionate.

Autorizzazione (interfaccia utente)

Namespace permission

Descrizione

Valido solo per Azure DevOps Server 2020 e versioni precedenti configurate per supportare i report di SQL Server. Può elaborare o modificare le impostazioni per il data warehouse o il cubo SQL Server Analysis usando il servizio Web controllo warehouse.

Potrebbero essere necessarie altre autorizzazioni per elaborare o ricompilare completamente il data warehouse e il cubo di analisi.

Può creare e amministrare le raccolte.

Può eliminare una raccolta dalla distribuzione.

Nota

L'eliminazione di una raccolta non comporta l'eliminazione del database di raccolta da SQL Server.

Può modificare le autorizzazioni a livello di server per utenti e gruppi e aggiungere o rimuovere gruppi a livello di server dalla raccolta.

Nota

La modifica delle informazioni a livello di istanza include la possibilità di eseguire queste attività definite in tutte le raccolte definite per l'istanza:

- Modificare le impostazioni di estensioni e analisi

- Consente in modo implicito all'utente di modificare le autorizzazioni di controllo della versione e le impostazioni del repository

- Modificare sottoscrizioni di eventi o avvisi per notifiche globali, a livello di progetto ed eventi a livello di team

- Modificare tutte le impostazioni a livello di progetto e team per i progetti definiti nelle raccolte

- Creare e modificare elenchi globali

Per concedere tutte queste autorizzazioni al prompt dei comandi, è necessario usare il tf.exe Permission comando per concedere le AdminConfiguration autorizzazioni e AdminConnections oltre a GENERIC_WRITE.

Può eseguire operazioni per conto di altri utenti o servizi. Assegnare solo agli account del servizio.

Può attivare eventi di avviso a livello di server. Assegnare solo agli account del servizio e ai membri del gruppo Azure DevOps o Team Foundation Amministrazione istrators.

Può usare tutte le funzionalità del portale Web locale. Questa autorizzazione è deprecata con Azure DevOps Server 2019 e versioni successive.

Nota

Se l'autorizzazione Usa funzionalità complete di Accesso Web è impostata su Nega, l'utente visualizzerà solo le funzionalità consentite per il gruppo Stakeholder (vedere Modificare i livelli di accesso). Un elemento Deny eseguirà l'override di tutti gli elementi consentiti impliciti, anche per gli account membri di gruppi amministrativi, ad esempio Team Foundation Amministrazione istrator.

Può visualizzare l'appartenenza al gruppo a livello di server e le autorizzazioni di tali utenti.

Nota

L'autorizzazione Visualizza informazioni a livello di istanza viene assegnata anche al gruppo Utenti validi di Azure DevOps.

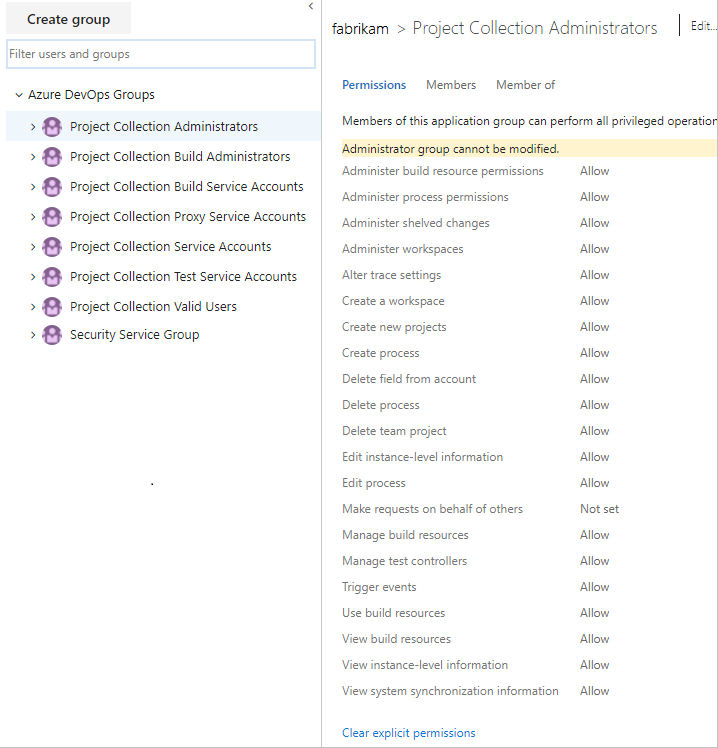

Autorizzazioni a livello di organizzazione

Gestire le autorizzazioni a livello di organizzazione tramite il contesto di amministrazione del portale Web o con i comandi az devops security group. Ai Amministrazione istratori della raccolta di progetti vengono concesse tutte le autorizzazioni a livello di organizzazione. Altri gruppi a livello di organizzazione dispongono di assegnazioni di autorizzazioni selezionate.

Nota

Per abilitare la pagina di anteprima per la pagina Autorizzazioni progetto Impostazioni, vedere Abilitare le funzionalità di anteprima.

Importante

L'autorizzazione per aggiungere o rimuovere gruppi di sicurezza a livello di organizzazione o raccolta, aggiungere e gestire l'appartenenza a gruppi a livello di organizzazione o raccolta e modificare gli ACL di autorizzazione a livello di progetto viene assegnato a tutti i membri del gruppo di Raccolta progetti Amministrazione istrator. Non è controllato da autorizzazioni rilevate all'interno dell'interfaccia utente.

Non è possibile modificare le autorizzazioni per il gruppo di Amministrazione istrators della raccolta di progetti. Inoltre, anche se è possibile modificare le assegnazioni di autorizzazioni per un membro di questo gruppo, le autorizzazioni valide saranno comunque conformi a quelle assegnate al gruppo di amministratori per cui sono membri.

Autorizzazione (interfaccia utente)

Namespace permission

Descrizione

Generali

Può modificare le impostazioni di traccia per raccogliere informazioni di diagnostica più dettagliate sui servizi Web Azure DevOps.

Può aggiungere un progetto a un'organizzazione o a una raccolta di progetti. Potrebbero essere necessarie altre autorizzazioni a seconda della distribuzione locale.

Può eliminare un progetto. L'eliminazione di un progetto elimina tutti i dati associati al progetto. Non è possibile annullare l'eliminazione di un progetto, ad eccezione del ripristino della raccolta a un punto prima dell'eliminazione del progetto.

Può impostare le impostazioni a livello di organizzazione e di progetto.

Nota

La modifica delle informazioni a livello di istanza include la possibilità di eseguire queste attività per tutti i progetti definiti in un'organizzazione o in una raccolta:

- Modificare le impostazioni di Panoramica dell'organizzazione, le estensioni e le impostazioni di Microsoft Entra ID

- Modificare le autorizzazioni di controllo della versione e le impostazioni del repository

- Modificare sottoscrizioni di eventi o avvisi per notifiche globali, a livello di progetto ed eventi a livello di team

- Modificare tutte le impostazioni a livello di progetto e team per i progetti definiti nelle raccolte.

Può visualizzare le autorizzazioni a livello di organizzazione per un utente o un gruppo.

Account di servizio

Può eseguire operazioni per conto di altri utenti o servizi. Assegnare questa autorizzazione solo agli account del servizio.

Può attivare gli eventi di avviso del progetto all'interno della raccolta. Assegnare solo agli account del servizio.

Può chiamare le interfacce di programmazione dell'applicazione di sincronizzazione. Assegnare solo agli account del servizio.

Boards

Può modificare le autorizzazioni per personalizzare il rilevamento del lavoro creando e personalizzando i processi ereditati.

Può creare un processo ereditato usato per personalizzare il rilevamento del lavoro e Azure Boards. Per impostazione predefinita, agli utenti viene concesso l'accesso Basic e Stakeholder.

Può eliminare un processo ereditato usato per personalizzare il rilevamento del lavoro e Azure Boards.

Può modificare un processo ereditato personalizzato.

Repos

Si applica solo al controllo della versione di Team Foundation (TFVC)

Può eliminare gli scaffali creati da altri utenti.

Può creare un'area di lavoro del controllo della versione. L'autorizzazione Crea un'area di lavoro viene concessa a tutti gli utenti come parte dell'appartenenza all'interno del gruppo Utenti validi della raccolta di progetti.

Pipeline

autorizzazioni per le risorse di compilazione Amministrazione ister

BuildAdministration, AdministerBuildResourcePermissions

Può modificare le autorizzazioni per le risorse di compilazione a livello di organizzazione o raccolta di progetti, tra cui:

- Impostare i criteri di conservazione

- Impostare i limiti delle risorse per le pipeline

- Aggiungere e gestire pool di agenti

- Aggiungere e gestire i pool di distribuzione

Nota

Oltre a questa autorizzazione, Azure DevOps fornisce autorizzazioni basate sui ruoli che regolano la sicurezza dei pool di agenti. Altre impostazioni a livello di oggetto sostituiranno quelle impostate a livello di organizzazione o di progetto.

Può gestire computer di compilazione, agenti di compilazione e controller di compilazione.

Può gestire le impostazioni della pipeline impostate tramite le impostazioni dell'organizzazione, le pipeline Impostazioni.

Può riservare e allocare agenti di compilazione. Assegnare solo agli account di servizio per i servizi di compilazione.

Può visualizzare, ma non usare, controller di compilazione e agenti di compilazione configurati per un'organizzazione o una raccolta di progetti.

Test Plans

Può registrare e annullare la registrazione dei controller di test.

Può eliminare un flusso di controllo. I flussi di controllo sono in anteprima. Per altre informazioni, vedere Creare lo streaming di controllo.

Può aggiungere un flusso di controllo. I flussi di controllo sono in anteprima. Per altre informazioni, vedere Creare lo streaming di controllo.

Può visualizzare ed esportare i log di controllo. I log di controllo sono in anteprima. Per altre informazioni, vedere Accedere, esportare e filtrare i log di controllo.

Criteri

Può abilitare e disabilitare i criteri di connessione delle applicazioni come descritto in Modificare i criteri di connessione delle applicazioni.

Autorizzazioni a livello di raccolta

Gestire le autorizzazioni a livello di raccolta tramite il contesto di amministrazione del portale Web o lo strumento da riga di comando TFSSecurity. Ai Amministrazione istrator della raccolta di progetti vengono concesse tutte le autorizzazioni a livello di raccolta. Altri gruppi a livello di raccolta dispongono di assegnazioni di autorizzazioni selezionate.

Le autorizzazioni disponibili per Azure DevOps Server 2019 e versioni successive variano a seconda del modello di processo configurato per la raccolta. Per una panoramica dei modelli di processo, vedere Personalizzare il rilevamento del lavoro.

Modello di processo ereditato

Modello di processo XML locale

Importante

L'autorizzazione per aggiungere o rimuovere gruppi di sicurezza a livello di organizzazione o raccolta, aggiungere e gestire l'appartenenza a gruppi a livello di organizzazione o raccolta e modificare gli ACL di autorizzazione a livello di progetto viene assegnato a tutti i membri del gruppo di Raccolta progetti Amministrazione istrator. Non è controllato da autorizzazioni rilevate all'interno dell'interfaccia utente.

Non è possibile modificare le autorizzazioni per il gruppo di Amministrazione istrators della raccolta di progetti. Inoltre, anche se è possibile modificare le assegnazioni di autorizzazioni per un membro di questo gruppo, le autorizzazioni valide saranno comunque conformi a quelle assegnate al gruppo di amministratori per cui sono membri.

Autorizzazione (interfaccia utente)

Namespace permission

Descrizione

autorizzazioni per le risorse di compilazione Amministrazione ister

BuildAdministration, AdministerBuildResourcePermissions

Può modificare le autorizzazioni per le pipeline di compilazione a livello di raccolta del progetto. Sono inclusi gli artefatti seguenti:

Può modificare le autorizzazioni per personalizzare il rilevamento del lavoro creando e personalizzando i processi ereditati. Richiede che la raccolta sia configurata per supportare il modello di processo ereditato. Vedere anche:

Può eliminare gli scaffali creati da altri utenti. Si applica quando tfvc viene usato come controllo del codice sorgente.

Può creare ed eliminare aree di lavoro per altri utenti. Si applica quando tfvc viene usato come controllo del codice sorgente.

Può modificare le impostazioni di traccia per raccogliere informazioni di diagnostica più dettagliate sui servizi Web Azure DevOps.

Può creare un'area di lavoro del controllo della versione. Si applica quando tfvc viene usato come controllo del codice sorgente. Questa autorizzazione viene concessa a tutti gli utenti come parte dell'appartenenza all'interno del gruppo Utenti validi della raccolta di progetti.

Può aggiungere progetti a una raccolta di progetti. È possibile che siano necessarie autorizzazioni aggiuntive a seconda della distribuzione locale.

Può creare un processo ereditato usato per personalizzare il rilevamento del lavoro e Azure Boards. Richiede che la raccolta sia configurata per supportare il modello di processo ereditato.

Elimina campo dall'organizzazione

(in precedenza Elimina campo dall'account)

Collection, DELETE_FIELD

Può eliminare un campo personalizzato aggiunto a un processo. Per le distribuzioni locali, richiede che la raccolta sia configurata per supportare il modello di processo ereditato.

Può eliminare un processo ereditato usato per personalizzare il rilevamento del lavoro e Azure Boards. Richiede che la raccolta sia configurata per supportare il modello di processo ereditato.

Nota

L'eliminazione di un progetto elimina tutti i dati associati al progetto. Non è possibile annullare l'eliminazione di un progetto, ad eccezione del ripristino della raccolta a un punto prima dell'eliminazione del progetto.

Può impostare le impostazioni a livello di organizzazione e di progetto.

Nota

La modifica delle informazioni a livello di raccolta include la possibilità di eseguire queste attività per tutti i progetti definiti in un'organizzazione o in una raccolta:

- Modificare le estensioni e le impostazioni di Analisi

- Modificare le autorizzazioni di controllo della versione e le impostazioni del repository

- Modificare sottoscrizioni di eventi o avvisi per notifiche globali, a livello di progetto ed eventi a livello di team

- Modificare tutte le impostazioni a livello di progetto e team per i progetti definiti nelle raccolte.

Può modificare un processo ereditato personalizzato. Richiede che la raccolta sia configurata per supportare il modello di processo ereditato.

Può eseguire operazioni per conto di altri utenti o servizi. Assegnare questa autorizzazione solo agli account del servizio locale.

Può gestire computer di compilazione, agenti di compilazione e controller di compilazione.

Può abilitare e disabilitare i criteri di connessione delle applicazioni come descritto in Modificare i criteri di connessione delle applicazioni.

Nota

Questa autorizzazione è valida solo per Azure DevOps Services. Anche se può apparire per Azure DevOps Server in locale, non si applica ai server locali.

Può scaricare, creare, modificare e caricare modelli di processo. Un modello di processo definisce i blocchi predefiniti del sistema di rilevamento degli elementi di lavoro e altri sottosistemi a cui si accede tramite Azure Boards. Richiede che la raccolta sia configurata per supportare il modello di processo XML locale.

Può registrare e annullare la registrazione dei controller di test.

Può attivare gli eventi di avviso del progetto all'interno della raccolta. Assegnare solo agli account del servizio. Gli utenti con questa autorizzazione non possono rimuovere gruppi predefiniti a livello di raccolta, ad esempio Raccolta progetti Amministrazione istrator.

Può riservare e allocare agenti di compilazione. Assegnare solo agli account di servizio per i servizi di compilazione.

Può visualizzare, ma non usare, controller di compilazione e agenti di compilazione configurati per un'organizzazione o una raccolta di progetti.

Visualizzare le informazioni a livello di istanza

o Visualizzare le informazioni a livello di raccolta

Collection, GENERIC_READ

Può visualizzare le autorizzazioni a livello di raccolta per un utente o un gruppo.

Può chiamare le interfacce di programmazione dell'applicazione di sincronizzazione. Assegnare solo agli account del servizio.

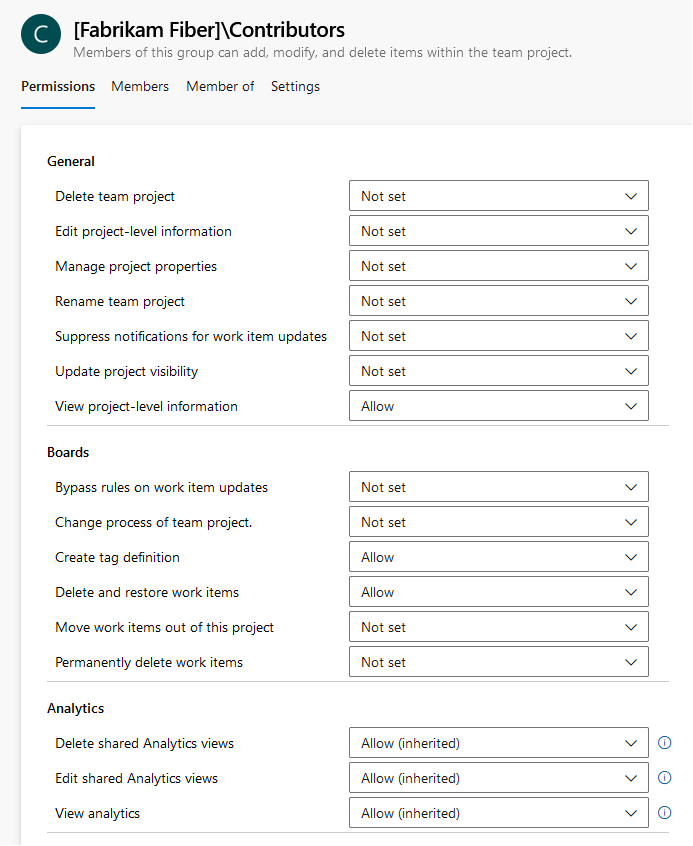

Autorizzazioni a livello di progetto

Gestire le autorizzazioni a livello di progetto tramite il contesto di amministrazione del portale Web o con i comandi az devops security group. Ai Amministrazione istratori di progetto vengono concesse tutte le autorizzazioni a livello di progetto. Altri gruppi a livello di progetto dispongono di assegnazioni di autorizzazioni selezionate.

Nota

Per abilitare la pagina di anteprima delle autorizzazioni del progetto Impostazioni pagina, vedere Abilitare le funzionalità di anteprima.

Importante

L'autorizzazione per aggiungere o rimuovere gruppi di sicurezza a livello di progetto e aggiungere e gestire l'appartenenza a gruppi a livello di progetto viene assegnata a tutti i membri del gruppo Project Amministrazione istrators. Non è controllato da autorizzazioni rilevate all'interno dell'interfaccia utente.

Non è possibile modificare le autorizzazioni per il gruppo Project Amministrazione istrators. Inoltre, anche se è possibile modificare le assegnazioni di autorizzazioni per un membro di questo gruppo, le autorizzazioni valide saranno comunque conformi a quelle assegnate al gruppo di amministratori per cui sono membri.

Autorizzazione (interfaccia utente)

Namespace permission

Descrizione

Generali

Può eliminare un progetto da un'organizzazione o da una raccolta di progetti.

Nota

Anche se si imposta questa autorizzazione su Nega, gli utenti hanno concesso l'autorizzazione a livello di progetto potrebbero essere in grado di eliminare il progetto per cui dispongono dell'autorizzazione. Per assicurarsi che un utente non sia in grado di eliminare un progetto, assicurarsi di impostare anche il progetto Elimina team a livello di progetto su Nega .

Può eseguire le attività seguenti per il progetto selezionato definito in un'organizzazione o in una raccolta.

Nota

L'autorizzazione per aggiungere o rimuovere gruppi di sicurezza a livello di progetto e aggiungere e gestire l'appartenenza a gruppi a livello di progetto viene assegnata a tutti i membri del gruppo Project Amministrazione istrators. Non è controllato da autorizzazioni rilevate all'interno dell'interfaccia utente.

Eliminare le notifiche per gli aggiornamenti degli elementi di lavoro

Project, SUPPRESS_NOTIFICATIONS

Gli utenti con questa autorizzazione possono aggiornare gli elementi di lavoro senza generare notifiche. Ciò è utile quando si eseguono migrazioni di aggiornamenti in blocco tramite strumenti e si vuole ignorare la generazione di notifiche.

Valutare la possibilità di concedere questa autorizzazione agli account del servizio o agli utenti a cui è stata concessa l'autorizzazione Ignora regole per gli aggiornamenti degli elementi di lavoro. È possibile impostare il parametro su true quando si esegue l'aggiornamento suppressNotifications tramite elementi di lavoro - aggiornare l'API REST.

Può modificare la visibilità del progetto da privata a pubblica o pubblica a privata. Si applica solo ad Azure DevOps Services.

Può visualizzare le informazioni a livello di progetto, tra cui l'appartenenza al gruppo di informazioni di sicurezza e le autorizzazioni. Se si imposta questa autorizzazione su Nega per un utente, non è possibile visualizzare il progetto o accedere al progetto.

Boards

Gli utenti con questa autorizzazione possono salvare un elemento di lavoro che ignora le regole, ad esempio copia, vincolo o regole condizionali, definite per il tipo di elemento di lavoro. Gli scenari utili sono le migrazioni in cui non si vogliono aggiornare i campi in base alla data o all'importazione o quando si vuole ignorare la convalida di un elemento di lavoro.

Le regole possono essere ignorate in uno dei due modi. Il primo consiste nell'usare l'API REST Elementi di lavoro - aggiornare l'API REST e impostare il bypassRules parametro su true. Il secondo avviee tramite il modello a oggetti client, inizializzando in modalità regole di bypass (inizializzare WorkItemStore con WorkItemStoreFlags.BypassRules).

In combinazione con l'autorizzazione "Modifica informazioni a livello di progetto", consente agli utenti di modificare il processo di ereditarietà per un progetto. Per altre informazioni, vedere Creare e gestire processi ereditati.

Può aggiungere tag a un elemento di lavoro. Per impostazione predefinita, tutti i membri del gruppo Collaboratori dispongono di questa autorizzazione. È anche possibile impostare più autorizzazioni di assegnazione di tag tramite strumenti di gestione della sicurezza. Vedere Informazioni di riferimento su spazio dei nomi e autorizzazioni per la sicurezza, assegnazione di tag.

Nota

Tutti gli utenti hanno concesso l'accesso stakeholder per un progetto privato possono aggiungere solo tag esistenti. Anche se l'autorizzazione Crea definizione tag è impostata su Consenti, gli stakeholder non possono aggiungere tag. Questa è parte delle impostazioni di accesso degli stakeholder. Agli utenti di Azure DevOps Services è concesso l'accesso stakeholder per un progetto pubblico per impostazione predefinita. Per altre informazioni, vedere Informazioni di riferimento rapido sull'accesso di tipo Stakeholder.

Anche se l'autorizzazione Crea definizione tag viene visualizzata nelle impostazioni di sicurezza a livello di progetto, le autorizzazioni di assegnazione di tag sono effettivamente autorizzazioni a livello di raccolta con ambito a livello di progetto quando vengono visualizzate nell'interfaccia utente.

Per definire l'ambito delle autorizzazioni di assegnazione di tag a un singolo progetto quando si usa il comando TFSSecurity , è necessario specificare il GUID per il progetto come parte della sintassi dei comandi.

In caso contrario, la modifica verrà applicata all'intera raccolta.

Tenere presente questo aspetto quando si modificano o si impostano queste autorizzazioni.

Eliminare e ripristinare elementi di lavoro

o Elimina elementi di lavoro in questo progetto

Project, WORK_ITEM_DELETE

Può contrassegnare gli elementi di lavoro nel progetto come eliminati. Agli utenti di Azure DevOps Services è concesso l'accesso stakeholder per un progetto pubblico per impostazione predefinita.

Può spostare un elemento di lavoro da un progetto a un altro progetto all'interno della raccolta.

Eliminare definitivamente gli elementi di lavoro in questo progetto

Project, WORK_ITEM_PERMANENTLY_DELETE

Può eliminare definitivamente gli elementi di lavoro da questo progetto.

Analisi

Oltre alle AnalyticsView autorizzazioni dello spazio dei nomi elencate in questa sezione, è possibile impostare le autorizzazioni a livello di oggetto per ogni visualizzazione.

Può eliminare le visualizzazioni di Analisi salvate nell'area Condivisa.

Può creare e modificare visualizzazioni di Analisi condivise.

È possibile accedere ai dati disponibili dal servizio Analisi. Per altre informazioni, vedere Autorizzazioni necessarie per accedere al servizio Analisi.

Test Plans

Può aggiungere e rimuovere i risultati dei test e aggiungere o modificare le esecuzioni di test. Per altre informazioni, vedere Controllare per quanto tempo mantenere i risultati dei test ed Eseguire test manuali.

Può eliminare un'esecuzione di test.

Può creare ed eliminare configurazioni di test.

Può creare ed eliminare ambienti di test.

Può visualizzare i piani di test nel percorso dell'area del progetto.

Gestire le autorizzazioni a livello di progetto tramite il contesto di amministrazione del portale Web o lo strumento da riga di comando TFSSecurity. Ai Amministrazione istratori di progetto vengono concesse tutte le autorizzazioni a livello di progetto. Altri gruppi a livello di progetto dispongono di assegnazioni di autorizzazioni selezionate.

Nota

Diverse autorizzazioni concesse ai membri del gruppo Project Amministrazione istrators non vengono rilevate all'interno dell'interfaccia utente.

Autorizzazione (interfaccia utente)

Namespace permission

Descrizione

Gli utenti con questa autorizzazione possono salvare un elemento di lavoro che ignora le regole, ad esempio copia, vincolo o regole condizionali, definite per il tipo di elemento di lavoro. Utile per le migrazioni in cui non si desidera aggiornare i by campi o date in fase di importazione o quando si vuole ignorare la convalida di un elemento di lavoro.

Le regole possono essere ignorate in uno dei due modi. Il primo consiste nell'usare l'API REST Elementi di lavoro - aggiornare l'API REST e impostare il bypassRules parametro su true. Il secondo avviee tramite il modello a oggetti client, inizializzando in modalità regole di bypass (inizializzare WorkItemStore con WorkItemStoreFlags.BypassRules).

In combinazione con l'autorizzazione "Modifica informazioni a livello di progetto", consente agli utenti di modificare il processo di ereditarietà per un progetto. Per altre informazioni, vedere Creare e gestire processi ereditati.

Può aggiungere tag a un elemento di lavoro. Per impostazione predefinita, tutti i membri del gruppo Collaboratori dispongono di questa autorizzazione. È anche possibile impostare più autorizzazioni di assegnazione di tag tramite strumenti di gestione della sicurezza. Vedere Informazioni di riferimento su spazio dei nomi e autorizzazioni per la sicurezza, assegnazione di tag.

Nota

Tutti gli utenti a cui è stato concesso l'accesso stakeholder possono aggiungere solo tag esistenti. Anche se l'autorizzazione Crea definizione tag è impostata su Consenti, gli stakeholder non possono aggiungere tag. Questa è parte delle impostazioni di accesso degli stakeholder. Per altre informazioni, vedere Informazioni di riferimento rapido sull'accesso di tipo Stakeholder. Anche se l'autorizzazione Crea definizione tag viene visualizzata nelle impostazioni di sicurezza a livello di progetto, le autorizzazioni di assegnazione di tag sono effettivamente autorizzazioni a livello di raccolta con ambito a livello di progetto quando vengono visualizzate nell'interfaccia utente. Per definire l'ambito delle autorizzazioni di assegnazione di tag a un singolo progetto quando si usa il comando TFSSecurity , è necessario specificare il GUID per il progetto come parte della sintassi dei comandi. In caso contrario, la modifica verrà applicata all'intera raccolta. Tenere presente questo aspetto quando si modificano o si impostano queste autorizzazioni.

Può aggiungere e rimuovere i risultati dei test e aggiungere o modificare le esecuzioni di test. Per altre informazioni, vedere Controllare per quanto tempo mantenere i risultati dei test ed Eseguire test manuali.

Eliminare e ripristinare elementi di lavoro

o Elimina elementi di lavoro in questo progetto

Project, WORK_ITEM_DELETE

Può contrassegnare gli elementi di lavoro nel progetto come eliminati. Il gruppo Collaboratori dispone di elementi di lavoro Elimina e ripristina a livello di progetto impostati su Consenti per impostazione predefinita.

Può eliminare le visualizzazioni di Analisi salvate nell'area Condivisa.

Può eliminare un progetto da un'organizzazione o da una raccolta di progetti.

Può eliminare un'esecuzione di test.

Può eseguire le attività seguenti per il progetto selezionato definito in un'organizzazione o in una raccolta.

Nota

L'autorizzazione per aggiungere o rimuovere gruppi di sicurezza a livello di progetto e aggiungere e gestire l'appartenenza a gruppi a livello di progetto viene assegnata a tutti i membri del gruppo Project Amministrazione istrators. Non è controllato da autorizzazioni rilevate all'interno dell'interfaccia utente.

Può creare e modificare visualizzazioni di Analisi condivise.

Può creare ed eliminare configurazioni di test.

Può creare ed eliminare ambienti di test.

Può spostare un elemento di lavoro da un progetto a un altro progetto all'interno della raccolta.

Eliminare definitivamente gli elementi di lavoro in questo progetto Project, WORK_ITEM_PERMANENTLY_DELETE

Può eliminare definitivamente gli elementi di lavoro da questo progetto.

Eliminare le notifiche per gli aggiornamenti degli elementi di lavoro Project, SUPPRESS_NOTIFICATIONS

Gli utenti con questa autorizzazione possono aggiornare gli elementi di lavoro senza generare notifiche. Utile per eseguire migrazioni di aggiornamenti in blocco tramite strumenti e ignorando la generazione di notifiche.

Valutare la possibilità di concedere questa autorizzazione agli account del servizio o agli utenti a cui è stata concessa l'autorizzazione Ignora regole per gli aggiornamenti degli elementi di lavoro. È possibile impostare il parametro su true quando si esegue l'aggiornamento suppressNotifications tramite elementi di lavoro - aggiornare l'API REST.

Può modificare la visibilità del progetto da privata a pubblica o pubblica a privata. Si applica solo ad Azure DevOps Services.

È possibile accedere ai dati disponibili dal servizio Analisi. Per altre informazioni, vedere Autorizzazioni necessarie per accedere al servizio Analisi.

Può visualizzare l'appartenenza e le autorizzazioni del gruppo a livello di progetto.

Può visualizzare i piani di test nel percorso dell'area del progetto.

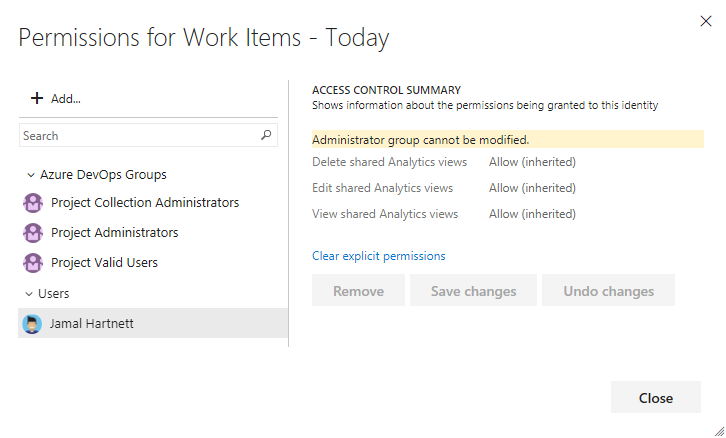

Visualizzazioni di Analisi (a livello di oggetto)

Con le visualizzazioni di Analisi condivise è possibile concedere autorizzazioni specifiche per visualizzare, modificare o eliminare una visualizzazione creata. Gestire la sicurezza delle visualizzazioni di Analytics dal portale Web.

Per ogni visualizzazione di Analisi condivisa vengono definite le autorizzazioni seguenti. A tutti gli utenti validi vengono concesse automaticamente tutte le autorizzazioni per gestire le visualizzazioni di Analisi. Valutare la possibilità di concedere autorizzazioni di selezione a visualizzazioni condivise specifiche ad altri membri del team o a un gruppo di sicurezza creato. Vedere anche Che cosa sono le visualizzazioni di Analytics? Altre autorizzazioni dello spazio dei nomi sono supportate come definito in Informazioni di riferimento su spazio dei nomi e autorizzazioni di sicurezza.

Autorizzazione (interfaccia utente)

Namespace permission

Descrizione

Può eliminare la visualizzazione analisi condivisa.

Può modificare i parametri della visualizzazione analisi condivisa.

Può visualizzare e usare la visualizzazione di Analisi condivisa da Power BI Desktop.

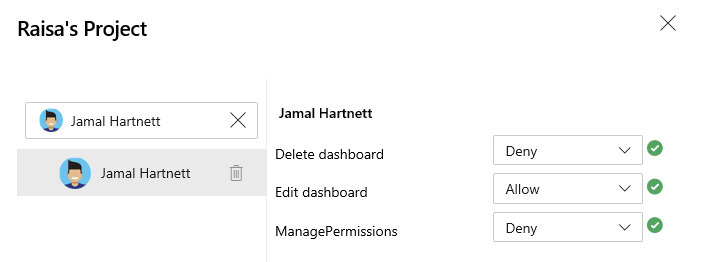

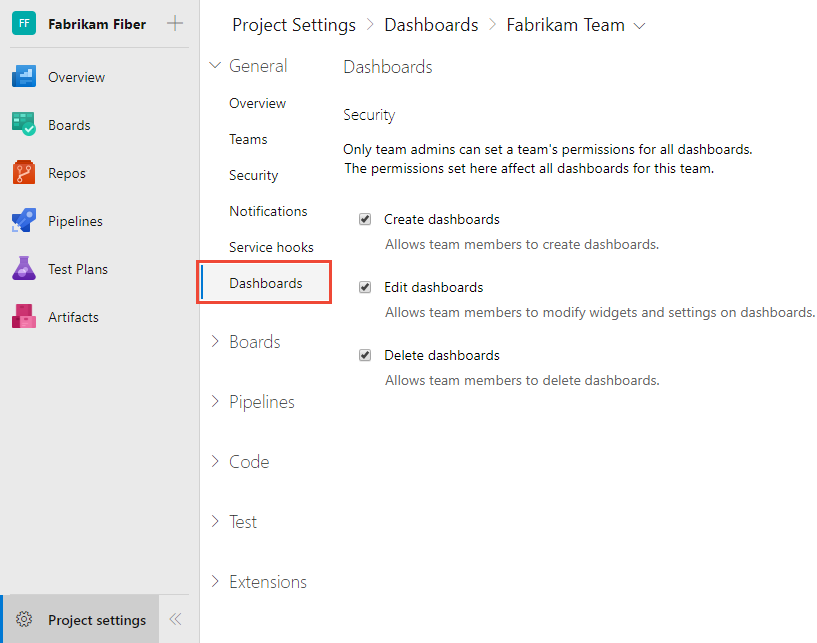

Dashboard (a livello di oggetto)

Le autorizzazioni per i dashboard del team e del progetto possono essere impostate singolarmente. Le autorizzazioni predefinite per un team possono essere impostate per un progetto. Gestire la sicurezza dei dashboard dal portale Web. Altre autorizzazioni dello spazio dei nomi sono supportate come definito in Informazioni di riferimento su spazio dei nomi e autorizzazioni di sicurezza.

Autorizzazioni del dashboard del progetto

Per impostazione predefinita, l'autore del dashboard del progetto è il proprietario del dashboard e ha concesso tutte le autorizzazioni per tale dashboard.

AutorizzazioneNamespace permission |

Descrizione |

|---|---|

Eliminare il dashboardDashboardsPrivileges, Delete |

Può eliminare il dashboard del progetto. |

Modificare il dashboardDashboardsPrivileges, Edit |

Può aggiungere widget a e modificare il layout del dashboard del progetto. |

Gestione autorizzazioniDashboardsPrivileges, ManagePermissions |

Può gestire le autorizzazioni per il dashboard del progetto. |

Le autorizzazioni per i dashboard del team possono essere impostate singolarmente. Le autorizzazioni predefinite per un team possono essere impostate per un progetto. Gestire la sicurezza dei dashboard dal portale Web.

Autorizzazioni predefinite per il dashboard del team

Per impostazione predefinita, agli amministratori del team vengono concesse tutte le autorizzazioni per i dashboard del team, inclusa la gestione delle autorizzazioni predefinite e dei singoli dashboard.

AutorizzazioneNamespace permission |

Descrizione |

|---|---|

Creare i dashboardDashboardsPrivileges, Create |

Può creare un dashboard del team. |

Eliminare i dashboardDashboardsPrivileges, Delete |

Può eliminare un dashboard del team. |

Modificare i dashboardDashboardsPrivileges, Edit |

Può aggiungere widget a e modificare il layout di un dashboard del team. |

Autorizzazioni per il dashboard del singolo team

Gli amministratori del team possono modificare le autorizzazioni per i singoli dashboard del team modificando le due autorizzazioni seguenti.

AutorizzazioneNamespace permission |

Descrizione |

|---|---|

Eliminare il dashboardDashboardsPrivileges, Delete |

Può eliminare il dashboard del team specifico. |

Modificare il dashboardDashboardsPrivileges, Edit |

Può aggiungere widget a e modificare il layout del dashboard del team specifico. |

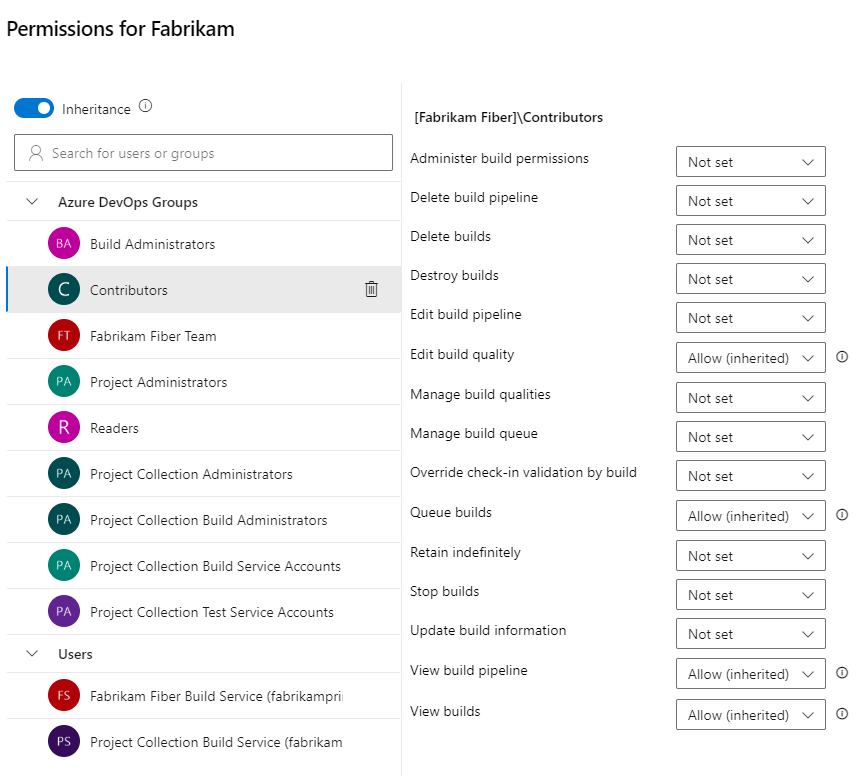

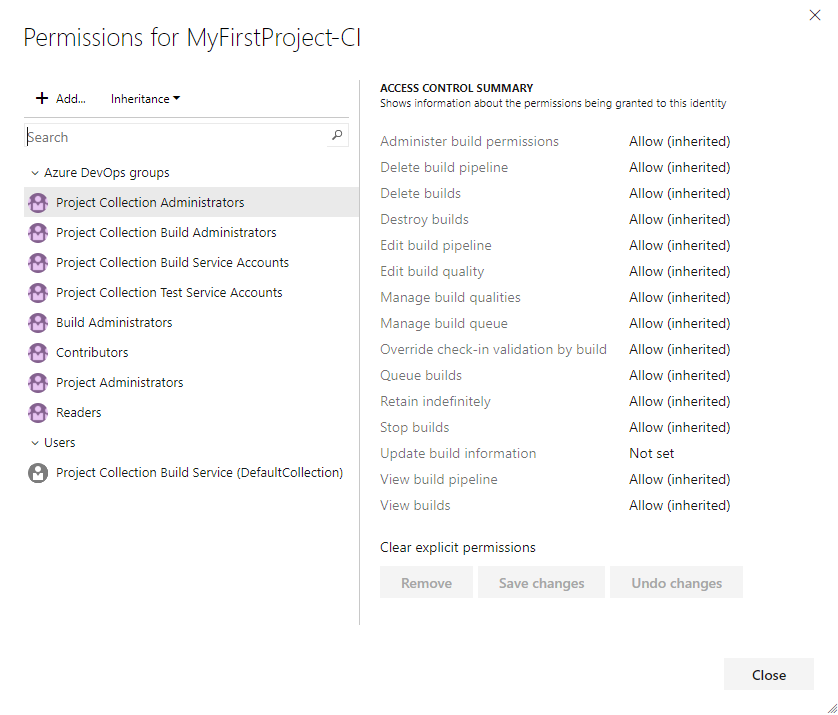

Pipeline o compilazione (a livello di oggetto)

Gestire le autorizzazioni della pipeline per ogni pipeline definita nel portale Web o usando lo strumento da riga di comando TFSSecurity. Ai Amministrazione istrator di progetto vengono concesse tutte le autorizzazioni della pipeline e alla maggior parte di queste autorizzazioni vengono assegnati Amministrazione istrator di compilazione. È possibile impostare le autorizzazioni della pipeline per tutte le pipeline definite per un progetto o per ogni definizione di pipeline.

Le autorizzazioni in Compilazione seguono un modello gerarchico. Le impostazioni predefinite per tutte le autorizzazioni possono essere impostate a livello di progetto e possono essere sottoposte a override in una singola definizione di compilazione.

Per impostare le autorizzazioni a livello di progetto per tutte le definizioni di compilazione in un progetto, scegliere Sicurezza dalla barra delle azioni nella pagina principale dell'hub Compilazioni.

Per impostare o eseguire l'override delle autorizzazioni per una definizione di compilazione specifica, scegliere Sicurezza dal menu di scelta rapida della definizione di compilazione.

È possibile definire le autorizzazioni seguenti in Build a entrambi i livelli.

Autorizzazione (interfaccia utente)

Namespace permission

Descrizione

Può amministrare le autorizzazioni di compilazione per altri utenti.

Può eliminare le definizioni di compilazione per questo progetto.

Può eliminare una compilazione completata. Le compilazioni eliminate vengono mantenute nella scheda Eliminato per qualche tempo prima che vengano eliminate definitivamente.

Può eliminare definitivamente una compilazione completata.

Modificare la definizione di compilazione modifica della pipeline

di compilazione

Build, EditBuildDefinition

Modificare la pipeline di compilazione Può salvare le modifiche apportate a una pipeline di compilazione, incluse variabili di configurazione, trigger, repository e criteri di conservazione. Disponibile con Azure DevOps Services, Azure DevOps Server 2019 1.1 e versioni successive. Sostituisce Modifica definizione di compilazione.

Modificare la definizione di compilazione Può creare e modificare le definizioni di compilazione per questo progetto.

Nota

L'ereditarietà viene disattivata per una definizione di compilazione quando si desidera controllare le autorizzazioni per definizioni di compilazione specifiche.

Quando l'ereditarietà è Attivata, la definizione di compilazione rispetta le autorizzazioni di compilazione definite a livello di progetto o di un gruppo o di un utente. Ad esempio, un gruppo di gestori di compilazioni personalizzato dispone di autorizzazioni impostate per accodare manualmente una compilazione per il progetto Fabrikam. Qualsiasi definizione di compilazione con ereditarietà Su per il progetto Fabrikam consente a un membro del gruppo Gestioni compilazioni di accodare manualmente una compilazione.

Tuttavia, disattivando l'ereditarietà per il progetto Fabrikam, è possibile impostare le autorizzazioni che consentono solo a Project Amministrazione istrator di accodare manualmente una compilazione per una definizione di compilazione specifica. In questo modo sarà quindi possibile impostare le autorizzazioni per la definizione di compilazione in modo specifico.

Può aggiungere informazioni sulla qualità della compilazione tramite Team Explorer o il portale Web.

Può aggiungere o rimuovere le qualità di compilazione. Si applica solo alle compilazioni XAML.

Può annullare, riassegnare priorità o posticipare le compilazioni in coda. Si applica solo alle compilazioni XAML.

Eseguire l'override della convalida dell'archiviazione per compilazione

Build, OverrideBuildCheckInValidation

Può eseguire il commit di un set di modifiche TFVC che influisce su una definizione di compilazione controllata senza attivare il sistema per shelve e compilare prima le modifiche.

Nota

Assegnare la convalida dell'archiviazione Override tramite l'autorizzazione di compilazione solo agli account del servizio per i servizi di compilazione e per compilare amministratori responsabili della qualità del codice. Si applica alle compilazioni di archiviazione controllate dal controllo della versione di Team Foundation. Questo non si applica alle compilazioni pull. Per altre informazioni, vedere Archiviare una cartella controllata da un processo di compilazione di archiviazione controllato.

Può inserire una compilazione nella coda tramite l'interfaccia per Team Foundation Build o al prompt dei comandi. Possono anche arrestare le compilazioni in coda.

Modificare la configurazione della compilazione della coda Build, EditPipelineQueueConfigurationPermission

È possibile specificare valori per i parametri free-text (ad esempio, di tipo object o array) e le variabili della pipeline durante l'accodamento di nuove compilazioni.

Può attivare o disattivare il flag di conservazione indefinito in una compilazione. Questa funzionalità contrassegna una compilazione in modo che il sistema non lo elimini automaticamente in base ai criteri di conservazione applicabili.

Può arrestare qualsiasi compilazione in corso, incluse le compilazioni accodate e avviate da un altro utente.

Può aggiungere nodi di informazioni di compilazione al sistema e può anche aggiungere informazioni sulla qualità di una compilazione. Assegnare solo agli account del servizio.

Può visualizzare le definizioni di compilazione create per il progetto.

Può visualizzare le compilazioni in coda e completate per questo progetto.

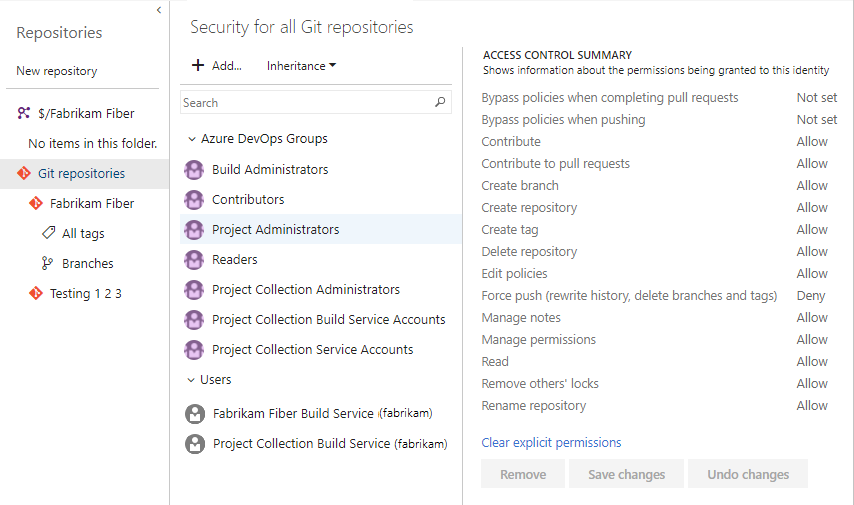

Repository Git (a livello di oggetto)

Gestire la sicurezza di ogni repository Git o ramo dal portale Web, dallo strumento da riga di comando TF o tramite lo strumento da riga di comando TFSSecurity. Ai Amministrazione istratori di progetto viene concessa la maggior parte di queste autorizzazioni , che vengono visualizzate solo per un progetto configurato con un repository Git. È possibile gestire queste autorizzazioni per tutti i repository Git o per un repository Git specifico.

Nota

Impostare le autorizzazioni in tutti i repository Git apportando modifiche alla voce dei repository Git di primo livello. I singoli repository ereditano le autorizzazioni dalla voce dei repository Git di primo livello. I rami ereditano le autorizzazioni dalle assegnazioni effettuate a livello di repository. Per impostazione predefinita, i gruppi reader a livello di progetto dispongono solo delle autorizzazioni di lettura.

Per gestire le autorizzazioni del repository Git e dei rami, vedere Impostare le autorizzazioni per i rami.

Autorizzazione (interfaccia utente)

Namespace permission

Descrizione

Ignorare i criteri durante il completamento delle richieste pull

GitRepositories, PullRequestBypassPolicy

È possibile acconsentire esplicitamente all'override dei criteri dei rami selezionando Override dei criteri dei rami e abilitando l'unione durante il completamento di una richiesta pull.

Nota

Ignorare i criteri quando si completano le richieste pull e ignorare i criteri quando si esegue il push di sostituzioni esentate dall'imposizione dei criteri. Si applica ad Azure DevOps Server 2019 e versioni successive.

Può eseguire il push in un ramo con criteri di ramo abilitati. Quando un utente con questa autorizzazione esegue un push che esegue l'override dei criteri di ramo, il push ignora automaticamente i criteri di ramo senza alcun passaggio o avviso di consenso esplicito.

Nota

Ignorare i criteri quando si completano le richieste pull e ignorare i criteri quando si esegue il push di sostituzioni esentate dall'imposizione dei criteri. Si applica ad Azure DevOps Server 2019 e versioni successive.

A livello di repository, può eseguire il push delle modifiche ai rami esistenti nel repository e può completare le richieste pull. Gli utenti che non dispongono di questa autorizzazione, ma che dispongono dell'autorizzazione Crea ramo , possono eseguire il push delle modifiche ai nuovi rami. Non sostituisce le restrizioni applicate dai criteri di ramo.

A livello di ramo, può eseguire il push delle modifiche nel ramo e bloccare il ramo. Il blocco di un ramo blocca eventuali nuovi commit da altri utenti e impedisce ad altri utenti di modificare la cronologia di commit esistente.

Può creare, commentare e votare le richieste pull.

Può creare e pubblicare rami nel repository. La mancanza di questa autorizzazione non limita gli utenti a creare rami nel repository locale; impedisce semplicemente loro di pubblicare rami locali nel server.

Nota

Quando un utente crea un nuovo ramo nel server, dispone di Contributi, Modifica criteri, Forza push, Gestisci autorizzazioni e Rimuovi autorizzazioni di blocco di altri per tale ramo per impostazione predefinita. Ciò significa che gli utenti possono aggiungere nuovi commit al repository tramite il proprio ramo.

Può creare nuovi repository. Questa autorizzazione è disponibile solo nella finestra di dialogo Sicurezza per l'oggetto repository Git di primo livello.

È possibile eseguire il push dei tag nel repository.

Può eliminare il repository. A livello di repository Git di primo livello, può eliminare qualsiasi repository.

Può modificare i criteri per il repository e i relativi rami.

Si applica a TFS 2018 Update 2. È possibile ignorare i criteri di ramo ed eseguire le due azioni seguenti:

- Eseguire l'override dei criteri dei rami e delle richieste pull complete che non soddisfano i criteri dei rami

- Eseguire il push direttamente nei rami con criteri di ramo impostati

Nota

In Azure DevOps viene sostituito con le due autorizzazioni seguenti: Ignorare i criteri durante il completamento delle richieste pull e Ignorare i criteri durante il push.

Può forzare un aggiornamento in un ramo, eliminare un ramo e modificare la cronologia dei commit di un ramo. Può eliminare tag e note.

È possibile eseguire il push e la modifica delle note Git.

Può impostare le autorizzazioni per il repository.

Può clonare, recuperare, eseguire il pull ed esplorare il contenuto del repository.

Può rimuovere i blocchi dei rami impostati da altri utenti. Il blocco di un ramo impedisce l'aggiunta di nuovi commit al ramo da altri utenti e impedisce ad altri utenti di modificare la cronologia di commit esistente.

Può modificare il nome del repository. Se impostato nella voce dei repository Git di primo livello, può modificare il nome di qualsiasi repository.

TFVC (a livello di oggetto)

Gestire la sicurezza di ogni ramo TFVC dal portale Web o tramite lo strumento da riga di comando TFSSecurity. Ai Amministrazione istratori di progetto viene concessa la maggior parte di queste autorizzazioni, che vengono visualizzate solo per un progetto configurato per l'uso di controllo della versione di Team Foundation come sistema di controllo del codice sorgente. Nelle autorizzazioni di controllo della versione, la negazione esplicita ha la precedenza sulle autorizzazioni del gruppo di amministratori.

Queste autorizzazioni vengono visualizzate solo per un programma di installazione del progetto da usare controllo della versione di Team Foundation come sistema di controllo del codice sorgente.

Nelle autorizzazioni di controllo della versione, deny esplicito ha la precedenza sulle autorizzazioni del gruppo di amministratori.

Autorizzazione (interfaccia utente)

Namespace permission

Descrizione

etichette Amministrazione ister

VersionControlItems, LabelOther

Può modificare o eliminare etichette create da un altro utente.

Archivia

VersionControlItems, Checkin

Può archiviare gli elementi e rivedere eventuali commenti del set di modifiche di cui è stato eseguito il commit. Il commit delle modifiche in sospeso viene eseguito al momento dell'archiviazione.

Nota

Prendere in considerazione l'aggiunta di queste autorizzazioni a qualsiasi utente o gruppo aggiunto manualmente che contribuisce allo sviluppo del progetto; tutti gli utenti che devono essere in grado di archiviare e archiviare le modifiche, apportare una modifica in sospeso agli elementi di una cartella o rivedere eventuali commenti del set di modifiche di cui è stato eseguito il commit.

Controllare le modifiche di altri utenti

VersionControlItems, CheckinOther

Può archiviare le modifiche apportate da altri utenti. Il commit delle modifiche in sospeso viene eseguito al momento dell'archiviazione.

È stata apportata una modifica in un'area di lavoro server

VersionControlItems, PendChange

Può eseguire il check-out e apportare una modifica in sospeso agli elementi in una cartella. Esempi di modifiche in sospeso includono l'aggiunta, la modifica, la ridenominazione, l'eliminazione, l'annullamento dell'eliminazione, la diramazione e l'unione di un file. Le modifiche in sospeso devono essere archiviate, quindi gli utenti devono anche disporre dell'autorizzazione Di archiviazione per condividere le modifiche con il team.

Nota

Prendere in considerazione l'aggiunta di queste autorizzazioni a qualsiasi utente o gruppo aggiunto manualmente che contribuisce allo sviluppo del progetto; tutti gli utenti che devono essere in grado di archiviare e archiviare le modifiche, apportare una modifica in sospeso agli elementi di una cartella o rivedere eventuali commenti del set di modifiche di cui è stato eseguito il commit.

Etichetta

VersionControlItems, Label

Può etichettare gli elementi.

Può bloccare e sbloccare cartelle o file. Una cartella o un file rilevato può essere bloccato o sbloccato per negare o ripristinare i privilegi di un utente. I privilegi includono il controllo di un elemento per la modifica in un'area di lavoro diversa o l'archiviazione delle modifiche in sospeso a un elemento da un'area di lavoro diversa. Per altre informazioni, vedere Comando di blocco.

Gestire il ramo

VersionControlItems, ManageBranch

Può convertire qualsiasi cartella in tale percorso in un ramo e anche eseguire le azioni seguenti in un ramo: modificarne le proprietà, eseguirne la replica e convertirla in una cartella. Gli utenti che dispongono di questa autorizzazione possono diramare questo ramo solo se hanno anche l'autorizzazione Merge per il percorso di destinazione. Gli utenti non possono creare rami da un ramo per cui non dispongono dell'autorizzazione Gestisci ramo.

Gestisci autorizzazioni

VersionControlItems, AdminProjectRights

Può gestire le autorizzazioni di altri utenti per cartelle e file nel controllo della versione.

Nota

È consigliabile aggiungere questa autorizzazione a tutti gli utenti o i gruppi aggiunti manualmente che contribuiscono allo sviluppo del progetto e che devono essere in grado di creare rami privati, a meno che il progetto non sia sottoposto a procedure di sviluppo più restrittive.

Può unire le modifiche in questo percorso.

Nota

È consigliabile aggiungere questa autorizzazione a tutti gli utenti o i gruppi aggiunti manualmente che contribuiscono allo sviluppo del progetto e che devono essere in grado di unire i file di origine, a meno che il progetto non sia sottoposto a procedure di sviluppo più restrittive.

Lettura

VersionControlItems, Read

Può leggere il contenuto di un file o di una cartella. Se un utente dispone delle autorizzazioni di lettura per una cartella, l'utente può visualizzare il contenuto della cartella e le proprietà dei file in esso contenuti, anche se l'utente non dispone dell'autorizzazione per aprire i file.

Rivedere le modifiche di altri utenti

VersionControlItems, ReviseOther

Può modificare i commenti sui file di archiviazione, anche se un altro utente ha archiviato il file.

Nota

È consigliabile aggiungere questa autorizzazione a tutti gli utenti o i gruppi aggiunti manualmente responsabili della supervisione o del monitoraggio del progetto e che potrebbero o devono modificare i commenti sui file selezionati, anche se un altro utente ha archiviato il file.

Annullare le modifiche di altri utenti

VersionControlItems, UndoOther

Può annullare una modifica in sospeso apportata da un altro utente.

Nota

È consigliabile aggiungere questa autorizzazione a tutti gli utenti o i gruppi aggiunti manualmente responsabili della supervisione o del monitoraggio del progetto e che potrebbero o devono modificare i commenti sui file selezionati, anche se un altro utente ha archiviato il file.

Sbloccare le modifiche di altri utenti

VersionControlItems, UnlockOther

Può sbloccare i file bloccati da altri utenti.

Nota

È consigliabile aggiungere questa autorizzazione a tutti gli utenti o i gruppi aggiunti manualmente responsabili della supervisione o del monitoraggio del progetto e che potrebbero o devono modificare i commenti sui file selezionati, anche se un altro utente ha archiviato il file.

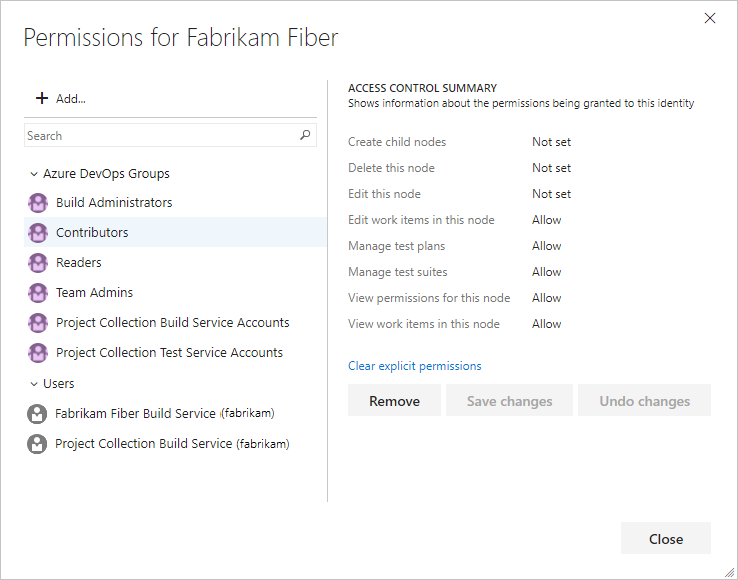

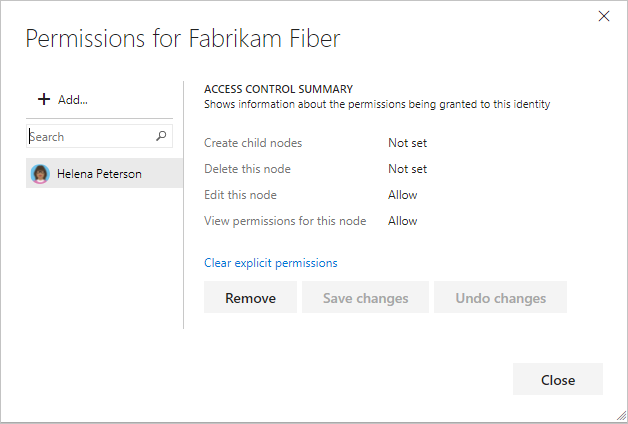

Percorso area (a livello di oggetto)

Le autorizzazioni del percorso di area concedono o limitano l'accesso ai rami della gerarchia di aree e agli elementi di lavoro in tali aree. Gestire la sicurezza di ogni percorso di area dal portale Web o tramite lo strumento da riga di comando TFSSecurity. Le autorizzazioni di area concedono o limitano l'accesso per creare e gestire percorsi di area, nonché creare e modificare gli elementi di lavoro definiti nei percorsi di area.

Ai membri del gruppo Project Amministrazione istrators vengono concesse automaticamente le autorizzazioni per gestire i percorsi di area per un progetto. Valutare la possibilità di concedere agli amministratori del team o ai responsabili del team le autorizzazioni per creare, modificare o eliminare nodi di area.

Nota

Più team possono contribuire a un progetto. In questo caso, è possibile configurare i team associati a un'area. Le autorizzazioni per gli elementi di lavoro del team vengono assegnate assegnando autorizzazioni all'area. Esistono altre impostazioni del team che configurano gli strumenti di pianificazione agile del team.

Autorizzazione (interfaccia utente)

Namespace permission

Descrizione

Può creare nodi di area. Gli utenti che dispongono di questa autorizzazione e l'autorizzazione Modifica questo nodo possono spostare o riordinare tutti i nodi dell'area figlio. Prendere in considerazione l'aggiunta di questa autorizzazione a tutti gli utenti o i gruppi aggiunti manualmente che potrebbero dover eliminare, aggiungere o rinominare nodi di area.

Gli utenti che dispongono di questa autorizzazione e l'autorizzazione Modifica questo nodo per un altro nodo possono eliminare i nodi di area e riclassificare gli elementi di lavoro esistenti dal nodo eliminato. Se il nodo eliminato include nodi figlio, tali nodi vengono eliminati anche.

Nota

Prendere in considerazione l'aggiunta di questa autorizzazione a tutti gli utenti o i gruppi aggiunti manualmente che potrebbero dover eliminare, aggiungere o rinominare nodi di area.

Può impostare le autorizzazioni per questo nodo e rinominare i nodi dell'area.

Nota

Prendere in considerazione l'aggiunta di questa autorizzazione a tutti gli utenti o i gruppi aggiunti manualmente che potrebbero dover eliminare, aggiungere o rinominare nodi di area.

Può modificare gli elementi di lavoro in questo nodo di area.

Nota

Prendere in considerazione l'aggiunta di questa autorizzazione a tutti gli utenti o i gruppi aggiunti manualmente che potrebbero dover modificare gli elementi di lavoro nel nodo area.

Può modificare le proprietà del piano di test, ad esempio le impostazioni di compilazione e test.

Nota

Prendere in considerazione l'aggiunta di questa autorizzazione a tutti gli utenti o i gruppi aggiunti manualmente che potrebbero dover gestire piani di test o gruppi di test in questo nodo di area.

Può creare ed eliminare gruppi di test, aggiungere e rimuovere test case dai gruppi di test, modificare le configurazioni dei test associate ai gruppi di test e modificare la gerarchia del gruppo di prodotti (spostare un gruppo di test).

Nota

Prendere in considerazione l'aggiunta di questa autorizzazione a tutti gli utenti o i gruppi aggiunti manualmente che potrebbero dover gestire piani di test o gruppi di test in questo nodo di area.

Può visualizzare le impostazioni di sicurezza per un nodo del percorso dell'area.

Può visualizzare, ma non modificare, gli elementi di lavoro in questo nodo di area.

Nota

Se si imposta Visualizza elementi di lavoro in questo nodo su Nega, l'utente non sarà in grado di visualizzare gli elementi di lavoro in questo nodo di area. Un elemento Deny sostituirà qualsiasi autorizzazione implicita, anche per gli utenti membri di un gruppo amministrativo.

Percorso iterazione (a livello di oggetto)

Le autorizzazioni del percorso di iterazione concedono o limitano l'accesso per creare e gestire i percorsi di iterazione, detti anche sprint.

Gestire la sicurezza di ogni percorso di iterazione dal portale Web o usando lo strumento da riga di comando TFSSecurity.

Ai membri del gruppo Project Amministrazione istrators vengono concesse automaticamente queste autorizzazioni per ogni iterazione definita per un progetto. Valutare la possibilità di concedere agli amministratori del team, ai master scrum o ai responsabili del team le autorizzazioni per creare, modificare o eliminare nodi di iterazione.

Autorizzazione (interfaccia utente)

Namespace permission

Descrizione

Può creare nodi di iterazione. Gli utenti che dispongono di questa autorizzazione e l'autorizzazione Modifica questo nodo possono spostare o riordinare tutti i nodi di iterazione figlio.

Nota

Prendere in considerazione l'aggiunta di questa autorizzazione a tutti gli utenti o i gruppi aggiunti manualmente che potrebbero dover eliminare, aggiungere o rinominare nodi di iterazione.

Gli utenti che dispongono di questa autorizzazione e l'autorizzazione Modifica questo nodo per un altro nodo possono eliminare i nodi di iterazione e riclassificare gli elementi di lavoro esistenti dal nodo eliminato. Se il nodo eliminato include nodi figlio, tali nodi vengono eliminati anche.

Nota

Prendere in considerazione l'aggiunta di questa autorizzazione a tutti gli utenti o i gruppi aggiunti manualmente che potrebbero dover eliminare, aggiungere o rinominare nodi di iterazione.

È possibile impostare le autorizzazioni per questo nodo e rinominare i nodi di iterazione.

Nota

Prendere in considerazione l'aggiunta di questa autorizzazione a tutti gli utenti o i gruppi aggiunti manualmente che potrebbero dover eliminare, aggiungere o rinominare nodi di iterazione.

Può visualizzare le impostazioni di sicurezza per questo nodo.

Nota

I membri della raccolta di progetti Utenti validi, Utenti validi progetto o qualsiasi utente o gruppo che dispone di informazioni a livello di raccolta o Visualizza informazioni a livello di progetto possono visualizzare le autorizzazioni di qualsiasi nodo di iterazione.

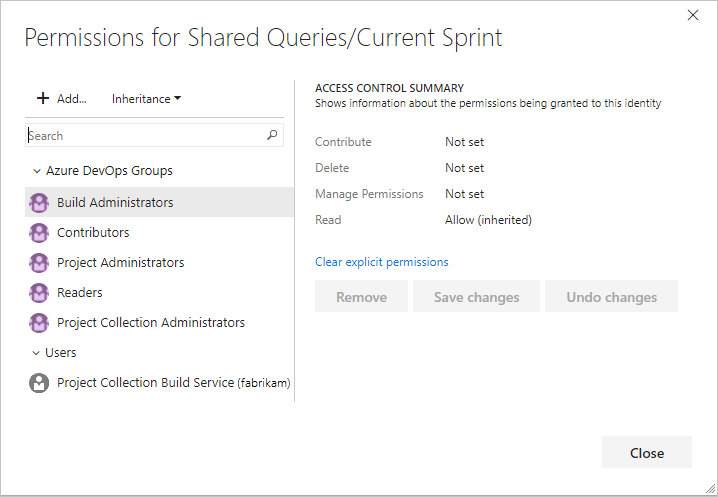

Query degli elementi di lavoro e cartella di query (a livello di oggetto)

Gestire le autorizzazioni per query e cartelle di query tramite il portale Web. Ai Amministrazione istratori di progetto vengono concesse tutte queste autorizzazioni. Ai collaboratori vengono concesse solo autorizzazioni di lettura. Valutare la possibilità di concedere le autorizzazioni di collaborazione a utenti o gruppi che richiedono la possibilità di creare e condividere query sugli elementi di lavoro per il progetto.

Valutare la possibilità di concedere le autorizzazioni di collaborazione a utenti o gruppi che richiedono la possibilità di creare e condividere query sugli elementi di lavoro per il progetto. Per altre informazioni, vedere Impostare le autorizzazioni per le query.

Nota

Per creare grafici di query è necessario l'accesso di base.

Autorizzazione (interfaccia utente)

Namespace permission

Descrizione

Può visualizzare e modificare la cartella di query o salvare le query all'interno della cartella.

Può eliminare una query o una cartella di query e il relativo contenuto.

Può gestire le autorizzazioni per la query o la cartella di query.

Può visualizzare e usare la query o le query in una cartella, ma non può modificare il contenuto della query o della cartella di query.

Piani di recapito (a livello di oggetto)

Gestire le autorizzazioni di piano tramite il portale Web. Gestire le autorizzazioni per ogni piano tramite la relativa finestra di dialogo Sicurezza. Ai Amministrazione istratori di progetto vengono concesse tutte le autorizzazioni per creare, modificare e gestire i piani. Agli utenti validi vengono concesse autorizzazioni di visualizzazione (sola lettura).

Autorizzazione (interfaccia utente)

Namespace permission

Descrizione

Può eliminare il piano selezionato.

Può modificare la configurazione e le impostazioni definite per il piano selezionato.

Può gestire le autorizzazioni per il piano selezionato.

Può visualizzare gli elenchi di piani, aprire e interagire con un piano, ma non può modificare la configurazione o le impostazioni del piano.

Processo (a livello di oggetto)

È possibile gestire le autorizzazioni per ogni processo ereditato creato tramite il portale Web. Gestire le autorizzazioni per ogni processo tramite la finestra di dialogo Sicurezza. Ai Amministrazione istrator della raccolta di progetti vengono concesse tutte le autorizzazioni per creare, modificare e gestire i processi. Agli utenti validi vengono concesse autorizzazioni di visualizzazione (sola lettura).

Autorizzazione (interfaccia utente)

Namespace permission

Descrizione

Può impostare o modificare le autorizzazioni per un processo ereditato.

Può eliminare il processo ereditato.

Può creare un processo ereditato da un processo di sistema o copiare o modificare un processo ereditato.

Tag dell'elemento di lavoro

È possibile gestire le autorizzazioni di assegnazione di tag usando az devops security permission o gli strumenti da riga di comando TFSSecurity . I collaboratori possono aggiungere tag agli elementi di lavoro e usarli per filtrare rapidamente un backlog, una lavagna o una visualizzazione dei risultati delle query.

È possibile gestire le autorizzazioni di assegnazione di tag usando lo strumento da riga di comando TFSSecurity. I collaboratori possono aggiungere tag agli elementi di lavoro e usarli per filtrare rapidamente un backlog, una lavagna o una visualizzazione dei risultati delle query.

Autorizzazione (interfaccia utente)

Namespace permission

Descrizione

Può creare nuovi tag e applicarli agli elementi di lavoro. Gli utenti senza questa autorizzazione possono selezionare solo dal set esistente di tag per il progetto.

Nota