Note

クラウドでの SWIFT 製品の可用性に関する最新情報については、SWIFT Web サイトをご覧ください。

この記事では、Azure に SWIFT Alliance Remote Gateway をデプロイする方法の概要を説明します。 Alliance Remote Gateway は、オンプレミスで接続製品をホストすることなく、Alliance Access または Alliance Entry を SWIFT に直接接続するために使用できる、セキュリティで保護されたクラウドベースのサービスです。 Alliance Access および Alliance Entry の完全な制御が可能になります。

このソリューションは、1 つの Azure サブスクリプションを使用してデプロイできます。 ただし、ソリューション全体の管理とガバナンスを強化するために、次の 2 つの Azure サブスクリプションを使用することをお勧めします。

- 1 つのサブスクリプションには、SWIFT Alliance Access コンポーネントが含まれています。

- もう 1 つのサブスクリプションには、Alliance Connect Virtual を介して SWIFT のネットワークに接続するために必要なリソースが含まれています。

Architecture

*このアーキテクチャの図を含む Visio ファイルをダウンロードします。

ワークフロー

次のワークフローは、上の図に対応しています。

ビジネス ユーザー: ビジネス ユーザーは、通常は企業または金融機関の環境内で、お客様のオンプレミスに配置されます。 バックオフィス アプリケーションを介してシステムにアクセスします。

顧客のオンプレミス接続: ビジネス ユーザーは、Azure ExpressRoute 接続または Azure VPN ゲートウェイを介して Azure でホストされるアプリケーションに接続します。これにより、セキュリティで保護された信頼性の高い接続が保証されます。

顧客のバックオフィス サブスクリプション: このサブスクリプションには、Azure サービスの一部であるバックオフィス アプリケーション仮想マシン (VM) が含まれています。 仮想ネットワーク ピアリングを介してメインの Azure インフラストラクチャに接続します。これは、Azure 仮想ネットワーク間の直接ネットワーク リンクを示します。

Alliance Remote Gateway サブスクリプション: このアーキテクチャの中心的な部分は、Alliance Remote Gateway サブスクリプションです。 このサブスクリプションには、次のコンポーネントが含まれています。

- ハブ仮想ネットワーク: セキュリティで保護されフィルター処理されたインターネット アクセスのために、ExpressRoute または VPN ゲートウェイと Azure Firewall への接続を介した接続の中心点として機能します。

- SWIFT Alliance Access スポーク仮想ネットワーク: Web プラットフォーム、アクセス サービス、および高可用性仮想マシン用のサブネットを備えた SWIFT Alliance Access のインフラストラクチャが含まれています。

- セキュリティおよび管理サービス: Microsoft Defender for Cloud、Microsoft Entra マネージド ID、Azure Monitor、Azure Storage などのサービスを使用して、環境を管理、セキュリティで保護、監視します。

高可用性サブネットと VM を使用すると、個々のコンポーネントで障害が発生した場合でも、システムは確実に動作し続けることができるようになります。

Alliance Remote Gateway サブスクリプションには、お客様が管理するリソースが含まれます。 サービスを実装すると、Alliance Access または Alliance Entry オンプレミス システムが、SWIFT オペレーティング センターにデプロイされている Alliance Remote Gateway サーバーに接続されます。

メッセージの入力と表示、ルーティング、演算子の定義、スケジュール設定、手動印刷または自動印刷など、Alliance Access または Alliance Entry の構成と機能を完全に制御できます。

このアーキテクチャで説明されているように、Azure Resource Manager テンプレート (ARM テンプレート) を使用してコア インフラストラクチャを作成することで、Alliance Remote Gateway のリソースをデプロイできます。 Azure での Alliance Access のデプロイは、SWIFT の Customer Security Programme (CSP) および Customer Security Control Framework (CSCF) に従う必要があります。 このサブスクリプションで、SWIFT CSP-CSCF Azure ポリシーを使用することをお勧めします。

Alliance Connect Virtual サブスクリプション: Alliance Connect Virtual サブスクリプションには、マルチベンダーのセキュリティで保護された IP ネットワークを介して Alliance Remote Gateway サーバーへの接続を有効にするために必要なコンポーネントが含まれています。

上のアーキテクチャ図に示されているそれぞれの Juniper vSRX 仮想ファイアウォール コンポーネントをデプロイする場合は、2 つの異なる Azure 可用性ゾーンに冗長リソースをデプロイすることで高可用性を有効にします。 さらに、高可用性-VM 1 と高可用性-VM 2 がルート テーブルを監視および維持することで、より高い回復性を提供するとともにソリューション全体の可用性が向上します。

このサブスクリプションは、Alliance Remote Gateway サブスクリプションとピアリングされます。 これには、信頼ゾーン、相互接続ゾーン、信頼されていないゾーンのサブネットが含まれています。 また、各ゾーンのネットワーク インターフェイス カードと、制御されたネットワーク トラフィック フロー用のユーザー定義ルートも含まれます。

Alliance Remote Gateway サーバーとこれらの顧客固有のネットワーク コンポーネント間の接続は、専用の ExpressRoute 接続またはインターネット経由で維持できます。 SWIFT では、Bronze、Silver、Gold の 3 つの接続オプションが用意されています。 メッセージ トラフィックの量と必要な回復性レベルに合わせて、最も適したオプションを選択できます。 これらのオプションの詳細については、「Alliance Connect: Bronze、Silver、Gold パッケージ」をご覧ください。

外部接続: アーキテクチャには、金融メッセージとトランザクションを安全に転送するための ExpressRoute 接続またはインターネット経由の SWIFTNet Link への接続が含まれます。

ルーティングとポリシー: SWIFT CSP-CSCF ポリシーや SWIFTNet Link ポリシーなどのルート テーブルとポリシーは、トラフィック ルーティングを管理し、デプロイ内でセキュリティ コンプライアンスを適用します。

コンポーネント

Azure サブスクリプション: Alliance Remote Gateway のデプロイには、Azure サブスクリプションが必要です。 新しい Azure サブスクリプションを使用して、Alliance Remote Gateway とそのコンポーネントを管理およびスケーリングすることをお勧めします。

Azure リソース グループ: Alliance Remote Gateway セキュア ゾーン サブスクリプションには、次の Alliance Remote Gateway コンポーネントをホストする 1 つの Azure リソース グループがあります。

- Azure 仮想マシン上で実行される、Alliance Web Platform SE。

- Azure 仮想マシン上で実行される Alliance Access。 Alliance Access ソフトウェアには、組み込みの Oracle データベースが含まれています。

Azure Virtual Network: Virtual Network は、SWIFT デプロイの周囲にプライベート ネットワークの境界を提供します。 バックオフィス、ハードウェア セキュリティ モジュール、ユーザー サイトなどのオンプレミス サイトと競合しないネットワーク アドレス空間を選びます。

Virtual Network サブネット: Alliance Access コンポーネントを別個のサブネットにデプロイし、Azure ネットワーク セキュリティ グループを介してそれらのコンポーネント間のトラフィックを制御できるようにする必要があります。

Azure ルート テーブル: Azure ルート テーブルを使用して、Alliance Access VM とオンプレミス サイトの間のネットワーク接続を制御できます。

Azure Firewall: Alliance Access VM からインターネットへの送信接続は、Azure Firewall を通過する必要があります。 そのような接続の典型的な例には、時刻同期やウィルス対策定義の更新があります。

Azure Virtual Machines: Virtual Machines は、Alliance Access を実行するためのコンピューティング サービスを提供します。 次のガイドラインを使用して適切なサブスクリプションを選択します。

- Alliance Web Platform SE フロントエンドには、コンピューティング最適化サブスクリプションを使用します。

- Alliance Access を組み込みの Oracle データベースと使用するには、メモリ最適化サブスクリプションを使用します。

Azure マネージド ディスク: Azure Premium SSD マネージド ディスクを使用すると、Alliance Access コンポーネントで、スループットが高く待機時間が短いディスク パフォーマンスを実現できます。 これらのコンポーネントは、VM に接続されているディスクをバックアップおよび復元することもできます。

Azure 近接配置グループ: Azure 近接配置グループの使用を検討します。これにより、すべての Alliance Access VM 同士を物理的に近い場所に配置できます。 近接配置グループにより、Alliance Access コンポーネント間のネットワーク待機時間を削減できます。

シナリオの詳細

この方法を使用すると、オンプレミス環境から Azure 環境に SWIFT 接続を移行したり、Azure を使用して新しい SWIFT 接続を確立したりできます。

考えられるユース ケース

このソリューションは、金融業界に最適です。 これは既存の SWIFT のお客様向けであり、Alliance Access をオンプレミス環境から Azure 環境に移行するときに使用できます。

考慮事項

以降の考慮事項には、ワークロードの品質向上に使用できる一連の基本原則である Azure "Well-Architected Framework" の要素が組み込まれています。 詳細については、「Microsoft Azure Well-Architected Framework」を参照してください。

このソリューションには以下の考慮事項が適用されます。 詳細については、Microsoft のアカウント チームにお問い合わせください。SWIFT 向けの Azure 実装のお手伝いをいたします。

[信頼性]

信頼性により、顧客に確約したことをアプリケーションで確実に満たせるようにします。 詳細については、「信頼性の重要な要素の概要」を参照してください。

SWIFT コンポーネントをオンプレミスにデプロイする場合、可用性と回復性について検討を行う必要があります。 オンプレミスの回復性を実現するため、コンポーネントを少なくとも 2 つのデータ センターにデプロイすることをお勧めします。 Azure についても同じことを検討する必要がありますが、一部の概念は異なります。

Alliance Access と Alliance Entry は、Azure クラウド インフラストラクチャにデプロイできます。 Azure インフラストラクチャは、パフォーマンスと待機時間に関する対応するアプリケーションの要件に準拠する必要があります。

データベースの回復プロセスの詳細については、SWIFT Web サイトの「Alliance Access 管理ガイド」セクション 14 をご覧ください。

Azure の回復性の概念

Azure では VM の可用性に関するサービス レベル アグリーメント (SLA) が用意されています。 これらの SLA は、デプロイするのが単一の VM か、可用性セット内の複数の VM か、複数の可用性ゾーンに分散された複数の VM かによって異なります。 リージョン障害のリスクを軽減するには、SWIFT の Alliance Access を複数の Azure リージョンにデプロイします。 詳細については、「Azure Virtual Machines の可用性オプション」を参照してください。

単一リージョンのマルチアクティブな回復性

Alliance Access では、組み込みの Oracle データベースを使用します。 マルチアクティブな Alliance Access デプロイに合わせて、パスの回復性を持つアーキテクチャを使用できます。 パス回復性を持つアーキテクチャでは、必要なすべての SWIFT コンポーネントが 1 つのパスに配置されます。 各パスは、回復性とスケーリングのために必要な回数複製することができます。 障害が発生した場合は、単一のコンポーネントではなくパス全体をフェールオーバーできます。 次の図は、可用性ゾーンを使用する場合のこの回復性のアプローチを示しています。 このアーキテクチャは設定が簡単ですが、パス内のコンポーネントで障害が発生した場合、別のパスに切り替える必要があります。

通常、このアーキテクチャに他のコンポーネントを追加すると、全体的なコストが増加します。 これらのコンポーネントをプロジェクトの計画と予算に組み込むことが重要です。

単一の VM で Alliance Web Platform SE と Alliance Access を組み合わせることで、障害が発生する可能性があるインフラストラクチャ コンポーネントの数を減らすことができます。 SWIFT コンポーネントの使用パターンによってはその構成を検討します。 Alliance Access コンポーネントと Alliance Connect Virtual インスタンスの場合、前のアーキテクチャの図に示すように、関連するシステムを同じ Azure ゾーンにデプロイします。 たとえば、Alliance Access Web Platform SE VM、Alliance Access VM、高可用性 VM を 2 つの可用性ゾーンにデプロイします。

SWIFT コンポーネントはさまざまなノードに接続するため、Azure Load Balancer を使用してフェールオーバーを自動化したり、負荷分散を提供したりすることはできません。 代わりに、SWIFT のソフトウェア機能を活用して障害を検出し、セカンダリ ノードに切り替える必要があります。 どのくらいのアップタイムを実現できるかは、コンポーネントがどのくらい迅速に障害を検出し、フェールオーバーできるかにかかっています。 可用性ゾーンまたは可用性セットを使用している場合、各コンポーネントに対する VM のアップタイム SLA は明確に定義されています。

マルチリージョンのマルチアクティブな回復性

単一の Azure リージョンを超えて回復性を高めるには、Azure のペアになっているリージョンを使用して SWIFT Alliance Access を複数の Azure リージョンにデプロイすることをお勧めします。 各 Azure リージョンは、同じ地理的な場所にある別のリージョンとペアリングされます。 リージョンのペアの間で、Azure はプラットフォームの更新または計画メンテナンスをシリアル化し、ペアになった 1 つのリージョンのみが一度に更新されるようにします。 停止によって複数のリージョンに影響がある場合、各ペアの少なくとも 1 つのリージョンが優先的に復旧されます。

セキュリティ

セキュリティは、重要なデータやシステムの意図的な攻撃や悪用に対する保証を提供します。 詳細については、「セキュリティの重要な要素の概要」を参照してください。

Azure Network Watcher を使用して、Azure ネットワーク セキュリティ グループのフロー ログとパケット キャプチャを収集できます。 セキュリティ グループのフロー ログは、Network Watcher から Azure Storage アカウントに送信できます。 Microsoft Sentinel は、一般的なタスクの組み込みのオーケストレーションとオートメーションを提供します。 この機能により、フロー ログの収集、脅威の検出と調査、インシデントへの対応が可能になります。

Microsoft Defender for Cloud は、ハイブリッド データ、クラウドネイティブ サービス、サーバーを保護するのに役立ちます。 これは、セキュリティ情報のソリューションやイベント管理のソリューション、Microsoft 脅威インテリジェンスなどの既存のセキュリティ ワークフローと統合して、脅威の緩和を効率化します。

Azure Bastion は、リモート デスクトップ プロトコル (RDP) または Secure Shell プロトコル (SSH) を使用して、Azure portal から VM への接続の透明性を提供します。 Azure Bastion では管理者が Azure portal にサインインする必要があるため、Microsoft Entra 多要素認証 (MFA) を適用できます。 Microsoft Entra 条件付きアクセスを使用して他の制限を適用することができます。 たとえば、管理者がサインインに使用できるパブリック IP アドレスを指定できます。 また、Azure Bastion では Just-In-Time アクセスを利用できるようになります。このアクセスでは、リモート アクセスが必要な場合に、必要なポートをオンデマンドで開きます。

認証と認可

Azure で SWIFT インフラストラクチャを管理する管理者は、サブスクリプションに関連付けられている Azure テナントの Microsoft Entra ID サービス内の ID が必要になります。 Microsoft Entra ID は、オンプレミスのエンタープライズ ID システムとクラウドを統合するエンタープライズ ハイブリッド ID 構成の一部とすることができます。 ただし、SWIFT の CSP-CSCF ポリシーは、SWIFT デプロイ用の ID システムを、エンタープライズ向け ID システムから分離することを推奨しています。 現在のテナントが既にオンプレミス ディレクトリと統合されている場合、この推奨事項に準拠するために、別の Microsoft Entra ID インスタンスを使用して別のテナントを作成できます。

Microsoft Entra ID に登録されているユーザーは、Azure portal にサインインするか、Azure PowerShell や Azure CLI などの他の管理ツールを使用して認証できます。 条件付きアクセスを使用して、MFA やその他のセーフガード (IP 範囲の制限など) を構成できます。 ユーザーは、ロールベースのアクセス制御 (RBAC) を使用して Azure サブスクリプションのアクセス許可を取得できます。ロールベースのアクセス制御は、サブスクリプションにおいてユーザーが実行できる操作を管理します。

サブスクリプションに関連付けられている Microsoft Entra ID インスタンスでは、Azure サービスの管理のみを行うことができます。 たとえば、サブスクリプションで Azure に VM を設定できます。 Microsoft Entra ID では、明示的に Microsoft Entra 認証を有効にした場合にのみ、それらの VM にサインインするための資格情報を提供します。 アプリケーション認証に Microsoft Entra ID を使用する方法については、「Microsoft Entra ID へのアプリケーションの移行を計画する」を参照してください。

SWIFT CSP-CSCF ポリシーを適用する

Azure Policy を使用すると、コンプライアンスやセキュリティ要件を満たすために Azure サブスクリプションで適用する必要があるポリシーを設定できます。 たとえば、Azure Policy を使用して、管理者が特定のリソースをデプロイすることを禁止したり、インターネットへのトラフィックをブロックするネットワーク構成ルールを適用したりできます。 組み込みのポリシーを使用することも、独自のポリシーを作成することもできます。

SWIFT には、SWIFT CSP-CSCF 要件のサブセットを適用し、サブスクリプションで Azure ポリシーを使用するのに役立つ、ポリシー フレームワークがあります。 シンプルにするために、SWIFT セキュア ゾーン コンポーネントのデプロイ先となる別のサブスクリプションを作成し、関連する可能性のある他のコンポーネント用にサブスクリプションをもう 1 つ作成できます。 個別のサブスクリプションを使用することで、SWIFT セキュア ゾーンを含むサブスクリプションにのみ SWIFT CSP-CSCF ポリシーと Azure ポリシーを適用できます。

SWIFT コンポーネントは、どのバックオフィス アプリケーションとも異なるサブスクリプションにデプロイすることをお勧めします。 個別のサブスクリプションを作成することで、SWIFT CSP-CSCF ポリシーが SWIFT コンポーネントだけに適用され、お客様独自のコンポーネントには適用されないようにすることができます。 SWIFT CSP コントロールの最新の実装を使用することをご検討ください。ただし、まず連携している Microsoft チームにお問い合わせください。

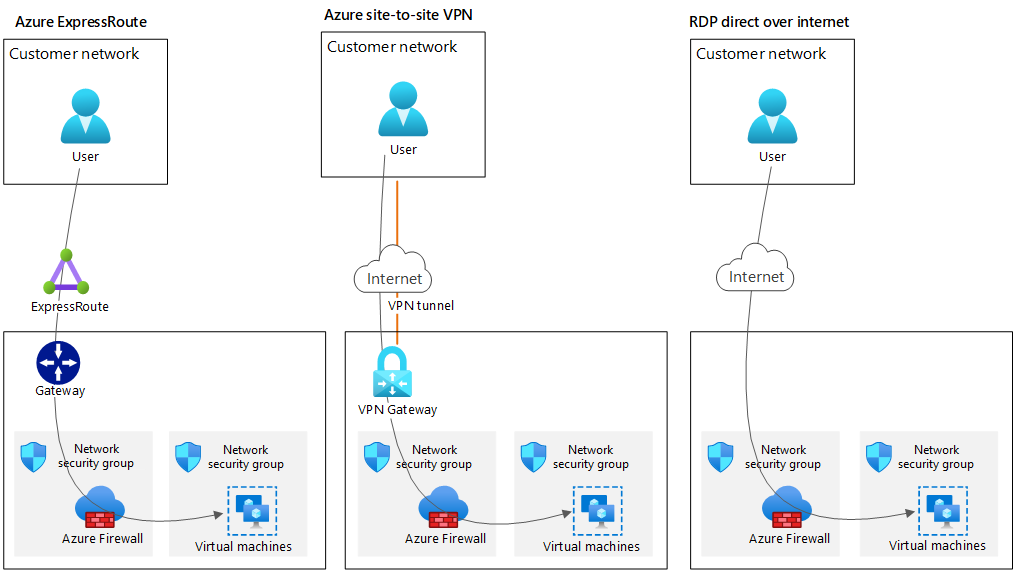

接続方法

オンプレミス サイトまたはコロケーション サイトから SWIFT Alliance Remote Gateway セキュア ゾーン サブスクリプションへの、セキュリティで保護された接続を確立します。

- ExpressRoute を使用して、プライベート接続を介してご自分のオンプレミス サイト を Azure に接続します。

- サイト間 VPN を使用して、インターネット経由でご自分のオンプレミス サイト を Azure に接続します。

- RDP または Azure Bastion を使用して、インターネット経由でオンプレミス サイトを Azure に接続します。 Azure 環境はピアリングできます。

SWIFT のお客様のビジネス システムとアプリケーション システムは、Alliance Access または Alliance Entry のゲートウェイ VM に接続できます。 ただし、ビジネス ユーザーは Alliance Web Platform SE にのみ接続できます。 このプラットフォームは、推奨されている Azure Firewall と Azureネットワーク セキュリティ グループを構成します。これにより、適切なトラフィックのみが Alliance Web Platform SE に渡されます。

オペレーショナル エクセレンス

オペレーショナル エクセレンスは、アプリケーションをデプロイし、それを運用環境で実行し続ける運用プロセスをカバーします。 詳細については、「オペレーショナル エクセレンスの重要な要素の概要」を参照してください。

お客様には、Alliance Access ソフトウェアと基盤となる Azure リソースを Alliance Access サブスクリプション内で運用する責任があります。

Monitor は、一連の包括的な監視機能を提供しています。 これらは Azure インフラストラクチャを監視できますが、SWIFT ソフトウェアは監視できません。 監視エージェントを使用して、イベント ログ、パフォーマンス カウンター、その他のログを収集し、そしてそれらのログやメトリックを Monitor に送信することができます。 詳細については、「Azure Monitor エージェントの概要」を参照してください。

Monitor アラートは、Monitor データを使用して、インフラストラクチャやアプリケーションで問題が検出されたときに通知します。 これらのアラートを取り込むことで、ユーザーが問題を認識する前に、問題を特定し対処することができます。

Monitor の Log Analytics を使用すると、Monitor ログのデータに対して、ログ クエリを編集および実行できます。

ARM テンプレートを使用して、Azure インフラストラクチャ コンポーネントを設定する必要があります。

Azure 仮想マシン拡張機能を使用して Azure インフラストラクチャのために他のソリューション コンポーネントを設定することを検討する必要があります。

Alliance Access VM は、ビジネス データを保存し、場合に応じてバックアップと復元の機能が必要となる、唯一のコンポーネントです。 Alliance Access 内のデータは、Oracle データベースに格納されます。 データのバックアップと復元には組み込みのツールを使用できます。

パフォーマンス効率

パフォーマンス効率とは、ユーザーによって行われた要求に合わせて効率的な方法でワークロードをスケーリングできることです。 詳細については、「パフォーマンス効率の柱の概要」を参照してください。

近接配置グループ内で Web サーバー VM インスタンスを実行するように Azure 仮想マシン スケール セットをデプロイすることを検討します。 この方法では、VM インスタンスが併置され、VM 間の待機時間を短縮できます。

最大 30 Gbps のネットワーク スループットを実現する高速ネットワークで仮想マシンを使用することを検討します。

Azure Premium SSD マネージド ディスク の使用を検討します。 マネージド ディスクでは、1 秒あたり最大 20,000 の入出力操作と 900 Mbps のスループットが提供されます。

ディスク スループットを向上させるために、Azure ディスク ホスト キャッシュを読み取り専用にすることを検討します。

共同作成者

この記事は、Microsoft によって保守されています。 当初の寄稿者は以下のとおりです。

プリンシパルの作成者:

- Gansu Adhinarayanan | ディレクター - パートナー テクノロジ ストラテジスト

- Ravi Sharma | シニア クラウド ソリューション アーキテクト

パブリックでない LinkedIn プロファイルを表示するには、LinkedIn にサインインします。

次のステップ

- Azure Virtual Network とは

- Azure での Linux VM

- Azure 仮想マシン拡張機能

- Azure Firewall とは

- Azure マネージド ディスクの概要

- 可用性ゾーン

関連リソース

他の SWIFT モジュールの機能とアーキテクチャをご確認ください。