Azure güvenliğe yönelik teknik özellikler

Bu makalede, Azure'da buluttaki verilerinizi, kaynaklarınızı ve uygulamalarınızı korumanıza ve işletmenizin güvenlik gereksinimlerini karşılamanıza yardımcı olan güvenlik hizmetlerine giriş bilgileri sağlanmaktadır.

Azure platformu

Microsoft Azure , Microsoft'un genel bulut veri merkezlerinde barındırılan tümleşik veri hizmetleri ve gelişmiş analiz ile geliştirici araçları ve hizmetleriyle altyapı ve uygulama hizmetlerinden oluşan bir bulut platformudur. Müşteriler Azure'ı temel işlem, ağ ve depolamadan mobil ve web uygulaması hizmetlerine, Nesnelerin İnterneti gibi tam bulut senaryolarına kadar birçok farklı kapasite ve senaryo için kullanır ve açık kaynak teknolojilerle kullanılabilir ve hibrit bulut olarak dağıtılabilir veya müşterinin veri merkezinde barındırılabilir. Azure, şirketlerin maliyet tasarrufu sağlamasına, hızla yenilik yapmaya ve sistemleri proaktif bir şekilde yönetmesine yardımcı olmak için bulut teknolojisini yapı taşları olarak sunar. BT varlıklarını oluştururken veya bir bulut sağlayıcısına geçirirken, bu kuruluşun uygulamalarınızı ve verilerinizi bulut tabanlı varlıklarınızın güvenliğini yönetmek için sağladığı hizmetler ve denetimlerle koruma yeteneklerine güvenirsiniz.

Microsoft Azure, hem Microsoft hem de Microsoft dışı platformlar, açık çerçeveler ve araçlar genelinde verilerin zekasını ortaya çıkaran tümleşik veri hizmetleri ve analizler ile ekiplerin farklı bulut becerileri ve proje karmaşıklık düzeyleri içinde çalışması için güvenli, tutarlı bir uygulama platformu ve hizmet olarak altyapı sunan tek bulut bilişim sağlayıcısıdır. Ayrıca Azure bulutu dağıtmanın yanı sıra bulutu şirket içiyle tümleştirme seçeneği sunar şirket içi veri merkezlerindeki hizmetler. Microsoft Güvenilen Bulut'un bir parçası olarak müşteriler, buluttaki kuruluşları desteklemek için sektör lideri güvenlik, güvenilirlik, uyumluluk, gizlilik ve geniş insan, iş ortağı ve süreç ağı için Azure'a güvenir.

Microsoft Azure ile şunları yapabilirsiniz:

Bulut ile yenilikleri hızlandırma

İş kararları ve içgörüler içeren uygulamalar

Özgürce derleyin ve her yere dağıtın

İşlerini koruma

Kimlik ve kullanıcı erişimini yönetme ve denetleme

Azure, kullanıcı kimliklerini ve kimlik bilgilerini yönetmenize ve erişimi denetlemenize olanak tanıyarak iş ve kişisel bilgilerinizi korumanıza yardımcı olur.

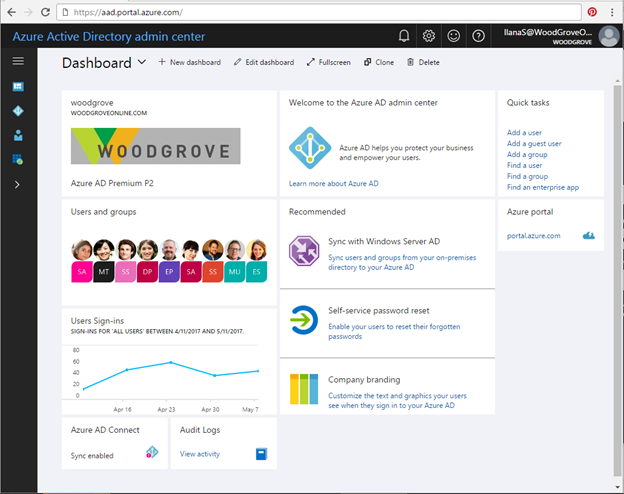

Microsoft Entra ID

Microsoft kimlik ve erişim yönetimi çözümleri, BT'nin kurumsal veri merkezi ve bulut genelindeki uygulamalara ve kaynaklara erişimi korumasına yardımcı olarak çok faktörlü kimlik doğrulaması ve Koşullu Erişim ilkeleri gibi ek doğrulama düzeylerini etkinleştirir. Gelişmiş güvenlik raporlaması, denetim ve uyarı özellikleriyle şüpheli etkinliklerin izlenmesi, olası güvenlik sorunlarının önlenmesine yardımcı olur. Microsoft Entra Id P1 veya P2 , binlerce bulut uygulamasında çoklu oturum açma ve şirket içinde çalıştırdığınız web uygulamalarına erişim sağlar.

Microsoft Entra Id'nin güvenlik avantajları şunlardır:

Karma kuruluşunuzdaki her kullanıcı için tek bir kimlik oluşturup yönetebilir ve kullanıcıları, grupları ve cihazları eşitleyebilirsiniz.

Önceden tümleşik binlerce SaaS uygulaması dahil olmak üzere uygulamalarınıza çoklu oturum açma erişimi sağlayın.

Hem şirket içi hem de bulut uygulamaları için kural tabanlı çok faktörlü kimlik doğrulamasını zorunlu kılarak uygulama erişim güvenliğini etkinleştirin.

Microsoft Entra uygulama ara sunucusu aracılığıyla şirket içi web uygulamalarına güvenli uzaktan erişim sağlayın.

Temel Azure kimlik yönetimi özellikleri şunlardır:

Çoklu oturum açma

Çok faktörlü kimlik doğrulaması

Güvenlik izleme, uyarılar ve makine öğrenmesi tabanlı raporlar

Tüketici kimliği ve erişim yönetimi

Cihaz kaydı

Privileged Identity Management

Kimlik koruması

Çoklu oturum açma

Çoklu oturum açma (SSO), tek bir kullanıcı hesabı kullanarak yalnızca bir kez oturum açarak iş yapmanız gereken tüm uygulamalara ve kaynaklara erişebilmeniz anlamına gelir. Oturum açtıktan sonra, ikinci kez kimlik doğrulaması (örneğin, parola yazma) gerekmeden ihtiyacınız olan tüm uygulamalara erişebilirsiniz.

Birçok kuruluş, son kullanıcı üretkenliği için Microsoft 365, Box ve Salesforce gibi hizmet olarak yazılım (SaaS) uygulamalarına güvenir. Geçmişte BT personelinin her SaaS uygulamasında kullanıcı hesaplarını ayrı ayrı oluşturması ve güncelleştirmesi ve kullanıcıların her SaaS uygulaması için bir parola hatırlaması gerekiyordu.

Microsoft Entra ID, şirket içi Active Directory buluta genişleterek kullanıcıların yalnızca etki alanına katılmış cihazlarında ve şirket kaynaklarında değil, aynı zamanda işleri için gereken tüm web ve SaaS uygulamalarında da oturum açmak için birincil kuruluş hesabını kullanmalarına olanak tanır.

Kullanıcıların birden çok kullanıcı adı ve parola kümesini yönetmekle kalmayıp, kuruluş gruplarına ve çalışan olarak durumlarına göre uygulama erişimi otomatik olarak sağlanabilir veya sağlanmayabilir. Microsoft Entra ID, SaaS uygulamaları genelinde kullanıcıların erişimini merkezi olarak yönetmenizi sağlayan güvenlik ve erişim idaresi denetimleri sunar.

Çok faktörlü kimlik doğrulaması

Microsoft Entra çok faktörlü kimlik doğrulaması (MFA), birden fazla doğrulama yönteminin kullanılmasını gerektiren ve kullanıcı oturum açma işlemlerine ve işlemlerine kritik bir ikinci güvenlik katmanı ekleyen bir kimlik doğrulama yöntemidir. MFA, basit bir oturum açma işlemi için kullanıcı talebini karşılarken verilere ve uygulamalara erişimin korunmasına yardımcı olur. Telefon araması, kısa mesaj veya mobil uygulama bildirimi ya da doğrulama kodu ve üçüncü taraf OAuth belirteçleri gibi bir dizi doğrulama seçeneği aracılığıyla güçlü kimlik doğrulaması sunar.

Güvenlik izleme, uyarılar ve makine öğrenmesi tabanlı raporlar

Tutarsız erişim düzenlerini tanımlayan güvenlik izleme, uyarılar ve makine öğrenmesi tabanlı raporlar işletmenizi korumanıza yardımcı olabilir. Kuruluşunuzun dizininin bütünlüğü ve güvenliği hakkında görünürlük elde etmek için Microsoft Entra Id'nin erişim ve kullanım raporlarını kullanabilirsiniz. Bu bilgilerle, dizin yöneticisi olası güvenlik risklerinin nerelerde olabileceğini daha iyi belirleyebilir ve böylece bu riskleri azaltmayı yeterince planlayabilir.

Azure portalında raporlar aşağıdaki yollarla kategorilere ayrılmıştır:

Anomali raporları – anormal olduğunu bulduğumuz oturum açma olaylarını içerir. Amacımız, bu tür etkinliklerin farkında olmanıza ve bir olayın şüpheli olup olmadığına karar verebilmenize olanak tanımaktır.

Tümleşik uygulama raporları: Kuruluşunuzda bulut uygulamalarının nasıl kullanıldığına ilişkin içgörüler sağlar. Microsoft Entra ID, binlerce bulut uygulamasıyla tümleştirme sunar.

Hata raporları – dış uygulamalara hesap sağlanırken oluşabilecek hataları gösterir.

Kullanıcıya özgü raporlar – belirli bir kullanıcının cihaz ve oturum açma etkinlik verilerini görüntüler.

Etkinlik günlükleri – son 24 saat, son 7 gün veya son 30 gün içindeki tüm denetlenen olayların kaydını ve grup etkinliği değişiklikleri ile parola sıfırlama ve kayıt etkinliğini içerir.

Tüketici kimliği ve erişim yönetimi

Azure Active Directory B2C , yüz milyonlarca kimliğe ölçeklendirilen tüketiciye yönelik uygulamalar için yüksek oranda kullanılabilir, genel bir kimlik yönetimi hizmetidir. Bu hizmet mobil platformlar ve web platformlarıyla tümleştirilebilir. Tüketicileriniz, ister mevcut sosyal hesaplarını kullanarak ister yeni kimlik bilgileri oluşturarak özelleştirilebilir bir deneyimle uygulamalarınızda oturum açabilir.

Geçmişte tüketicilerin uygulamalarına kaydolmasını ve oturum açmasını isteyen uygulama geliştiricileri kendi kodlarını yazardı. Ayrıca, kullanıcı adları ile parolaları depolamak için şirket içi veritabanlarını veya sistemleri kullanırlardı. Azure Active Directory B2C, güvenli, standartlara dayalı bir platform ve geniş bir genişletilebilir ilke kümesi yardımıyla kuruluşunuza tüketici kimlik yönetimini uygulamalarla tümleştirmek için daha iyi bir yol sunar.

Azure Active Directory B2C kullandığınızda, tüketicileriniz mevcut sosyal hesaplarını (Facebook, Google, Amazon, LinkedIn) kullanarak veya yeni kimlik bilgileri (e-posta adresi ve parola veya kullanıcı adı ve parola) oluşturarak uygulamalarınıza kaydolabilir.

Cihaz kaydı

Microsoft Entra cihaz kaydı , cihaz tabanlı Koşullu Erişim senaryolarının temelini oluşturur. Bir cihaz kaydedildiğinde, Microsoft Entra cihaz kaydı cihaza kullanıcı oturum açtığında cihazın kimliğini doğrulamak için kullanılan bir kimlik sağlar. Kimliği doğrulanmış cihaz ve cihazın öznitelikleri, bulutta ve şirket içinde barındırılan uygulamalar için Koşullu Erişim ilkelerini zorunlu kılmak için kullanılabilir.

Intune gibi bir mobil cihaz yönetimi (MDM) çözümüyle birleştirildiğinde, Microsoft Entra Id'deki cihaz öznitelikleri cihaz hakkında ek bilgilerle güncelleştirilir. Bu, güvenlik ve uyumluluk standartlarınıza uyması için cihazlardan erişimi zorunlu kılan Koşullu Erişim kuralları oluşturmanıza olanak tanır.

Privileged Identity Management

Microsoft Entra Privileged Identity Management, Microsoft Entra Id ve Microsoft 365 veya Microsoft Intune gibi diğer Microsoft çevrimiçi hizmetler ayrıcalıklı kimliklerinizi yönetmenize, denetlemenize ve izlemenize olanak tanır.

Bazen kullanıcıların Azure veya Microsoft 365 kaynaklarında veya diğer SaaS uygulamalarında ayrıcalıklı işlemler gerçekleştirmesi gerekir. Bu genellikle kuruluşların Microsoft Entra Id'de kalıcı ayrıcalıklı erişim vermek zorunda olduğu anlamına gelir. Kuruluşlar bu kullanıcıların yönetici ayrıcalıklarıyla ne yaptığını yeterince izleyemediğinden, bu, bulutta barındırılan kaynaklar için artan bir güvenlik riskidir. Ayrıca, ayrıcalıklı erişimi olan bir kullanıcı hesabının güvenliği ihlal edilirse, bu ihlal genel bulut güvenliğini etkileyebilir. Microsoft Entra Privileged Identity Management bu riskin çözülmesine yardımcı olur.

Microsoft Entra Privileged Identity Management şunları yapmanızı sağlar:

Hangi kullanıcıların Microsoft Entra yöneticileri olduğunu görün

Microsoft 365 ve Intune gibi Microsoft Online Services'a isteğe bağlı, "tam zamanında" yönetim erişimini etkinleştirme

Yönetici erişim geçmişi ve yönetici atamalarındaki değişiklikler hakkında raporlar alma

Ayrıcalıklı bir role erişim hakkında uyarı alma

Kimlik koruması

Microsoft Entra Kimlik Koruması, kuruluşunuzun kimliklerini etkileyen risk algılamaları ve olası güvenlik açıkları konusunda birleştirilmiş bir görünüm sağlayan bir güvenlik hizmetidir. Kimlik Koruması mevcut Microsoft Entra ID'nin anomali algılama özelliklerini kullanır (Microsoft Entra ID'nin Anormal Etkinlik Raporları aracılığıyla sağlanır) ve anomalileri gerçek zamanlı olarak algılayan yeni risk algılama türleri sunar.

Güvenli kaynak erişimi

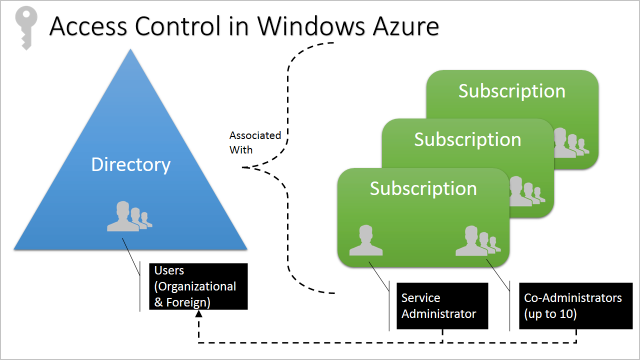

Azure'da erişim denetimi faturalama açısından başlar. Azure portalını ziyaret ederek erişilen bir Azure hesabının sahibi, Hesap Yönetici istratörüdür (AA). Abonelikler faturalama için bir kapsayıcıdır, ancak aynı zamanda güvenlik sınırı işlevi görür: Her aboneliğin Azure portalını kullanarak bu abonelikteki Azure kaynaklarını ekleyebilen, kaldırabilen ve değiştirebilen bir Hizmet Yönetici istratörü (SA) vardır. Yeni aboneliğin varsayılan SA'sı AA'dır, ancak AA, Azure portalında SA'yı değiştirebilir.

Aboneliklerin de dizinle bir ilişkisi vardır. Dizin, bir kullanıcı kümesi tanımlar. Bunlar, dizini oluşturan iş veya okuldan kullanıcılar veya dış kullanıcılar (yani Microsoft Hesapları) olabilir. Aboneliklere, Hizmet Yönetici istrator (SA) veya Ortak Yönetici istrator (CA) olarak atanmış olan bu dizin kullanıcılarının bir alt kümesi tarafından erişilebilir. Bunun tek istisnası, eski nedenlerle Microsoft Hesaplarının (eski adıYla Windows Live ID) dizinde mevcut olmadan SA veya CA olarak atanabilmesidir.

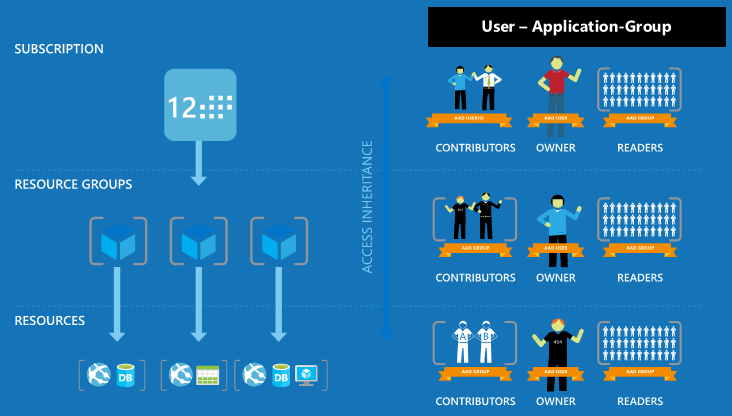

Güvenlik odaklı şirketler, çalışanlara ihtiyaç duydukları izinleri tam olarak vermeye odaklanmalıdır. Çok fazla izin bir hesabı saldırganlara açıklayabilir. Çok az izin, çalışanların işlerini verimli bir şekilde gerçekleştiremeyecekleri anlamına gelir. Azure rol tabanlı erişim denetimi (Azure RBAC), Azure için ayrıntılı erişim yönetimi sunarak bu sorunu gidermeye yardımcı olur.

Azure RBAC kullanarak ekibiniz içinde görevleri ayırabilir, bu işlere gerek duyan kişilere sadece erişim miktarını verebilirsiniz. Azure aboneliğinizde veya kaynaklarınızda herkese sınırsız izin vermek yerine yalnızca belirli eylemlere izin vekleyebilirsiniz. Örneğin, bir çalışanın bir abonelikteki sanal makineleri yönetmesine izin vermek için Azure RBAC'yi kullanırken, başka bir çalışan da aynı abonelikteki SQL veritabanlarını yönetebilir.

Veri güvenliği ve şifreleme

Buluttaki veri korumanın anahtarlarından biri, verilerinizin oluşabileceği olası durumları ve bu durum için hangi denetimlerin kullanılabilir olduğunu hesaplamadır. Azure veri güvenliği ve şifreleme için en iyi yöntemler için öneriler aşağıdaki verilerin durumlarıyla ilgili olabilir.

- Bekleyen: Bu, manyetik veya optik disk olsun, fiziksel medyada statik olarak bulunan tüm bilgi depolama nesnelerini, kapsayıcıları ve türleri içerir.

- Aktarım sırasında: Veriler ağ üzerinden, hizmet veri yolu üzerinden (şirket içinden buluta ve ExpressRoute gibi karma bağlantılar da dahil olmak üzere tam tersi) veya giriş/çıkış işlemi sırasında bileşenler, konumlar veya programlar arasında aktarılırken hareket halinde olduğu düşünülmektedir.

Bekleme sırasında şifreleme

Bekleyen şifreleme, Bekleyen Azure Veri Şifrelemesi bölümünde ayrıntılı olarak ele alınmıştı.

Aktarım sırasında şifreleme

Aktarımdaki verileri korumak, veri koruma stratejinizin temel bir parçası olmalıdır. Veriler birçok konumdan ileri ve geri taşındığından, genel öneri, farklı konumlarda veri alışverişi yapmak için her zaman SSL/TLS protokolleri kullanmanızdır. Bazı durumlarda, bir sanal özel ağ (VPN) kullanarak şirket içi ve bulut altyapınız arasındaki iletişim kanalının tamamını yalıtmak isteyebilirsiniz.

Şirket içi altyapınız ile Azure arasında hareket eden veriler için HTTPS veya VPN gibi uygun korumaları göz önünde bulundurmanız gerekir.

Şirket içinde bulunan birden çok iş istasyonundan Azure'a erişimin güvenliğini sağlamaları gereken kuruluşlar için Azure siteden siteye VPN kullanın.

Şirket içinde bulunan bir iş istasyonundan Azure'a erişimin güvenliğini sağlamaları gereken kuruluşlar için Noktadan Siteye VPN kullanın.

Daha büyük veri kümeleri ExpressRoute gibi ayrılmış bir yüksek hızlı WAN bağlantısı üzerinden taşınabilir. ExpressRoute kullanmayı seçerseniz, ssl/TLS veya ek koruma için diğer protokolleri kullanarak verileri uygulama düzeyinde de şifreleyebilirsiniz.

Azure portalı aracılığıyla Azure Depolama ile etkileşimde bulunursanız tüm işlemler HTTPS aracılığıyla gerçekleştirilir. HTTPS üzerinden Depolama REST API, Azure Depolama ve Azure SQL Veritabanı ile etkileşime geçmek için de kullanılabilir.

VPN Gateway için planlama ve tasarım makalesini okuyarak Azure VPN seçeneği hakkında daha fazla bilgi edinebilirsiniz.

Dosya düzeyinde veri şifrelemeyi zorunlu kılma

Azure Rights Management (Azure RMS), dosyalarınızın ve e-postanızın güvenliğini sağlamaya yardımcı olmak için şifreleme, kimlik ve yetkilendirme ilkelerini kullanır. Azure RMS, hem kuruluşunuz içinde hem de kuruluşunuzun dışından koruyarak telefonlar, tabletler ve bilgisayarlar gibi birden çok cihazda çalışır. Azure RMS, kuruluşunuzun sınırlarından ayrıldığında bile verilerle birlikte kalan bir koruma düzeyi eklediğinden bu özellik mümkündür.

Uygulamanızın güvenliğini sağlama

Azure, uygulamanızın üzerinde çalıştığı altyapının ve platformun güvenliğini sağlamakla yükümlüdür ancak uygulamanızın güvenliğini sağlamak sizin sorumluluğunuzdadır. Başka bir deyişle, uygulama kodunuzu ve içeriğinizi güvenli bir şekilde geliştirmeniz, dağıtmanız ve yönetmeniz gerekir. Bu olmadan, uygulama kodunuz veya içeriğiniz tehditlere karşı savunmasız olabilir.

Web uygulaması güvenlik duvarı

Web uygulaması güvenlik duvarı (WAF), web uygulamalarınızın yaygın açıklardan yararlanmalara ve güvenlik açıklarına karşı merkezi koruma sağlayan bir Application Gateway özelliğidir.

Web uygulaması güvenlik duvarı, OWASP çekirdek kural kümelerindeki kuralları temel alır. Web uygulamaları, bilinen yaygın güvenlik açıklarından yararlanan kötü amaçlı saldırıların giderek daha fazla hedefi olmaktadır. Bu açıklardan yararlanma örnekleri arasında SQL ekleme saldırıları, siteler arası komut dosyası saldırıları yaygındır. Uygulama kodunda bu tür saldırıların önlenmesi zor olabilir ve uygulama topolojisinin birden fazla katmanında ayrıntılı bakım, düzeltme eki uygulama ve izleme işlemleri gerektirebilir. Merkezi bir web uygulaması güvenlik duvarı, güvenlik yönetimini çok daha kolay hale getirir ve yetkisiz erişim ya da izinsiz giriş tehditlerine karşı uygulama yöneticilerine daha iyi güvence verir. Bir WAF çözümü, bilinen bir güvenlik açığına merkezi bir konumda düzeltme eki uygulayarak güvenlik tehdidine karşı, web uygulamalarının her birinin güvenliğini sağlamaya göre daha hızlı tepki verebilir. Var olan uygulama ağ geçitleri, web uygulaması güvenlik duvarı bulunan bir uygulama ağ geçidine kolaylıkla dönüştürülebilir.

Web uygulaması güvenlik duvarının koruma sağladığı bazı yaygın web güvenlik açıkları şunlardır:

SQL ekleme koruması

Siteler arası komut dosyası koruması

Komut ekleme, HTTP isteği kaçakçılığı, HTTP yanıtı bölme ve uzak dosya ekleme saldırıcı gibi Yaygın Web Saldırıları Koruması

HTTP protokolü ihlallerine karşı koruma

Eksik konak kullanıcısı-aracısı ve kabul üst bilgileri gibi HTTP protokolü anormalliklerine karşı koruma

Robotlar, gezginler ve tarayıcıları önleme

Yaygın uygulama yanlış yapılandırmalarının (Apache, IIS vb.) algılanması

Dekont

Kurallar ve korumalarını içeren daha ayrıntılı bir liste için aşağıdaki Çekirdek kural kümeleri bölümüne bakın.

Azure, uygulamanız için hem gelen hem de giden trafiğin güvenliğini sağlamaya yardımcı olan birkaç kullanımı kolay özellik sunar. Azure, web uygulamanızı güvenlik açıklarına karşı taramak için dışarıdan sağlanan işlevler sağlayarak müşterilerin uygulama kodlarının güvenliğini sağlamasına yardımcı olur. Daha fazla bilgi edinmek için bkz. Azure Uygulaması Hizmetleri.

Azure Uygulaması Hizmeti, Azure Cloud Services ve Sanal Makineler tarafından kullanılan kötü amaçlı yazılımdan koruma çözümünü kullanır. Bu konuda daha fazla bilgi edinmek için Kötü amaçlı yazılımdan koruma belgelerimize bakın.

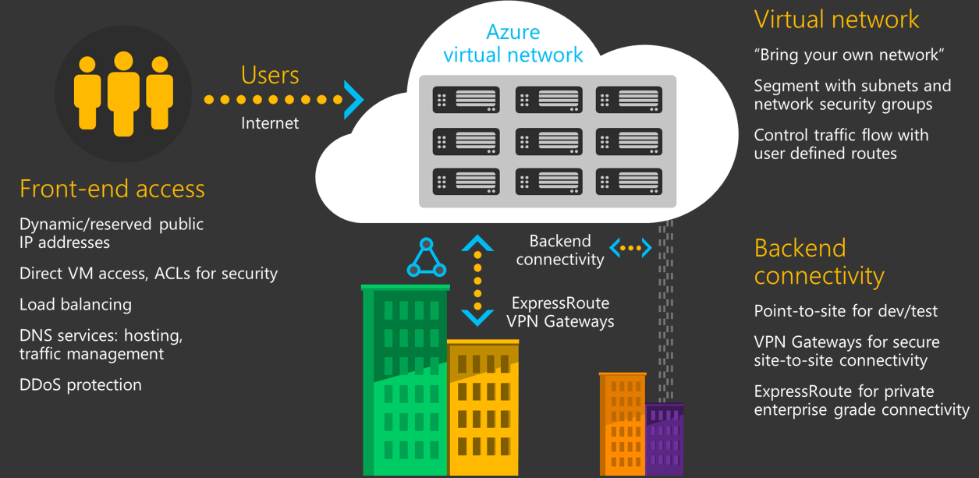

Ağınızın güvenliğini sağlama

Microsoft Azure, uygulama ve hizmet bağlantı gereksinimlerinizi desteklemek için sağlam bir ağ altyapısı içerir. Azure'da bulunan kaynaklar arasında, şirket içinde ve Azure'da barındırılan kaynaklar arasında ve İnternet ile Azure arasında ağ bağlantısı mümkündür.

Azure ağ altyapısı, Sanal ağlar (VNet) ile Azure kaynaklarını birbirine güvenli bir şekilde bağlamanızı sağlar. Sanal ağ, buluttaki kendi ağınızın bir gösterimidir. Sanal ağ, aboneliğinize ayrılmış Azure bulut ağının mantıksal yalıtımıdır. Sanal ağları şirket içi ağlarınıza bağlayabilirsiniz.

Temel ağ düzeyi erişim denetimine (IP adresi ve TCP veya UDP protokollerine göre) ihtiyacınız varsa Ağ Güvenlik Grupları'nı kullanabilirsiniz. Ağ Güvenlik Grubu (NSG), erişimi denetlemenizi sağlayan temel durum bilgisi olan bir paket filtreleme güvenlik duvarıdır.

Azure Güvenlik Duvarı, Azure'da çalışan bulut iş yükleriniz için tehdit koruması sağlayan bulutta yerel ve akıllı bir ağ güvenlik duvarı güvenlik hizmetidir. Yerleşik yüksek kullanılabilirlik oranına ve kısıtlamasız bulut ölçeklenebilirliğine sahip, tam durum bilgisi olan bir hizmet olarak güvenlik duvarıdır. Hem doğu-batı hem de kuzey-güney trafik denetimi sağlar.

Azure Güvenlik Duvarı iki SKU'da sunulur: Standart ve Premium. Azure Güvenlik Duvarı Standard, doğrudan Microsoft Siber Güvenlik'ten L3-L7 filtreleme ve tehdit bilgileri akışları sağlar. Azure Güvenlik Duvarı Premium, belirli desenleri arayarak saldırıların hızlı algılanması için imza tabanlı IDPS'yi içeren gelişmiş özellikler sağlar.

Azure ağı, Azure Sanal Ağ'lerinizde ağ trafiği için yönlendirme davranışını özelleştirme özelliğini destekler. Bunu, Azure'da Kullanıcı Tanımlı Yolları yapılandırarak yapabilirsiniz.

Zorlamalı tünel, hizmetlerinizin İnternet'te cihazlara bağlantı başlatmasına izin verilmediğinden emin olmak için kullanabileceğiniz bir mekanizmadır.

şirket içi ağınıza ve ExpressRoute ile Azure Sanal Ağ ayrılmış WAN bağlantısı bağlantısı Azure desteği. Azure ile siteniz arasındaki bağlantı, genel İnternet üzerinden gitmeyen ayrılmış bir bağlantı kullanır. Azure uygulamanız birden çok veri merkezinde çalışıyorsa, kullanıcılardan gelen istekleri uygulamanın örnekleri arasında akıllı bir şekilde yönlendirmek için Azure Traffic Manager'ı kullanabilirsiniz. Ayrıca, İnternet'ten erişilebilen Azure'da çalışmayan hizmetlere de trafiği yönlendirebilirsiniz.

Azure, Azure Özel Bağlantı ile Azure Sanal Ağ PaaS kaynaklarınıza (örneğin Azure Depolama ve SQL Veritabanı) özel ve güvenli bağlantıyı da destekler. PaaS kaynağı, sanal ağınızdaki özel bir uç noktaya eşlenir. Sanal ağınızdaki özel uç nokta ile PaaS kaynağınız arasındaki bağlantı Microsoft omurga ağını kullanır ve genel İnternet üzerinden gitmez. Hizmetinizi genel İnternet'te kullanıma açmak artık gerekli değildir. Sanal ağınızdaki Azure'da barındırılan müşteriye ait ve iş ortağı hizmetlerine erişmek için de Azure Özel Bağlantı kullanabilirsiniz. Ayrıca Azure Özel Bağlantı, sanal ağınızda kendi özel bağlantı hizmetinizi oluşturmanıza ve bunları kendi sanal ağlarında müşterilerinize özel olarak sunmanıza olanak tanır. Azure Özel Bağlantı kullanarak kurulum ve tüketim Azure PaaS, müşteriye ait ve paylaşılan iş ortağı hizmetleri arasında tutarlıdır.

Sanal makine güvenliği

Azure Sanal Makineler, çok çeşitli bilgi işlem çözümlerini çevik bir şekilde dağıtmanıza olanak tanır. Microsoft Windows, Linux, Microsoft SQL Server, Oracle, IBM, SAP ve Azure BizTalk Hizmetleri desteği sayesinde, istediğiniz iş yükünü istediğiniz dilde ve neredeyse tüm işletim sistemlerinde dağıtabilirsiniz.

Azure ile sanal makinelerinizi kötü amaçlı dosyalardan, reklam yazılımlarından ve diğer tehditlerden korumak için Microsoft, Symantec, Trend Micro ve Kaspersky gibi güvenlik satıcılarının kötü amaçlı yazılımdan koruma yazılımlarını kullanabilirsiniz.

Azure Cloud Services ve Sanal Makineler için Microsoft Kötü Amaçlı Yazılımdan Koruma, virüsleri, casus yazılımları ve diğer kötü amaçlı yazılımları tanımlamaya ve kaldırmaya yardımcı olan gerçek zamanlı bir koruma özelliğidir. Microsoft Kötü Amaçlı Yazılımdan Koruma, bilinen kötü amaçlı veya istenmeyen yazılımlar kendisini yüklemeye veya Azure sistemlerinizde çalıştırmaya çalıştığında yapılandırılabilir uyarılar sağlar.

Azure Backup , uygulama verilerinizi sıfır sermaye yatırımı ve en düşük işletim maliyetleriyle koruyan ölçeklenebilir bir çözümdür. Uygulama hataları verilerinizi bozabilir ve insan hataları, uygulamalarınızda hatalar oluşturabilir. Azure Backup ile Windows ve Linux çalıştıran sanal makineleriniz korunur.

Azure Site Recovery , birincil konumunuz kapanırsa ikincil bir konumdan kullanılabilir olmaları için iş yüklerinin ve uygulamaların çoğaltılmasını, yük devretmesini ve kurtarılmasını düzenlemeye yardımcı olur.

Uyumluluğu sağlama: Bulut hizmetleri durum tespiti denetim listesi

Microsoft, kuruluşların buluta geçiş için gereken özeni göstermesine yardımcı olmak için Cloud Services Due Diligence Denetim Listesi'ni geliştirdi. Kendi performanslarını, hizmet, veri yönetimi ve idare hedeflerini ve gereksinimlerini belirlemek için her büyüklükte ve türde kuruluşa (her düzeydeki kamu ve kar amacı gütmeyen kuruluşlar dahil olmak üzere özel işletmeler ve kamu sektörü kuruluşları) bir yapı sağlar. Bu sayede farklı bulut hizmeti sağlayıcılarının tekliflerini karşılaştırarak bir bulut hizmeti sözleşmesinin temelini oluşturabilirler.

Denetim listesi, iso/IEC 19086 bulut hizmeti sözleşmeleri için yeni bir uluslararası standartla yan tümce yan tümcesi uyumlu hale getiren bir çerçeve sağlar. Bu standart, kuruluşların bulut benimseme hakkında karar almalarına ve bulut hizmeti tekliflerini karşılaştırmak için ortak bir zemin oluşturmalarına yardımcı olacak bir dizi önemli nokta sunar.

Denetim listesi, buluta kapsamlı bir şekilde denetlenen bir taşımayı teşvik ederek yapılandırılmış rehberlik ve bulut hizmeti sağlayıcısı seçmeye yönelik tutarlı ve yinelenebilir bir yaklaşım sağlar.

Bulut benimsemesi artık yalnızca bir teknoloji kararı değildir. Denetim listesi gereksinimleri bir kuruluşun her yönüyle ilgili olduğundan, CIO ve CISO'nun yanı sıra yasal, risk yönetimi, tedarik ve uyumluluk uzmanları gibi tüm önemli iç karar alıcıları bir arada toplamaya hizmet eder. Bu, karar alma sürecinin verimliliğini ve sağlam akıl yürütmedeki temel kararları artırır ve böylece öngörülemeyen benimseme engelleri olasılığını azaltır.

Ayrıca denetim listesi:

Bulut benimseme sürecinin başlangıcında karar alıcılar için önemli tartışma konularını kullanıma sunar.

Düzenlemeler ve kuruluşun gizlilik, kişisel bilgiler ve veri güvenliğine yönelik kendi hedefleri hakkında kapsamlı iş tartışmalarını destekler.

Kuruluşların bir bulut projesini etkileyebilecek olası sorunları belirlemelerine yardımcı olur.

Farklı bulut hizmeti sağlayıcılarının tekliflerini karşılaştırma sürecini basitleştirmek için her sağlayıcı için aynı terimler, tanımlar, ölçümler ve teslim edilebilir öğelerle tutarlı bir soru kümesi sağlar.

Azure altyapısı ve uygulama güvenliği doğrulaması

Azure Operasyonel Güvenlik , kullanıcıların Microsoft Azure'daki verilerini, uygulamalarını ve diğer varlıklarını korumak için kullanabilecekleri hizmetleri, denetimleri ve özellikleri ifade eder.

Azure Operasyonel Güvenlik, Microsoft Güvenlik Geliştirme Yaşam Döngüsü (SDL), Microsoft Güvenlik Yanıt Merkezi programı ve siber güvenlik tehdidi ortamı hakkında derin farkındalık gibi Microsoft'a özgü çeşitli özelliklerle elde edilen bilgileri bir arada bulunduran bir çerçeve üzerine kurulmuştur.

Microsoft Azure İzleyicisi

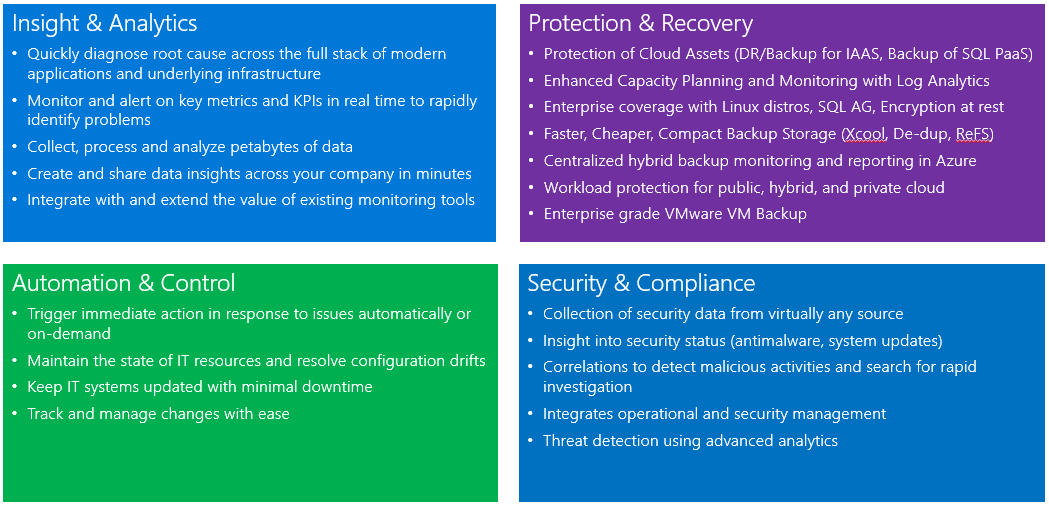

Azure İzleyici , hibrit bulut için BT yönetim çözümüdür. Tek başına veya mevcut System Center dağıtımınızı genişletmek için kullanılan Azure İzleyici günlükleri, altyapınızın bulut tabanlı yönetimi için maksimum esneklik ve denetim sağlar.

Azure İzleyici ile şirket içi, Azure, AWS, Windows Server, Linux, VMware ve OpenStack dahil olmak üzere herhangi bir buluttaki herhangi bir örneği rekabetçi çözümlerden daha düşük bir maliyetle yönetebilirsiniz. Bulut öncelikli dünya için oluşturulan Azure İzleyici, yeni iş zorluklarını karşılamanın ve yeni iş yüklerini, uygulamaları ve bulut ortamlarını barındırmanın en hızlı, en uygun maliyetli yolu olan, kuruluşunuzu yönetmeye yönelik yeni bir yaklaşım sunar.

Azure İzleyici günlükleri

Azure İzleyici günlükleri , yönetilen kaynaklardan merkezi bir depoya veri toplayarak izleme hizmetleri sağlar. Bu verilere olaylar, performans verileri ya da API aracılığıyla sağlanan özel veriler dahil olabilir. Toplanan veriler uyarı, analiz ve dışarı aktarma için kullanılabilir hale gelir.

Bu yöntem çeşitli kaynaklardan verileri birleştirmenizi sağlar, böylece Azure hizmetlerinizdeki verileri mevcut şirket içi ortamınızla birleştirebilirsiniz. Ayrıca, veri toplama işlemini veriler üzerinde gerçekleştirilen eylemden ayırarak tüm eylemlerin her tür veri üzerinde kullanılabilmesini mümkün kılar.

Microsoft Sentinel

Microsoft Sentinel ölçeklenebilir, bulutta yerel, güvenlik bilgileri ve olay yönetimi (SIEM) ile güvenlik düzenleme, otomasyon ve yanıt (SOAR) çözümüdür. Microsoft Sentinel, kuruluş genelinde akıllı güvenlik analizi ve tehdit bilgileri sunarak saldırı algılama, tehdit görünürlüğü, proaktif tehdit avcılığı ve tehdit yanıtı için tek bir çözüm sunar.

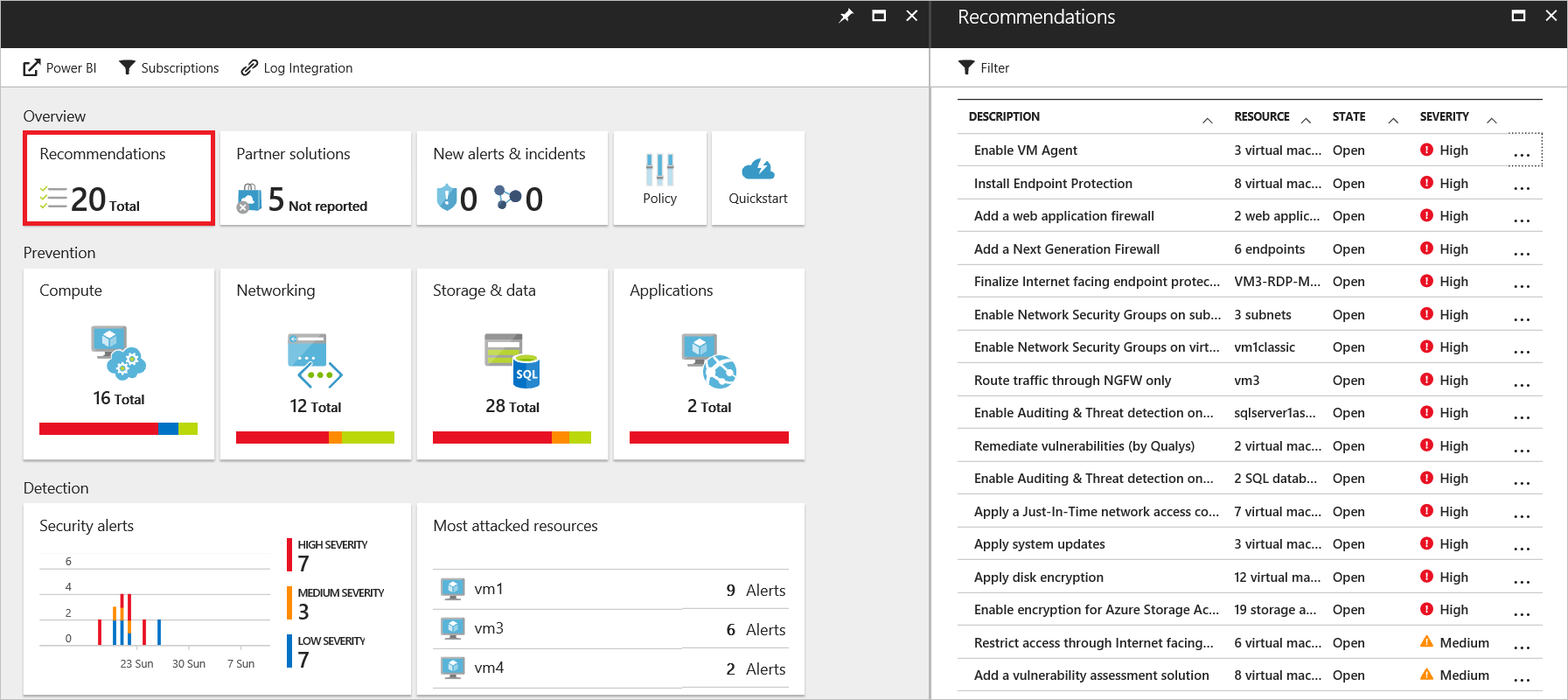

Microsoft Defender for Cloud

Bulut için Microsoft Defender, Azure kaynaklarınızın güvenliği üzerinde daha fazla görünürlük ve denetim ile tehditleri önlemenize, algılamanıza ve yanıtlamanıza yardımcı olur. Aboneliklerinizde, tümleşik güvenlik izleme ve ilke yönetimi sağlar; normal koşullarda gözden kaçabilecek tehditleri algılamaya yardımcı olur ve güvenlik çözümlerinin geniş ekosistemiyle çalışır.

Bulut için Defender, olası güvenlik açıklarını belirlemek için Azure kaynaklarınızın güvenlik durumunu analiz eder. Gerekli denetimlerin yapılandırılması işlemi boyunca bir öneri listesi size rehberlik eder.

Örnekler şunları içerir:

Kötü amaçlı yazılımı tanımlama ve kaldırmada yardım etmesi için kötü amaçlı yazılımdan koruma yazılımı hazırlama

VM'lere gelen trafiği denetlemek için ağ güvenlik gruplarını ve kurallarını yapılandırma

Web uygulamalarınızı hedefleyen saldırılara karşı korumaya yardımcı olmak için web uygulaması güvenlik duvarı hazırlama

Eksik sistem güncelleştirmelerini dağıtma

Önerilen taban çizgileriyle eşleşmeyen işletim sistemi yapılandırmalarını ele alma

Bulut için Defender Azure kaynaklarınızdan, ağınızdan ve kötü amaçlı yazılımdan koruma programları ve güvenlik duvarları gibi iş ortağı çözümlerinden günlük verilerini otomatik olarak toplar, çözümler ve tümleştirir. Tehditler algılandığında bir güvenlik uyarısı oluşturulur. Örneklere şunların algılanması dahildir:

Bilinen kötü amaçlı IP adresleriyle iletişim kurarak güvenliği aşılmış VM'ler

Windows hata raporlama kullanılarak algılanan gelişmiş kötü amaçlı yazılım

VM'lere yönelik deneme yanılma saldırıları

Tümleşik kötü amaçlı yazılımdan koruma programlarından ve güvenlik duvarlarından güvenlik uyarıları

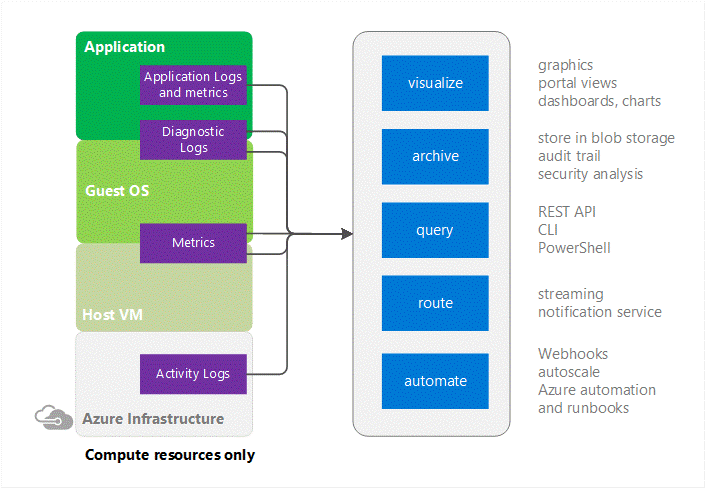

Azure izleyici

Azure İzleyici , belirli kaynak türleriyle ilgili bilgilere yönelik işaretçiler sağlar. Hem Azure altyapısından (Etkinlik Günlüğü) hem de her bir Azure kaynağından (Tanılama Günlükleri) veriler üzerinde görselleştirme, sorgu, yönlendirme, uyarı, otomatik ölçeklendirme ve otomasyon sunar.

Bulut uygulamaları birçok hareketli parça ile karmaşıktır. İzleme, uygulamanızın iyi durumda ve çalışır durumda kalmasını sağlamak için veriler sağlar. Ayrıca olası sorunları gidermenize veya geçmiş sorunları gidermenize de yardımcı olur.

Buna ek olarak, uygulamanız hakkında derin içgörüler elde etmek için izleme verilerini kullanabilirsiniz. Bu bilgiler uygulama performansını veya sürdürülebilirliğini artırmanıza veya el ile müdahale gerektirebilecek eylemleri otomatikleştirmenize yardımcı olabilir.

Buna ek olarak, uygulamanız hakkında derin içgörüler elde etmek için izleme verilerini kullanabilirsiniz. Bu bilgiler uygulama performansını veya sürdürülebilirliğini artırmanıza veya el ile müdahale gerektirebilecek eylemleri otomatikleştirmenize yardımcı olabilir.

Ağ güvenliğinizi denetlemek, ağ güvenlik açıklarını algılamak ve BT güvenliği ve mevzuat idare modelinizle uyumluluğu sağlamak için çok önemlidir. Güvenlik Grubu görünümüyle, yapılandırılmış Ağ Güvenlik Grubu ve güvenlik kurallarının yanı sıra etkin güvenlik kurallarını da alabilirsiniz. Uygulanan kural listesiyle, açık ve ss ağ güvenlik açığı olan bağlantı noktalarını belirleyebilirsiniz.

Ağ izleyicisi

Ağ İzleyicisi, Azure'da, azuredan ve Azure'dan ağ düzeyinde koşulları izlemenizi ve tanılamanızı sağlayan bölgesel bir hizmettir. Ağ İzleyicisi ile kullanılabilen ağ tanılama ve görselleştirme araçları, Azure'da ağınızı anlamanıza, tanılamanıza ve elde etmenize yardımcı olur. Bu hizmet paket yakalama, sonraki atlama, IP akışı doğrulama, güvenlik grubu görünümü, NSG akış günlüklerini içerir. Senaryo düzeyinde izleme, tek tek ağ kaynağı izlemesinin aksine ağ kaynaklarının uçtan uca görünümünü sağlar.

Depolama analizi

Depolama Analytics, bir depolama hizmetine yönelik isteklerle ilgili toplu işlem istatistiklerini ve kapasite verilerini içeren ölçümleri depolayabilir. İşlemler hem API işlem düzeyinde hem de depolama hizmeti düzeyinde ve kapasite de depolama hizmeti düzeyinde bildirilir. Ölçüm verileri depolama hizmeti kullanımını analiz etmek, depolama hizmetine yönelik isteklerle ilgili sorunları tanılamak ve hizmet kullanan uygulamaların performansını geliştirmek için kullanılabilir.

Application Insights

Uygulama Analizler, birden çok platformdaki web geliştiricileri için genişletilebilir bir Uygulama Performansı Yönetimi (APM) hizmetidir. Canlı web uygulamanızı izlemek için kullanabilirsiniz. Performans anormalliklerini otomatik olarak algılar. Sorunları tanılamanıza ve kullanıcıların uygulamanızla ne yaptığını anlamanıza yardımcı olacak güçlü analiz araçları içerir. Performansı ve kullanılabilirliği sürekli geliştirmenize yardımcı olmak amacıyla tasarlanmıştır. Şirket içinde veya bulutta barındırılan .NET, Node.js ve Java EE gibi çok çeşitli platformlardaki uygulamalar için çalışır. DevOps sürecinizle tümleştirilir ve çeşitli geliştirme araçlarına bağlantı noktaları vardır.

Şunları izler:

İstek oranları, yanıt süreleri ve hata oranları: Hangi sayfaların günün hangi saatlerinde popüler olduğunu ve kullanıcılarınızın konumunu öğrenin. En iyi performansı hangi sayfaların gösterdiğini görün. Daha fazla istek olduğunda yanıt süreleriniz ve hata oranlarınız yükseliyorsa bir kaynak atama sorununuz olabilir.

Bağımlılık oranları, yanıt süreleri ve hata oranları: Dış hizmetlerin sizi yavaşlatıp yavaşlatmadığını öğrenin.

Özel durumlar - Toplanan istatistikleri analiz edin veya belirli örnekleri seçip yığın izleme ve ilgili isteklerde detaya gitme. Hem sunucu hem de tarayıcı özel durumları raporlanır.

Sayfa görüntüleme sayısı ve yükleme performansı: Kullanıcılarınızın tarayıcıları tarafından gerçekleştirilir.

Web sayfalarından AJAX çağrıları: Oranlar, yanıt süreleri ve hata oranları.

Kullanıcı ve oturum sayıları.

Windows veya Linux sunucu makinelerinizden CPU, bellek ve ağ kullanımı gibi performans sayaçları.

Docker veya Azure’dan konak tanılama.

Uygulamanızdan tanılama izleme günlükleri: İzleme olayları ile istekler arasında bağıntı kurmanıza imkan tanır.

Satılan öğeler veya kazanılan oyunlar gibi iş olaylarını izlemek için istemci veya sunucu koduna yazdığınız özel olaylar ve ölçümler.

Uygulamanızın altyapısı genellikle bir sanal makine, depolama hesabı, sanal ağ veya web uygulaması, veritabanı, veritabanı sunucusu ya da 3. taraf hizmetler gibi birçok bileşenden meydana gelir. Bu bileşenleri ayrı varlıklar olarak değerlendirmez, bunun yerine bunları tek bir varlığın ilgili ve birbirine bağımlı parçaları olarak kabul edersiniz. Bunları gruplar halinde dağıtmak, yönetmek ve izlemek isteyebilirsiniz. Azure Resource Manager , çözümünüzdeki kaynaklarla grup olarak çalışmanızı sağlar.

Çözümünüzdeki tüm kaynakları tek ve eşgüdümlü bir işlemle dağıtabilir, güncelleştirebilir veya silebilirsiniz. Dağıtım için bir şablon kullanabilirsiniz. Üstelik bu şablon test, hazırlık ve üretim gibi farklı ortamlarda da çalışabilir. Resource Manager kaynaklarınızı dağıttıktan sonra yönetmenize yardımcı olmak için güvenlik, denetleme ve etiketleme özellikleri sunar.

Resource Manager kullanmanın avantajları

Resource Manager çeşitli avantajlar sunar:

Çözümünüzdeki tüm kaynakları ayrı ayrı ele almak yerine bunları grup halinde dağıtabilir, yönetebilir ve izleyebilirsiniz.

Çözümünüzü geliştirme yaşam döngüsü boyunca defalarca dağıtabilirsiniz. Kaynaklarınızın tutarlı bir durumda dağıtılması da size güven verir.

Altyapınızı betikler yerine bildirim temelli şablonları kullanarak yönetebilirsiniz.

Kaynaklar arasındaki bağımlılıkları tanımlayabilirsiniz, böylece doğru sırada dağıtılırlar.

Azure rol tabanlı erişim denetimi (Azure RBAC) yönetim platformuyla yerel olarak tümleştirildiğinden, kaynak grubunuzdaki tüm hizmetlere erişim denetimi uygulayabilirsiniz.

Aboneliğinizdeki tüm kaynakları mantıksal olarak düzenlemek için kaynaklarınıza etiketler ekleyebilirsiniz.

Aynı etiketi paylaşan bir kaynak grubunun maliyetlerini görüntüleyerek kuruluşunuzun faturalarına açıklık getirebilirsiniz.

Dekont

Resource Manager çözümlerinizi dağıtmanın ve yönetmenin yeni bir yolunu sunar. Önceki dağıtım modelini kullandıysanız ve değişiklikler hakkında bilgi edinmek istiyorsanız bkz . Resource Manager Dağıtımını ve klasik dağıtımı anlama.

Sonraki adım

Microsoft bulut güvenliği karşılaştırması, Azure'da kullandığınız hizmetlerin güvenliğini sağlamaya yardımcı olmak için kullanabileceğiniz bir güvenlik önerileri koleksiyonu içerir.