Archiv der Neuerungen in Defender für Cloud

Diese Seite enthält Informationen zu Features, Fixes und Veralteten, die älter als sechs Monate sind. Informationen zu den neuesten Updates finden Sie unter "Neuerungen in Defender for Cloud".

September 2023

Datensicherheitsdashboard als öffentliche Vorschau verfügbar

27. September 2023

Das Dashboard zur Datensicherheit ist jetzt als Teil des Defender CSPM-Plans als öffentliche Vorschau verfügbar. Das Datensicherheitsdashboard ist ein interaktives, datenorientiertes Dashboard, das wesentliche Risiken für vertrauliche Daten aufzeigt und dadurch Warnungen und potenzielle Angriffspfade für Daten in Hybrid Cloud-Workloads priorisiert. Erfahren Sie mehr über das Datensicherheitsdashboard.

Previewrelease: Neuer Prozess zur automatischen Bereitstellung für SQL Server auf Computern

21. September 2023

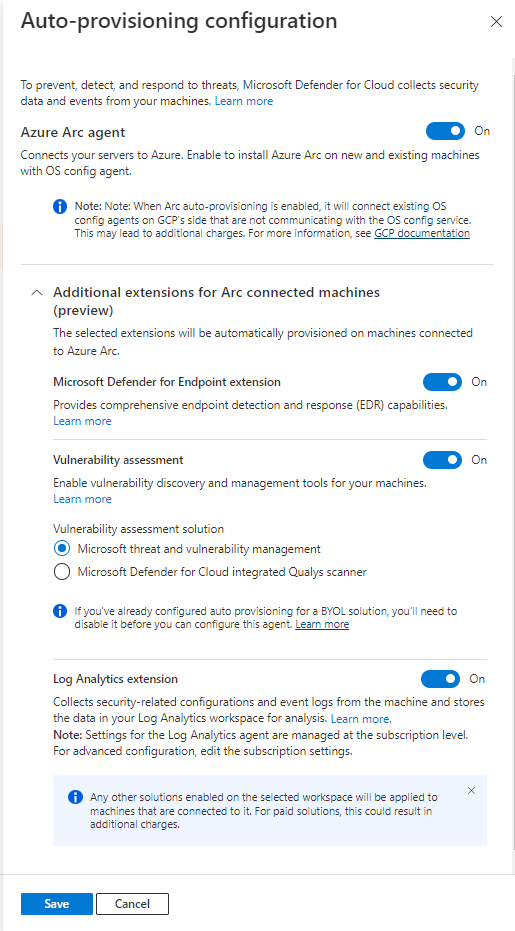

Microsoft Monitoring Agent (MMA) ist ab August 2024 veraltet. Für Defender for Cloud wurde die Strategie aktualisiert, indem MMA durch die Release eines automatischen Bereitstellungsprozesses von Azure Monitoring Agent für SQL Server ersetzt wurde.

Während der Preview werden Kunden, die den MMA-Prozess zur automatischen Bereitstellung mit der Option für Azure Monitor-Agent (Preview) verwenden, aufgefordert, zum neuen Azure Monitoring Agent für SQL Server auf Computern (Preview) für die automatische Bereitstellung zu migrieren. Der Migrationsprozess ist nahtlos und bietet kontinuierlichen Schutz für alle Computer.

Weitere Informationen finden Sie unter Migrieren zum automatischen Bereitstellungsprozess von Azure Monitoring Agent für SQL Server.

GitHub Advanced Security für Azure DevOps-Warnungen in Defender for Cloud

20. September 2023

Sie können jetzt Warnungen von GitHub Advanced Security für Azure DevOps (GHAzDO) im Zusammenhang mit CodeQL, Geheimnissen und Abhängigkeiten in Defender for Cloud anzeigen. Die Ergebnisse werden auf der DevOps-Seite und unter „Empfehlungen“ angezeigt. Um diese Ergebnisse anzuzeigen, führen Sie ein Onboarding Ihrer GHAzDO-fähigen Repositorys in Defender for Cloud durch.

Weitere Informationen zu GitHub Advanced Security für Azure DevOps.

Ausgenommene Funktionen sind jetzt für Empfehlungen für Defender für APIs verfügbar

11. September 2023

Sie können jetzt Empfehlungen für die folgenden Sicherheitsempfehlungen für Defender für APIs ausschließen.

| Empfehlung | Beschreibung und zugehörige Richtlinie | Severity |

|---|---|---|

| (Vorschau) Nicht verwendete API-Endpunkte sollten deaktiviert und aus dem Azure API Management-Dienst entfernt werden | Als bewährte Sicherheitsmethode gelten API-Endpunkte, die 30 Tage lang keinen Datenverkehr empfangen haben, als ungenutzt und sollten aus dem Azure API Management-Dienst entfernt werden. Die Beibehaltung nicht verwendeter API-Endpunkte kann ein Sicherheitsrisiko darstellen. Dies könnten APIs sein, die im Azure API Management-Dienst als veraltet gekennzeichnet sein sollten, aber versehentlich aktiv bleiben. Solche APIs erhalten in der Regel nicht die aktuellste Sicherheitsabdeckung. | Niedrig |

| (Vorschau) API-Endpunkte in Azure API Management sollten authentifiziert werden | API-Endpunkte, die in Azure API Management veröffentlicht werden, sollten die Authentifizierung erzwingen, um das Sicherheitsrisiko zu minimieren. Authentifizierungsmechanismen werden manchmal falsch implementiert oder fehlen. Dies erlaubt Angreifern, Implementierungsfehler auszunutzen und auf Daten zuzugreifen. Für in Azure API Management veröffentlichte APIs bewertet diese Empfehlung die Ausführung der Authentifizierung über die in Azure API Management konfigurierten Abonnementschlüssel, JWT und Clientzertifikate. Wenn keiner dieser Authentifizierungsmechanismen während des API-Aufrufs ausgeführt wird, wird die API diese Empfehlung erhalten. | Hoch |

Erfahren Sie mehr über das Ausschließen von Empfehlungen in Defender for Cloud.

Erstellen von Beispielwarnungen für Defender für APIs-Erkennungen

11. September 2023

Sie können jetzt Beispielwarnungen für die Sicherheitserkennungen generieren, die im Rahmen der öffentlichen Vorschau von Defender für APIs veröffentlicht wurden. Erfahren Sie mehr über das Generieren von Beispielwarnungen in Defender for Cloud.

Vorschauversion: Die von Microsoft Defender Vulnerability Management unterstützte Sicherheitsrisikobewertung von Containern unterstützt jetzt das Überprüfen nach Pullen

6. September 2023

Container-Sicherheitsrisikobewertung, die von Microsoft Defender Vulnerability Management unterstützt wird, unterstützt jetzt einen zusätzlichen Auslöser für das Scannen von Bildern, die von einem ACR abgerufen werden. Dieser neu hinzugefügte Trigger deckt zusätzlich zu den bestehenden Triggern, die Bilder scannen, die in den letzten 90 Tagen an einen ACR übertragen wurden, und Bilder, die derzeit in AKS laufen, auch aktive Bilder ab.

Dieser neue Trigger wird heute eingeführt und wird voraussichtlich ab Ende September für alle Kunden verfügbar sein.

Aktualisieren des Benennungsformats von Center for Internet Security (CIS)-Standards unter Einhaltung gesetzlicher Bestimmungen

6. September 2023

Das Benennungsformat von CIS (Center for Internet Security) Foundations-Benchmarks auf dem Compliance-Dashboard wird von [Cloud] CIS [version number] in CIS [Cloud] Foundations v[version number] geändert. Beachten Sie hierzu die folgende Tabelle:

| Aktueller Name | Neuer Name |

|---|---|

| Azure CIS 1.1.0 | CIS Azure Foundations v1.1.0 |

| Azure CIS 1.3.0 | CIS Azure Foundations v1.3.0 |

| Azure CIS 1.4.0 | CIS Azure Foundations v1.4.0 |

| AWS CIS 1.2.0 | CIS AWS Foundations v1.2.0 |

| AWS CIS 1.5.0 | CIS AWS Foundations v1.5.0 |

| GCP CIS 1.1.0 | CIS GCP Foundations v1.1.0 |

| GCP CIS 1.2.0 | CIS GCP Foundations v1.2.0 |

Erfahren Sie, wie Sie die Einhaltung gesetzlicher Bestimmungen verbessern.

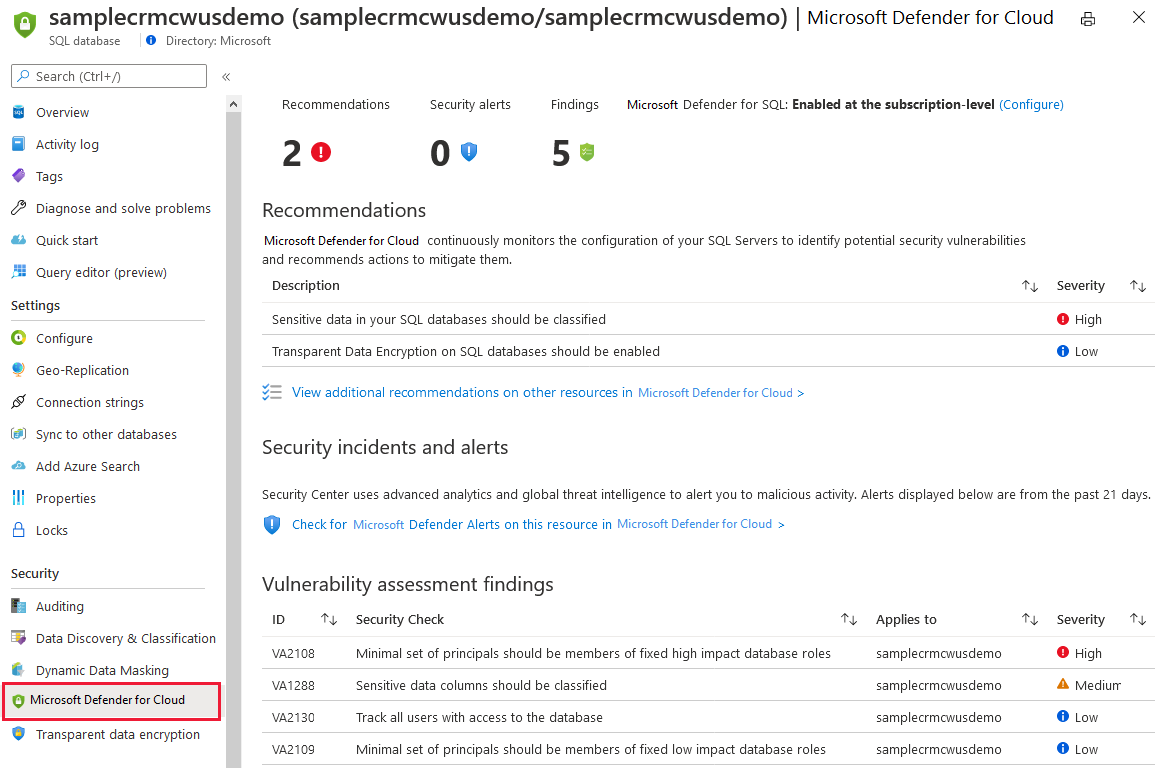

Ermittlung vertraulicher Daten für PaaS-Datenbanken (Vorschau)

5. September 2023

Datenbasierte Sicherheitsstatusfunktionen für die reibungslose Ermittlung vertraulicher Daten für PaaS-Datenbanken (Azure SQL-Datenbanken und Amazon RDS-Instanzen jeglicher Art) sind jetzt als öffentliche Vorschauversion verfügbar. Mit dieser öffentlichen Vorschauversion können Sie eine Karte Ihrer kritischen Daten erstellen, unabhängig davon, wo sie sich befinden, und unabhängig vom Typ der Daten, die sich in diesen Datenbanken befinden.

Die Ermittlung vertraulicher Daten für Azure- und AWS-Datenbanken ergänzt die freigegebene Taxonomie und Konfiguration, die bereits öffentlich für Cloudobjektspeicherressourcen (Azure Blob Storage, AWS S3-Buckets und GCP-Speicherbuckets) verfügbar ist, und bietet eine einheitliche Konfigurations- und Aktivierungserfahrung.

Datenbanken werden wöchentlich überprüft. Wenn Sie sensitive data discovery aktivieren, wird die Ermittlung innerhalb von 24 Stunden ausgeführt. Die Ergebnisse können im Cloudsicherheits-Explorer oder durch Überprüfen der neuen Angriffspfade für verwaltete Datenbanken mit vertraulichen Daten angezeigt werden.

Der datenbasierte Sicherheitsstatus für Datenbanken ist über den Defender CSPM-Plan verfügbar und wird für Abonnements mit aktivierter Option sensitive data discovery automatisch aktiviert.

Weitere Informationen zum datenbasierten Sicherheitsstatus finden Sie in den folgenden Artikeln:

- Unterstützung und Voraussetzungen für den datenfähigen Sicherheitsstatus

- Aktivieren des datenfähigen Sicherheitsstatus

- Untersuchen von Risiken für vertrauliche Daten

Allgemeine Verfügbarkeit (GA): Überprüfung auf Schadsoftware in Defender für Storage

1. September 2023

Die Überprüfung auf Schadsoftware ist jetzt allgemein als Add-On für Defender für Storage verfügbar. Die Überprüfung auf Schadsoftware in Defender für Storage hilft Ihnen, Ihre Speicherkonten vor bösartigen Inhalten zu schützen, indem es nahezu in Echtzeit eine vollständige Überprüfung der hochgeladenen Inhalte auf Schadsoftware durchführt und dabei die Funktionen von Microsoft Defender Antivirus nutzt. Diese Funktion wurde entwickelt, um Sicherheits- und Complianceanforderungen für die Verarbeitung von nicht vertrauenswürdigen Inhalten zu erfüllen. Die Funktion zur Überprüfung auf Schadsoftware ist eine agentenlose SaaS-Lösung, die die Einrichtung in großem Umfang ermöglicht und die Automatisierung der Reaktion in großem Umfang unterstützt.

Erfahren Sie mehr über die Überprüfung auf Schadsoftware in Defender für Storage.

Der Preis für die Überprüfung auf Schadsoftware richtet sich nach Ihrer Datennutzung und Ihrem Budget. Die Abrechnung beginnt am 3. September 2023. Weitere Informationen hierzu finden Sie in der Preisübersicht.

Wenn Sie den vorherigen Plan verwenden, müssen Sie proaktiv zum neuen Plan migrieren, um schadsoftwareüberprüfungen zu ermöglichen.

Lesen Sie den Blogbeitrag zur Microsoft Defender for Cloud-Ankündigung.

August 2023

Updates im August:

Defender for Containers: Agentenlose Ermittlung für Kubernetes

30. August 2023

Wir freuen uns, Defender for Containers: Agentenlose Ermittlung für Kubernetes vorstellen zu können. Dieses Release ist ein wichtiger Schritt nach vorn bei der Containersicherheit und ermöglicht Ihnen erweiterte Erkenntnisse und umfassende Bestandsfunktionen für Kubernetes-Umgebungen. Das neue Containerangebot wird durch das kontextbezogene Sicherheitsdiagramm von Defender for Cloud unterstützt. Hier sehen Sie, was Sie von diesem neuesten Update erwarten können:

- Agentenlose Kubernetes-Ermittlung

- Umfassende Bestandsfunktionen

- Kubernetes-spezifische Sicherheitseinblicke

- Erweiterte Risikosuche mit Cloudsicherheits-Explorer

Die agentenlose Ermittlung für Kubernetes ist jetzt für alle Defender for Containers-Kunden verfügbar. Sie können diese erweiterten Funktionen noch heute verwenden. Wir empfehlen Ihnen, Ihre Abonnements zu aktualisieren, um den vollständigen Satz von Erweiterungen zu aktivieren und von den neuesten Ergänzungen und Features zu profitieren. Besuchen Sie den Bereich Umgebung und Einstellungen Ihres Defender for Containers-Abonnements, um die Erweiterung zu aktivieren.

Hinweis

Das Aktivieren der neuesten Ergänzungen verursacht keine neuen Kosten für aktive Defender for Containers-Kunden.

Weitere Informationen finden Sie unter Übersicht über die Containersicherheit von Microsoft Defender for Containers.

Veröffentlichte Empfehlung: Microsoft Defender for Storage sollte mit Überprüfung auf Schadsoftware und Bedrohungserkennung für vertrauliche Daten aktiviert werden

22. August 2023

Eine neue Empfehlung in Defender for Storage wurde veröffentlicht. Diese Empfehlung stellt sicher, dass Defender for Storage auf Abonnementebene mit Funktionen zur Überprüfung auf Schadsoftware und zur Bedrohungserkennung für vertrauliche Daten aktiviert ist.

| Empfehlung | Beschreibung |

|---|---|

| Microsoft Defender for Storage sollte mit Überprüfung auf Schadsoftware und Bedrohungserkennung für vertrauliche Daten aktiviert werden | Microsoft Defender for Storage erkennt potenzielle Bedrohungen für Ihre Speicherkonten. Es hilft, die drei wichtigsten Auswirkungen auf Ihre Daten und Ihren Workload zu verhindern: Upload von Schadsoftware, Exfiltration vertraulicher Daten und Datenbeschädigung. Der neue Defender for Storage-Plan umfasst die Überprüfung auf Schadsoftware und die Bedrohungserkennung für vertrauliche Daten. Diese Plan bietet auch eine vorhersagbare Preisstruktur (pro Speicherkonto), sodass Sie Kosten und Abdeckung immer im Blick haben. Der Plan lässt sich in großem Umfang ohne Agents einrichten. Wenn er auf Abonnementebene aktiviert wird, sind alle vorhandenen und neu erstellten Speicherkonten in diesem Abonnement automatisch geschützt. Sie können auch bestimmte Speicherkonten aus geschützten Abonnements ausschließen. |

Diese neue Empfehlung ersetzt die aktuelle Empfehlung Microsoft Defender for Storage should be enabled (Bewertungsschlüssel 1be22853-8ed1-4005-9907-ddad64cb1417). Diese Empfehlung ist jedoch weiterhin in Azure Government Clouds verfügbar.

Erfahren Sie mehr über Microsoft Defender for Storage.

Erweiterte Eigenschaften in Defender for Cloud-Sicherheitswarnungen werden in Aktivitätsprotokollen maskiert

17. August 2023

Wir haben kürzlich die Art und Weise geändert, in der Sicherheitswarnungen und Aktivitätsprotokolle integriert werden. Um vertrauliche Kundeninformationen besser zu schützen, fügen wir diese Informationen nicht mehr in Aktivitätsprotokolle ein. Stattdessen maskieren wir sie mit Sternchen. Die Informationen sind jedoch weiterhin über die Warnungs-API, den fortlaufenden Export und das Defender for Cloud-Portal verfügbar.

Kunden, die Aktivitätsprotokolle zum Exportieren von Warnungen in ihre SIEM-Lösungen verwenden, sollten eine andere Lösung in Betracht ziehen, da diese Methode zum Exportieren von Defender for Cloud-Sicherheitswarnungen nicht empfohlen wird.

Anweisungen zum Exportieren von Defender for Cloud-Sicherheitswarnungen nach SIEM, SOAR und anderen Anwendungen von Drittanbietern finden Sie unter Stream-Warnungen zu einer SIEM-, SOAR- oder IT-Dienstverwaltungslösung.

Vorschauversion der GCP-Unterstützung in Defender CSPM

15. August 2023

Wir kündigen das Vorschaurelease des kontextbezogenen Defender CSPM-Cloudsicherheitsdiagramms und der Analyse des Angriffspfads mit Unterstützung für GCP-Ressourcen an. Sie können die Leistungsfähigkeit von Defender CSPM für umfassende Transparenz und intelligente Cloudsicherheit für GCP-Ressourcen nutzen.

Zu den wichtigsten Features unserer GCP-Unterstützung gehören:

- Analyse des Angriffspfads: Verstehen der potenziellen Routen, die Angreifer nehmen können.

- Cloudsicherheits-Explorer: Identifizieren Sie proaktiv Sicherheitsrisiken, indem Sie graphbasierte Abfragen für das Sicherheitsdiagramm ausführen.

- Überprüfung ohne Agent: Überprüfen Sie Server, und identifizieren Sie Geheimnisse und Sicherheitsrisiken, ohne einen Agent zu installieren.

- Datenfähiger Sicherheitsstatus: Ermitteln und Beheben von Risiken für vertrauliche Daten in Google Cloud Storage-Buckets.

Informieren Sie sich ausführlicher über die Defender CSPM-Planoptionen.

Neue Sicherheitswarnungen in Defender for Servers Plan 2: Erkennen potenzieller Angriffe durch Missbrauch von Azure-VM-Erweiterungen

7. August 2023

Diese neuen Warnungen konzentrieren sich auf das Erkennen verdächtiger Aktivitäten von Azure-VM-Erweiterungen und bieten Einblicke in die Versuche von Angreifer*innen, VMs zu kompromittieren und schädliche Aktivitäten auf diesen auszuführen.

Microsoft Defender for Servers kann jetzt verdächtige Aktivitäten von VM-Erweiterungen erkennen, sodass die Sicherheit der Workloads besser abgedeckt ist.

Azure-VM-Erweiterungen sind kleine Anwendungen, die nach der Bereitstellung auf VMs ausgeführt werden und Funktionen wie Konfiguration, Automatisierung, Überwachung, Sicherheit und vieles mehr ermöglichen. Erweiterungen sind nützlich, können jedoch von Angreifer*innen für verschiedene schädliche Zwecke verwendet werden, darunter:

- Für die Datensammlung und -überwachung.

- Für die Codeausführung und die Konfigurationsbereitstellung mit hohen Berechtigungen.

- Zum Zurücksetzen von Anmeldeinformationen und zum Erstellen von Administrativen Benutzern.

- Zum Verschlüsseln von Datenträgern.

Hier finden Sie eine Tabelle der neuen Warnungen.

| Warnung (Warnungstyp) | Beschreibung | MITRE-Taktiken | severity |

|---|---|---|---|

| Verdächtiger Fehler bei der Installation der GPU-Erweiterung in Ihrem Abonnement (Vorschau) (VM_GPUExtensionSuspiciousFailure) |

Verdächtige Absicht, eine GPU-Erweiterung auf nicht unterstützten VMs zu installieren. Diese Erweiterung sollte auf VMs installiert werden, die mit einem Grafikprozessor ausgestattet sind. Dies ist bei den aktuellen VMs nicht der Fall. Diese Fehler treten auf, wenn Angreifer*innen mehrere Installationen einer solchen Erweiterung zu Cryptominingzwecken ausführen. | Auswirkungen | Medium |

| Verdächtige Installation einer GPU-Erweiterung auf Ihrer VM erkannt (Vorschau) (VM_GPUDriverExtensionUnusualExecution) Diese Warnung wurde im Juli 2023 veröffentlicht. |

Bei der Analyse der Azure Resource Manager-Vorgänge in Ihrem Abonnement wurde eine verdächtige Installation einer GPU-Erweiterung auf Ihrer VM erkannt. Angreifer könnten die GPU-Treibererweiterung verwenden, um GPU-Treiber über den Azure-Resource Manager auf Ihrer VM zu installieren, um Cryptojacking durchzuführen. Diese Aktivität wird als verdächtig eingestuft, weil das Verhalten des Prinzipals von seinen üblichen Mustern abweicht. | Auswirkungen | Niedrig |

| Befehlsausführung mit verdächtigem Skript auf Ihrer VM erkannt (Vorschau) (VM_RunCommandSuspiciousScript) |

Bei der Analyse der Azure Resource Manager-Vorgänge in Ihrem Abonnement wurde eine Skriptausführung mit einem verdächtigen Skript auf Ihrer VM erkannt. Angreifer könnten die Skriptausführung verwenden, um über den Azure Resource Manager schädlichen Code mit hohen Berechtigungen auf Ihrer VM auszuführen. Das Skript wird als verdächtig eingestuft, weil bestimmte Teile als möglicherweise schädlich identifiziert wurden. | Ausführung | Hoch |

| Verdächtige nicht autorisierte Nutzung der Skriptausführung auf Ihrer VM erkannt (Vorschau) (VM_RunCommandSuspiciousFailure) |

Bei der Analyse der Azure Resource Manager-Vorgänge in Ihrem Abonnement ist eine verdächtige nicht autorisierte Nutzung der Skriptausführung fehlgeschlagen und wurde auf Ihrer VM erkannt. Angreifer könnten versuchen, mithilfe der Skriptausführung über den Azure Resource Manager schädlichen Code mit hohen Berechtigungen auf Ihren VMs auszuführen. Diese Aktivität wird als verdächtig eingestuft, weil sie bisher nicht häufig festgestellt wurde. | Ausführung | Medium |

| Verdächtige Nutzung der Skriptausführung auf Ihrer VM erkannt (Vorschau) (VM_RunCommandSuspiciousUsage) |

Bei der Analyse der Azure Resource Manager-Vorgänge in Ihrem Abonnement wurde eine verdächtige Nutzung der Skriptausführung auf Ihrer VM erkannt. Angreifer könnten die Skriptausführung verwenden, um über den Azure Resource Manager schädlichen Code mit erhöhten Berechtigungen auf Ihren VMs auszuführen. Diese Aktivität wird als verdächtig eingestuft, weil sie bisher nicht häufig festgestellt wurde. | Ausführung | Niedrig |

| Verdächtige Verwendung mehrerer Überwachungs- oder Datensammlungserweiterungen auf Ihren VMs erkannt (Vorschau) (VM_SuspiciousMultiExtensionUsage) |

Bei der Analyse der Azure Resource Manager-Vorgänge in Ihrem Abonnement wurde eine verdächtige Nutzung mehrerer Überwachungs- oder Datensammlungserweiterungen auf Ihren VMs erkannt. Angreifer könnten solche Erweiterungen für die Datensammlung, die Überwachung des Netzwerkdatenverkehrs und weitere Aktionen in Ihrem Abonnement missbrauchen. Diese Nutzung wird als verdächtig eingestuft, weil sie bisher nicht häufig festgestellt wurde. | Reconnaissance | Medium |

| Verdächtige Installation von Datenträgerverschlüsselungserweiterungen auf Ihren VMs erkannt (Vorschau) (VM_DiskEncryptionSuspiciousUsage) |

Bei der Analyse der Azure Resource Manager-Vorgänge in Ihrem Abonnement wurde eine verdächtige Installation von Datenträgerverschlüsselungserweiterungen auf Ihren VMs erkannt. Angreifer könnten die Datenträgerverschlüsselungserweiterung missbrauchen, um vollständige Datenträgerverschlüsselungen auf Ihren VMs über den Azure Resource Manager bereitzustellen und so zu versuchen, Ransomware-Aktivitäten durchzuführen. Diese Aktivität wird als verdächtig eingestuft, weil sie bisher nicht häufig festgestellt wurde und sehr viele Erweiterungen installiert wurden. | Auswirkungen | Medium |

| Verdächtige Nutzung der VM Access-Erweiterung auf Ihren VMs erkannt (Vorschau) (VM_VMAccessSuspiciousUsage) |

Auf Ihren VMs wurde eine verdächtige Nutzung der VM Access-Erweiterung erkannt. Angreifer könnten die VM-Zugriffserweiterung missbrauchen, um Zugriff zu erhalten und Ihre VMs mit hohen Berechtigungen zu kompromittieren, indem sie den Zugriff zurücksetzen oder Administratoren verwalten. Diese Aktivität wird als verdächtig angesehen, weil das Verhalten des Prinzipals von seinen üblichen Mustern abweicht und sehr viele Erweiterungen installiert wurden. | Persistenz | Medium |

| DSC-Erweiterung (Desired State Configuration) mit einem verdächtigen Skript auf Ihrer VM erkannt (Vorschau) (VM_DSCExtensionSuspiciousScript) |

Bei der Analyse der Azure Resource Manager-Vorgänge in Ihrem Abonnement wurde eine DSC-Erweiterung (Desired State Configuration) mit einem verdächtigen Skript auf Ihrer VM erkannt. Angreifer könnten die DSC (Desired State Configuration)-Erweiterung verwenden, um schädliche Konfigurationen wie Persistenzmechanismen, schädliche Skripts un mehr mit hohen Berechtigungen auf Ihren VMs bereitzustellen. Das Skript wird als verdächtig eingestuft, weil bestimmte Teile als möglicherweise schädlich identifiziert wurden. | Ausführung | Hoch |

| Verdächtige Nutzung einer DSC-Erweiterung (Desired State Configuration) auf Ihren VMs erkannt (Vorschau) (VM_DSCExtensionSuspiciousUsage) |

Bei der Analyse der Azure Resource Manager-Vorgänge in Ihrem Abonnement wurde eine verdächtige Nutzung einer DSC-Erweiterung (Desired State Configuration) auf Ihren VMs erkannt. Angreifer könnten die DSC (Desired State Configuration)-Erweiterung verwenden, um schädliche Konfigurationen wie Persistenzmechanismen, schädliche Skripts un mehr mit hohen Berechtigungen auf Ihren VMs bereitzustellen. Diese Aktivität wird als verdächtig angesehen, weil das Verhalten des Prinzipals von seinen üblichen Mustern abweicht und sehr viele Erweiterungen installiert wurden. | Auswirkungen | Niedrig |

| Benutzerdefinierte Skripterweiterung mit verdächtigem Skript auf Ihrer VM erkannt (Vorschau) (VM_CustomScriptExtensionSuspiciousCmd) (Diese Warnung ist bereits vorhanden und wurde mit verbesserter Logik und verbesserten Erkennungsmethoden ausgestattet.) |

Bei der Analyse der Azure Resource Manager-Vorgänge in Ihrem Abonnement wurde eine benutzerdefinierte Skripterweiterung mit einem verdächtigen Skript auf Ihrer VM erkannt. Angreifer könnten eine benutzerdefinierte Skripterweiterung verwenden, um über den Azure Resource Manager schädlichen Code mit hohen Berechtigungen auf Ihrer VM auszuführen. Das Skript wird als verdächtig eingestuft, weil bestimmte Teile als möglicherweise schädlich identifiziert wurden. | Ausführung | Hoch |

Weitere Informationen finden in den erweiterungsbasierten Warnungen in Defender for Servers.

Eine vollständige Liste der Warnungen finden Sie in der Referenztabelle für alle Sicherheitswarnungen in Microsoft Defender for Cloud.

Geschäftsmodell- und Preisupdates für Defender for Cloud-Pläne

1. August 2023

Microsoft Defender for Cloud weist drei Pläne auf, die Schutz auf Dienstebene bieten:

Defender für Key Vault

Defender für Resource Manager

Defender für DNS

Basierend auf Kundenfeedback in Bezug auf die Vorhersagbarkeit von Ausgaben und die Vereinfachung der Gesamtkostenstruktur haben wir diese Pläne in ein neues Geschäftsmodell mit anderen Preisen und Paketen überführt.

Zusammenfassung von Geschäftsmodell- und Preisänderungen:

Für Defender for Key Vault-, Defender for Resource Manager- und Defender for DNS-Bestandskunden gelten weiterhin ihre aktuellen Geschäftsmodelle und Preise, sofern die Kunden sich nicht aktiv für einen Wechsel zum neuen Geschäftsmodell und zu den neuen Preisen entscheiden.

- Defender for Resource Manager: Für diesen Plan gilt ein Festpreis pro Abonnement und Monat. Kunden können zum neuen Geschäftsmodell wechseln, indem sie das neue Pro-Abonnement-Modell für Defender for Resource Manager auswählen.

Für Defender for Key Vault-, Defender for Resource Manager- und Defender for DNS-Bestandskunden gelten weiterhin ihre aktuellen Geschäftsmodelle und Preise, sofern die Kunden sich nicht aktiv für einen Wechsel zum neuen Geschäftsmodell und zu den neuen Preisen entscheiden.

- Defender for Resource Manager: Für diesen Plan gilt ein Festpreis pro Abonnement und Monat. Kunden können zum neuen Geschäftsmodell wechseln, indem sie das neue Pro-Abonnement-Modell für Defender for Resource Manager auswählen.

- Defender for Key Vault: Für diesen Plan gilt ein Festpreis pro Tresor und Monat ohne Überschreitungsgebühren. Kunden können zum neuen Geschäftsmodell zu wechseln, indem sie das neue Pro-Tresor-Modell für Defender for Key Vault auswählen

- Defender for DNS: Kunden mit Defender for Servers-Plan 2 erhalten im Rahmen von Defender for Servers-Plan 2 ohne zusätzliche Kosten Zugriff auf die Vorteile von Defender for DNS. Kunden, die Defender for Servers-Plan 2 und Defender for DNS nutzen, wird Defender for DNS nicht mehr in Rechnung gestellt. Defender for DNS ist als eigenständiger Plan nicht mehr verfügbar.

Weitere Informationen zu den Preisen für diese Pläne finden Sie auf der Preisseite für Defender for Cloud.

Juli 2023

Zu den Updates im Juli gehören:

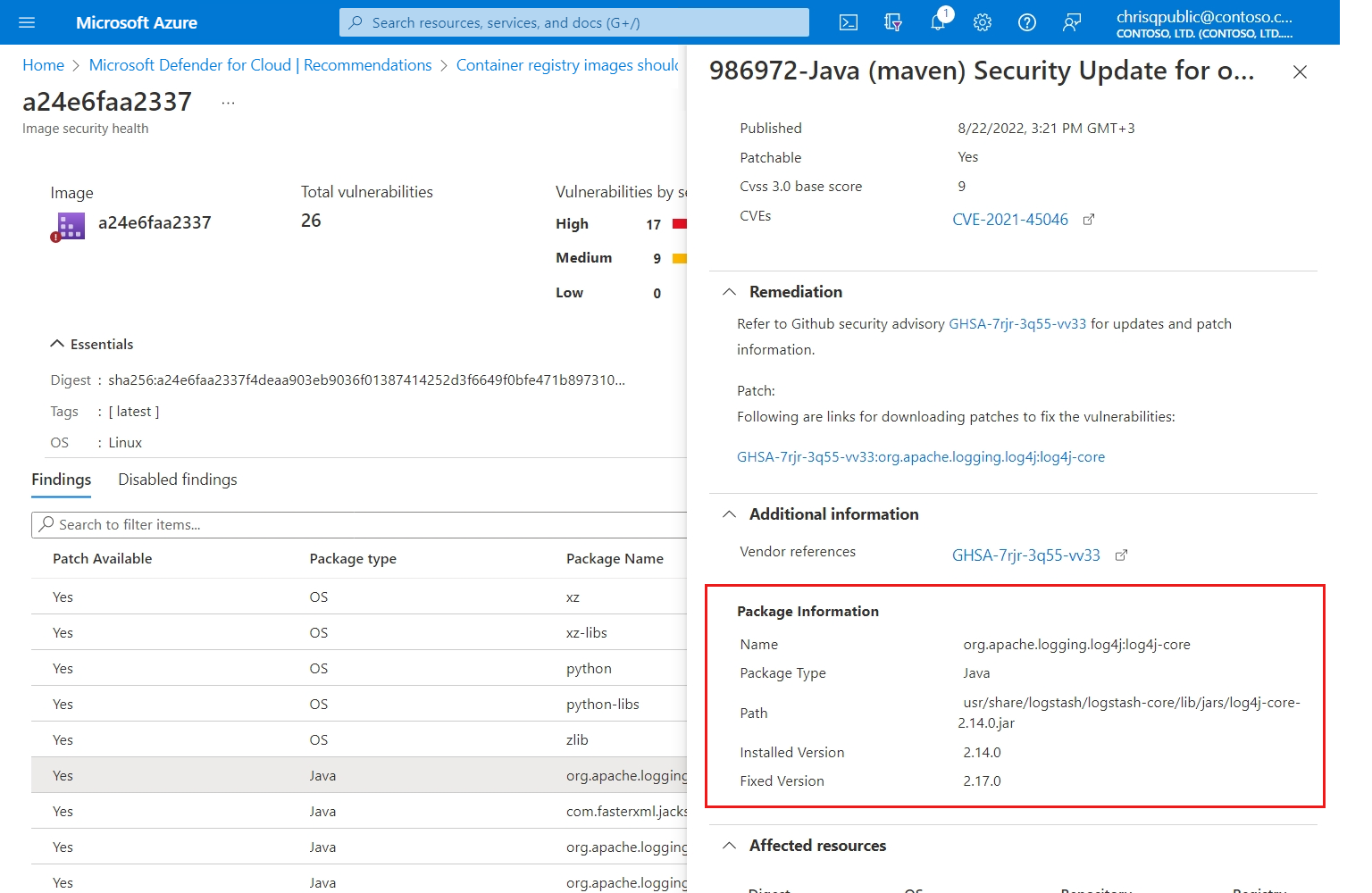

Vorschau der Veröffentlichung von Containern zur Sicherheitsrisikobewertung mit Microsoft Defender Vulnerability Management

31. Juli 2023

Wir kündigen die Veröffentlichung der Sicherheitsrisikobewertung (VA) für Linux-Containerimages in Azure-Containerregistrierungen an, die von microsoft Defender Vulnerability Management in Defender for Containers und Defender for Container Registries unterstützt werden. Das neue Container-VA-Angebot wird zusammen mit unserem bestehenden Container VA-Angebot, das von Qualys unterstützt wird, sowohl in Defender for Container als auch in Defender for Container Registries bereitgestellt und umfasst tägliche Neuscans von Containerimages, Informationen zur Ausnutzbarkeit, Unterstützung für Betriebssystem und Programmiersprachen (SCA) und vieles mehr.

Dieses neue Angebot wird heute eingeführt und wird voraussichtlich bis zum 7. August für alle Kunden verfügbar sein.

Erfahren Sie mehr über die Bewertung der Sicherheitsanfälligkeit in Containern mit microsoft Defender Vulnerability Management.

Containerstatus ohne Agent in Defender CSPM ist jetzt allgemein verfügbar

30. Juli 2023

Containerstatusfunktionen ohne Agent sind jetzt allgemein verfügbar (GA) als Teil des Defender CSPM (Cloud Security Posture Management)-Plans.

Erfahren Sie mehr über den Containerstatus ohne Agent in Defender CSPM.

Verwaltung von automatischen Updates für Defender for Endpoint für Linux

20. Juli 2023

Standardmäßig versucht Defender for Cloud, Ihre Defender for Endpoint für Linux-Agents zu aktualisieren, die mit der MDE.Linux-Erweiterung integriert wurden. Bei diesem Release können Sie diese Einstellung verwalten und die Standardkonfiguration deaktivieren, um Ihre Updatezyklen manuell zu verwalten.

Informieren Sie sich zum Verwalten der Konfiguration von automatischen Updates für Linux.

Agentless secrets scanning for virtual machines in Defender for servers P2 & Defender CSPM

18. Juli 2023

Die Geheimnisüberprüfung ist jetzt im Rahmen der agentlosen Überprüfung in Defender for Servers P2 und Defender CSPM verfügbar. Diese Funktion hilft beim Erkennen nicht verwalteter und unsicherer Geheimnisse, die auf VMs in Azure oder in AWS-Ressourcen gespeichert sind, die zum lateralen Verschieben im Netzwerk verwendet werden können. Wenn Geheimnisse erkannt werden, kann Defender for Cloud bei der Priorisierung und Durchführung umsetzbarer Schritte zur Problembehandlung helfen, um das Risiko von Seitwärtsbewegungen (Lateral Movement) zu minimieren, ohne die Leistung Ihres Computers zu beeinträchtigen.

Weitere Informationen dazu, wie Sie Ihre Geheimnisse mit geheimen Überprüfungen schützen, finden Sie unter Verwalten von geheimen Schlüsseln mit agentlosen Geheimschlüsselscans.

Neue Sicherheitswarnung in Defender for Servers Plan 2: Erkennen potenzieller Angriffe mithilfe von Azure-VM-GPU-Treibererweiterungen

12. Juli 2023

Diese Warnung konzentriert sich auf die Identifizierung verdächtiger Aktivitäten, die die GPU-Treibererweiterungen von Azure-Computern nutzen, und gibt Einblicke in die Versuche von Angreifern, Ihre virtuellen Computer zu kompromittieren. Die Warnung zielt auf verdächtige Bereitstellungen von GPU-Treibererweiterungen ab. Solche Erweiterungen werden häufig von Bedrohungsakteuren missbraucht, um die volle Leistungsfähigkeit der GPU-Karte zu nutzen und Kryptojacking durchzuführen.

| Anzeigename der Warnung (Warnungstyp) |

BESCHREIBUNG | severity | MITRE-Taktik |

|---|---|---|---|

| Verdächtige Installation der GPU-Erweiterung auf Ihrem virtuellen Computer (Vorschau) (VM_GPUDriverExtensionUnusualExecution) |

Bei der Analyse der Azure Resource Manager-Vorgänge in Ihrem Abonnement wurde eine verdächtige Installation einer GPU-Erweiterung auf Ihrer VM erkannt. Angreifer könnten die GPU-Treibererweiterung verwenden, um GPU-Treiber über den Azure-Resource Manager auf Ihrer VM zu installieren, um Cryptojacking durchzuführen. | Niedrig | Wirkung |

Eine vollständige Liste der Warnungen finden Sie in der Referenztabelle für alle Sicherheitswarnungen in Microsoft Defender for Cloud.

Unterstützung für die Deaktivierung bestimmter Sicherheitsrisikobewertungen

9. Juli 2023

Freigabe der Unterstützung für die Deaktivierung von Sicherheitsrisikobewertungen für Ihre Containerregistrierungsimages oder ausgeführten Images als Teil des Containerstatus ohne Agent. Wenn in Ihrer Organisation eine Sicherheitsrisikobewertung ignoriert werden muss, anstatt sie zu beheben, können Sie sie optional deaktivieren. Deaktivierte Ergebnisse haben keine Auswirkung auf Ihre Sicherheitsbewertung oder erzeugen kein unerwünschtes Rauschen.

Weitere Informationen zum Deaktivieren von Sicherheitsrisikobewertungen für Containerregistrierungsimages.

Datenfähiger Sicherheitsstatus jetzt allgemein verfügbar

1. Juli 2023

Der datenfähige Sicherheitsstatus in Microsoft Defender for Cloud ist jetzt allgemein verfügbar. Er hilft Kund*innen, das Datenrisiko zu reduzieren und auf Datenschutzverletzungen zu reagieren. Mithilfe des datenfähigen Sicherheitsstatus können Sie Folgendes ausführen:

- Ermitteln Sie vertrauliche Datenressourcen automatisch in mehreren Azure und AWS.

- Werten Sie die Datenvertraulichkeit, die Offenlegung von Daten und den Datenfluss in der Organisation aus.

- Decken Sie proaktiv und kontinuierlich Risiken auf, die zu Datenschutzverletzungen führen könnten.

- Erkennen Sie verdächtige Aktivitäten, die auf laufende Bedrohungen für vertrauliche Datenressourcen hinweisen könnten.

Weitere Informationen finden Sie unter Datenfähiger Sicherheitsstatus in Microsoft Defender for Cloud.

Juni 2023

Zu den Updates im Juni gehören:

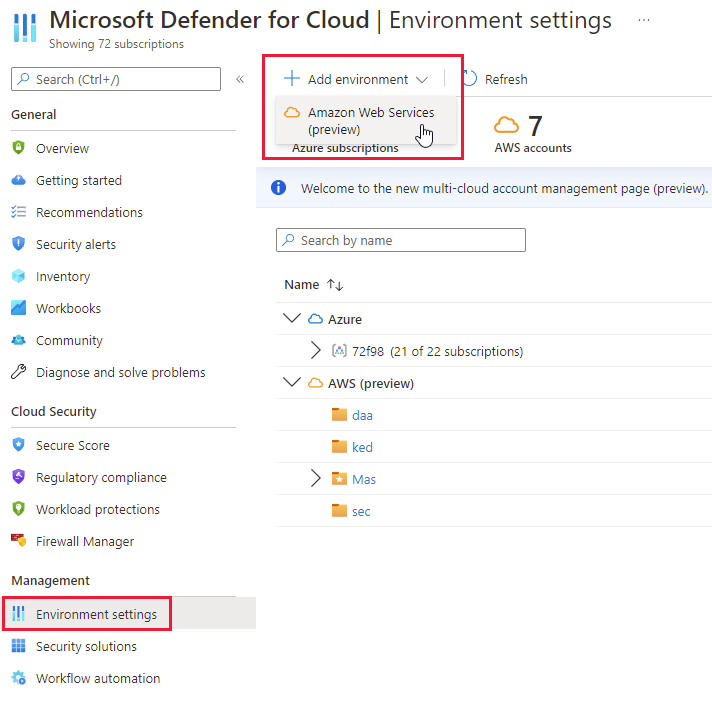

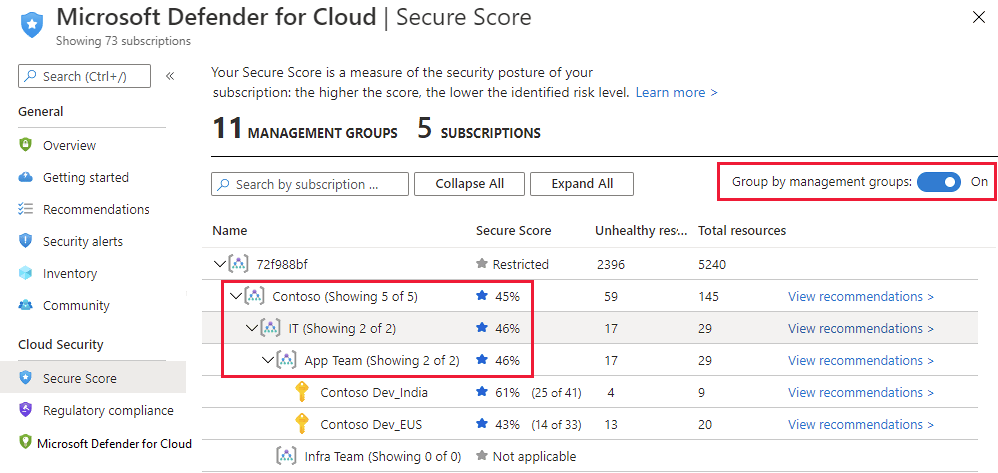

Optimiertes Onboarding von Multicloudkonten mit erweiterten Einstellungen

26. Juni 2023

Defender for Cloud hat das Onboarding verbessert und enthält jetzt eine neue optimierte Benutzeroberfläche und Anweisungen sowie neue Funktionen, mit denen Sie Ihre AWS- und GCP-Umgebungen integrieren und gleichzeitig Zugriff auf erweiterte Onboardingfeatures bereitstellen können.

Für Organisationen, die Hashicorp Terraform für die Automatisierung eingeführt haben, bietet Defender for Cloud jetzt die Möglichkeit, Terraform als Bereitstellungsmethode zusammen mit AWS CloudFormation oder GCP Cloud Shell zu verwenden. Sie können jetzt die erforderlichen Rollennamen beim Erstellen der Integration anpassen. Außerdem steht Folgendes zur Auswahl:

Standardzugriff: Ermöglicht es Defender for Cloud, Ihre Ressourcen zu überprüfen, und enthält automatisch zukünftige Funktionen.

Zugriff mit den geringsten Rechten: Gewährt Defender for Cloud nur Zugriff auf die aktuellen Berechtigungen, die für die ausgewählten Pläne erforderlich sind.

Wenn Sie die Berechtigungen mit den geringsten Rechten auswählen, erhalten Sie nur Benachrichtigungen zu allen neuen Rollen und Berechtigungen, die erforderlich sind, um den vollständigen Funktionsumfang in Connectorintegrität zu erhalten.

Mit Defender for Cloud können Sie Ihre Cloudkonten anhand ihrer nativen Namen von den Cloudanbietern unterscheiden. Beispielsweise AWS-Kontoaliase und GCP-Projektnamen.

Unterstützung für private Endpunkte für das Malware Scanning in Defender for Storage

25. Juni 2023

Die Unterstützung privater Endpunkte ist jetzt als Teil der öffentlichen Vorschau von Malware Scanning in Defender for Storage verfügbar. Diese Funktion ermöglicht das Aktivieren von Malware Scanning für Speicherkonten, die private Endpunkte verwenden. Es ist keine weitere Konfiguration erforderlich.

Malware Scanning (Vorschau) in Defender for Storage hilft Ihnen, Ihre Speicherkonten vor schädlichen Inhalten zu schützen, indem eine vollständige Schadsoftwareüberprüfung für hochgeladene Inhalte nahezu in Echtzeit mithilfe von Microsoft Defender Antivirus-Funktionen durchgeführt wird. Diese Funktion wurde entwickelt, um Sicherheits- und Complianceanforderungen für die Verarbeitung von nicht vertrauenswürdigen Inhalten zu erfüllen. Die Funktion ist eine SaaS-Lösung ohne Agent, die eine einfache Einrichtung im großen Stil ohne Wartungsaufwand ermöglicht und die Automatisierung von Reaktionen im großen Stil unterstützt.

Private Endpunkte bieten sichere Konnektivität mit Ihren Azure Storage-Diensten und eliminieren die Exposition gegenüber dem öffentlichen Internet effektiv. Sie gelten als eine bewährte Sicherheitsmethode.

Für Speicherkonten mit privaten Endpunkten, für die Malware Scanning bereits aktiviert ist, müssen Sie den Plan mit Malware Scanning deaktivieren und wieder aktivieren, damit dies funktioniert.

Erfahren Sie mehr über die Verwendung privater Endpunkte in Defender for Storage und darüber, wie Sie Ihre Speicherdienste noch sicherer machen können.

Empfehlung für die Vorschau veröffentlicht: Ausgeführte Containerimages sollten Sicherheitsrisiken behoben haben (unterstützt von Microsoft Defender Vulnerability Management)

21. Juni 2023

Für die Vorschau wird eine neue Containerempfehlung in Defender CSPM veröffentlicht, die von Microsoft Defender Vulnerability Management unterstützt wird:

| Empfehlung | BESCHREIBUNG | Bewertungsschlüssel |

|---|---|---|

| Ausgeführte Containerimages sollten Sicherheitsrisiken behoben haben (unterstützt von Microsoft Defender Vulnerability Management)(Vorschau) | Die Sicherheitsrisikobewertung von Containerimages überprüft Ihre Registrierung auf allgemein bekannte Sicherheitsrisiken (CVEs) und stellt einen detaillierten Sicherheitsrisikobericht für jedes Image bereit. Diese Empfehlung bietet Sichtbarkeit für anfällige Images, die derzeit in Ihren Kubernetes-Clustern ausgeführt werden. Das Beheben von Sicherheitsrisiken in Containerimages, die derzeit ausgeführt werden, ist der Schlüssel zur Verbesserung Ihres Sicherheitsstatus, wodurch die Angriffsoberfläche für Ihre Containerworkloads erheblich reduziert wird. | c609cf0f-71ab-41e9-a3c6-9a1f7fe1b8d5 |

Diese neue Empfehlung soll die aktuelle Empfehlung mit dem gleichen Namen ersetzen, die von Qualys unterstützt wird, nur in Defender CSPM (ersetzt den Bewertungsschlüssel 41503391-efa5-47ee-9282-4eff6131462c).

Kontrollaktualisierungen an den NIST 800-53-Standards zur Einhaltung gesetzlicher Bestimmungen

15. Juni 2023

Die Standards NIST 800-53 (sowohl R4 als auch R5) wurden kürzlich mit Kontrolländerungen in Microsoft Defender for Cloud für die Einhaltung gesetzlicher Bestimmungen aktualisiert. Die von Microsoft verwalteten Kontrollen wurden aus dem Standard entfernt, und die Informationen zur Microsoft-Implementierung der Verantwortung (als Teil des Modells der gemeinsamen Verantwortung in der Cloud) sind jetzt nur im Bereich mit den Kontrolldetails unter Microsoft-Aktionen verfügbar.

Diese Kontrollen wurden zuvor als bestandene Kontrollen berechnet, so dass Sie zwischen April 2023 und Mai 2023 möglicherweise einen deutlichen Rückgang Ihrer Konformitätsbewertung für NIST-Standards feststellen werden.

Weitere Informationen zu Konformitätskontrollen finden Sie unter Tutorial: Überprüfungen der Einhaltung gesetzlicher Bestimmungen – Microsoft Defender for Cloud.

Die Planung der Cloudmigration mit einem Azure Migrate-Geschäftsszenario umfasst jetzt Defender for Cloud.

11. Juni 2023

Jetzt können Sie potenzielle Kosteneinsparungen bei der Sicherheit ermitteln, indem Sie Defender for Cloud im Kontext eines Azure Migrate-Geschäftsszenarios anwenden.

Die Expresskonfiguration für Sicherheitsrisikobewertungen in Defender for SQL ist jetzt allgemein verfügbar.

7. Juni 2023

Die Expresskonfiguration für Sicherheitsrisikobewertungen in Defender for SQL ist jetzt allgemein verfügbar. Die Express-Konfiguration bietet ein optimiertes Onboarding für SQL-Sicherheitsrisikobewertungen mithilfe einer 1-Klick-Konfiguration (oder eines API-Aufrufs). Es sind keine zusätzlichen Einstellungen oder Abhängigkeiten von verwalteten Speicherkonten erforderlich.

Weitere Informationen zu dieser Lösung finden Sie in diesem Blog.

Sie können die Unterschiede zwischen Expresskonfiguration und klassischer Konfiguration kennenlernen.

Vorhandene Azure DevOps-Connectors um weitere Bereiche ergänzt

6. Juni 2023

Defender for DevOps hat der ADO-Anwendung (Azure DevOps) die folgenden zusätzlichen Bereiche hinzugefügt:

Advanced Security-Verwaltung:

vso.advsec_manage. Dies ist erforderlich, damit Sie GitHub Advanced Security für ADO aktivieren, deaktivieren und verwalten können.Containerzuordnung:

vso.extension_manage,vso.gallery_manager; dies ist erforderlich, damit Sie die Decorator-Erweiterung für die ADO-Organisation freigeben können.

Nur Defender for DevOps-Neukund*innen, die versuchen, ADO-Ressourcen in Microsoft Defender for Cloud zu integrieren, sind von dieser Änderung betroffen.

Das direkte Onboarding (ohne Azure Arc) in Defender for Servers ist jetzt allgemein verfügbar.

5. Juni 2023

Bisher war Azure Arc für das Onboarding von Nicht-Azure-Servern in Defender for Servers erforderlich. Mit dem neuesten Release können Sie jedoch auch das Onboarding Ihrer lokalen Server in Defender for Servers durchführen, indem Sie nur den Microsoft Defender for Endpoint-Agent verwenden.

Diese neue Methode vereinfacht den Onboardingprozess für Kund*innen, die sich auf den Kernendpunktschutz konzentrieren, und ermöglicht es Ihnen, die nutzungsbasierte Abrechnung von Defender for Servers sowohl für Cloud- als auch für Nicht-Cloudressourcen zu nutzen. Die Option für direktes Onboarding über Defender for Endpoint ist jetzt verfügbar, wobei die Abrechnung für Computer, für die ein Onboarding durchgeführt wurde, ab dem 1. Juli beginnt.

Weitere Informationen finden Sie unter Verbinden von Nicht-Azure-Computern mit Microsoft Defender for Cloud mithilfe von Defender for Endpoint.

Ersetzen der Agent-basierten Ermittlung durch Ermittlung ohne Agent für Containerfunktionen in Defender CSPM

4. Juni 2023

Da in Defender CSPM Funktionen für Containerstatus ohne Agent verfügbar sind, sind die agentbasierten Ermittlungsfunktionen jetzt eingestellt worden. Wenn Sie derzeit Containerfunktionen innerhalb Defender CSPM verwenden, stellen Sie bitte sicher, dass die relevanten Erweiterungen aktiviert sind, um weiterhin containerbezogene Werte der neuen Funktionen ohne Agent zu erhalten, z. B. containerbezogene Angriffspfade, Erkenntnisse und Inventar. (Es kann bis zu 24 Stunden dauern, bis die Auswirkungen der Aktivierung der Erweiterungen angezeigt werden.)

Erfahren Sie mehr über den Containerstatus ohne Agent.

Mai 2023

Die Updates könnten folgende sein:

- Eine neue Warnung in Defender für Key Vault.

- Unterstützung für die agentlose Überprüfung von verschlüsselten Datenträgern in AWS.

- Änderungen an JIT(Just-In-Time)-Regelbenennungskonventionen in Defender für Cloud.

- Das Onboarding ausgewählter AWS-Regionen.

- Änderungen an Identitätsempfehlungen.

- Veraltete Standards im Compliance-Dashboard.

- Update von zwei Defender für DevOps-Empfehlungen, um Azure DevOps-Scanergebnisse einzuschließen.

- Neue Standardeinstellung für die Sicherheitsrisikobewertungslösung defender for Servers.

- Möglichkeit zum Herunterladen eines CSV-Berichts ihrer Abfrageergebnisse im CloudSicherheits-Explorer (Vorschau).

- Die Veröffentlichung der Sicherheitsrisikobewertung von Containern mit microsoft Defender Vulnerability Management.

- Die Umbenennung von Containerempfehlungen, die von Qualys unterstützt werden.

- Ein Update auf Defender für DevOps GitHub-Anwendung.

- Wechseln Sie zu Defender für DevOps Pull Request Anmerkungen in Azure DevOps-Repositorys, die jetzt Infrastruktur als Code falsch konfigurieren.

Neue Warnung in Defender für Key Vault

| Warnung (Warnungstyp) | Beschreibung | MITRE-Taktiken | Schweregrad |

|---|---|---|---|

| Ungewöhnlicher Zugriff auf den Schlüsseltresor von einer verdächtigen IP-Adresse (nicht von Microsoft oder extern) (KV_UnusualAccessSuspiciousIP) |

Ein Benutzer oder Dienstprinzipal hat in den letzten 24 Stunden von einer Nicht-Microsoft-IP-Adresse aus einen anomalen Zugriff auf Schlüsseltresore versucht. Dieses anomale Zugriffsmuster könnte eine legitime Aktivität sein. Dies könnte ein Hinweis auf einen möglichen Versuch sein, sich Zugang zum Schlüsseltresor und den darin enthaltenen Geheimnissen zu verschaffen. Weitere Untersuchungen werden empfohlen. | Zugriff auf Anmeldeinformationen | Medium |

Informationen zu allen verfügbaren Warnungen finden Sie unter Warnungen für Azure Key Vault.

Überprüfung ohne Agent unterstützt jetzt verschlüsselte Datenträger in AWS

Die Überprüfung ohne Agent für virtuelle Computer unterstützt jetzt die Verarbeitung von Instanzen mit verschlüsselten Datenträgern in AWS mithilfe von kundenseitig und plattformseitig verwalteten Schlüsseln.

Dieser erweiterte Support erhöht die Abdeckung und Sichtbarkeit Ihrer Cloudumgebung, ohne dass sich dies auf Ihre ausgeführten Workloads auswirkt. Der Support für verschlüsselte Datenträger behält die gleiche Methode ohne Auswirkungen auf ausgeführte Instanzen bei.

- Für neue Kunden, die Überprüfungen ohne Agent in AWS aktivieren, ist die Abdeckung verschlüsselter Datenträger standardmäßig integriert und unterstützt.

- Für Bestandskund*innen, die bereits über einen AWS-Connector mit aktivierter Überprüfung ohne Agent verfügen, müssen Sie den CloudFormation-Stapel erneut auf Ihre integrierten AWS-Konten anwenden, um die neuen Berechtigungen zu aktualisieren und hinzuzufügen, die zum Verarbeiten verschlüsselter Datenträger erforderlich sind. Die aktualisierte CloudFormation-Vorlage enthält neue Zuweisungen, mit denen Defender for Cloud verschlüsselte Datenträger verarbeiten kann.

Erhalten Sie weitere Informationen zu den Berechtigungen, die zum Überprüfen von AWS-Instanzen verwendet werden.

So wenden Sie Ihren CloudFormation-Stapel erneut an:

- Wechseln Sie zu den Defender for Cloud-Umgebungseinstellungen, und öffnen Sie Ihren AWS-Connector.

- Navigieren Sie zur Registerkarte Zugriff konfigurieren.

- Wählen Sie Klicken Sie hier, um die CloudFormation-Vorlage herunterzuladen aus.

- Navigieren Sie zu Ihrer AWS-Umgebung, und wenden Sie die aktualisierte Vorlage an.

Erfahren Sie mehr über die Überprüfung ohne Agent und das Aktivieren von Überprüfungen ohne Agent in AWS.

Überarbeitete Namenskonventionen für JIT(Just-In-Time)-Regeln in Defender for Cloud

Wir haben die JIT(Just-In-Time)-Regeln überarbeitet, um sie an der Marke „Microsoft Defender for Cloud“ auszurichten. Wir haben die Namenskonventionen für Azure Firewall- und NSG(Netzwerksicherheitsgruppen)-Regeln geändert.

Die Änderungen sind wie folgt aufgeführt:

| Beschreibung | Alter Name | Neuer Name |

|---|---|---|

| JIT-Regelnamen (zulassen und verweigern) in NSG (Netzwerksicherheitsgruppe) | SecurityCenter-JITRule | MicrosoftDefenderForCloud-JITRule |

| JIT-Regelbeschreibungen in NSG | ASC-JIT-Netzwerkzugriffsregel | MDC-JIT-Netzwerkzugriffsregel |

| Namen der JIT-Firewallregelsammlung | ASC-JIT | MDC-JIT |

| Namen von JIT-Firewallregeln | ASC-JIT | MDC-JIT |

Weitere Informationen finden Sie unter Sichern Ihrer Verwaltungsports mit Just-in-Time-Zugriff.

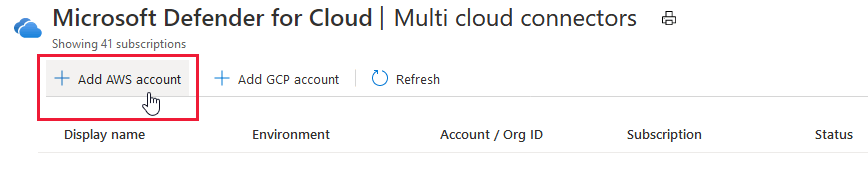

Onboarding ausgewählter AWS-Regionen

Um Ihnen bei der Verwaltung Ihrer AWS CloudTrail-Kosten und Complianceanforderungen zu helfen, können Sie jetzt auswählen, welche AWS-Regionen beim Hinzufügen oder Bearbeiten eines Cloudconnectors überprüft werden sollen. Sie können jetzt ausgewählte bestimmte AWS-Regionen oder alle verfügbaren Regionen (Standard) überprüfen, wenn Sie Ihr AWS-Konto in Defender for Cloud integrieren. Weitere Informationen finden Sie unter Verbinden Ihrer AWS-Konten mit Microsoft Defender for Cloud.

Mehrere Änderungen an Identitätsempfehlungen

Die folgenden Empfehlungen werden jetzt für die Allgemeinheit veröffentlicht und ersetzen die V1-Empfehlungen, die jetzt veraltet sind.

Allgemeine Verfügbarkeit (GA)-Release der Identitätsempfehlungen V2

Mit der V2-Version von Identitätsempfehlungen werden die folgenden Verbesserungen eingeführt:

- Der Bereich der Überprüfung wurde erweitert, um alle Azure-Ressourcen und nicht nur Abonnements einzuschließen. Dadurch können Sicherheitsadministratoren Rollenzuweisungen pro Konto anzeigen.

- Bestimmte Konten können jetzt von der Auswertung ausgenommen werden. Beispielsweise können Konten für den Notfallzugriff oder Dienstkonten von Sicherheitsadministratoren ausgeschlossen werden.

- Die Überprüfungshäufigkeit wurde von 24 Stunden auf 12 Stunden erhöht, wodurch sichergestellt wird, dass die Identitätsempfehlungen aktueller und genauer sind.

Die folgenden Sicherheitsempfehlungen sind allgemein verfügbar und ersetzen die V1-Empfehlungen:

| Empfehlung | Bewertungsschlüssel |

|---|---|

| Konten mit Besitzerberechtigungen für Azure-Ressourcen sollten MFA-fähig sein | 6240402e-f77c-46fa-9060-a7ce53997754 |

| Konten mit Schreibberechtigungen für Azure-Ressourcen sollten MFA-fähig sein | c0cb17b2-0607-48a7-b0e0-903ed22de39b |

| Konten mit Leseberechtigungen für Azure-Ressourcen sollten MFA-fähig sein | dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c |

| Konten mit Besitzerberechtigungen für Azure-Ressourcen sollten entfernt werden. | 20606e75-05c4-48c0-9d97-add6daa2109a |

| Gastkonten mit Schreibberechtigungen für Azure-Ressourcen sollten entfernt werden | 0354476c-a12a-4fcc-a79d-f0ab7ffffdbb |

| Gastkonten mit Leseberechtigungen für Azure-Ressourcen sollten entfernt werden | fde1c0c9-0fd2-4ecc-87b5-98956cbc1095 |

| Gesperrte Konten mit Besitzerberechtigungen für Azure-Ressourcen sollten entfernt werden | 050ac097-3dda-4d24-ab6d-82568e7a50cf |

| Gesperrte Konten mit Lese- und Schreibberechtigungen für Azure-Ressourcen sollten entfernt werden | 1ff0b4c9-ed56-4de6-be9c-d7ab39645926 |

Veralterung von Identitätsempfehlungen V1

Die folgenden Sicherheitsempfehlungen sind jetzt veraltet:

| Empfehlung | Bewertungsschlüssel |

|---|---|

| MFA sollte für Konten mit Besitzerberechtigungen für Abonnements aktiviert werden. | 94290b00-4d0c-d7b4-7cea-064a9554e681 |

| MFA sollte für Konten mit Schreibberechtigungen für Abonnements aktiviert werden. | 57e98606-6b1e-6193-0e3d-fe621387c16b |

| MFA sollte für Konten mit Leseberechtigungen für Abonnements aktiviert werden. | 151e82c5-5341-a74b-1eb0-bc38d2c84bb5 |

| Externe Konten mit Besitzerberechtigungen sollten aus Abonnements entfernt werden. | c3b6ae71-f1f0-31b4-e6c1-d5951285d03d |

| Externe Konten mit Schreibberechtigungen sollten aus Abonnements entfernt werden. | 04e7147b-0deb-9796-2e5c-0336343ceb3d |

| Externe Konten mit Leseberechtigungen sollten aus Abonnements entfernt werden. | a8c6a4ad-d51e-88fe-2979-d3ee3c864f8b |

| Veraltete Konten mit Besitzerberechtigungen sollten aus Abonnements entfernt werden. | e52064aa-6853-e252-a11e-dffc675689c2 |

| Veraltete Konten müssen aus Abonnements entfernt werden. | 00c6d40b-e990-6acf-d4f3-471e747a27c4 |

Es wird empfohlen, benutzerdefinierte Skripts, Workflows und Governanceregeln zu aktualisieren, damit sie den V2-Empfehlungen entsprechen.

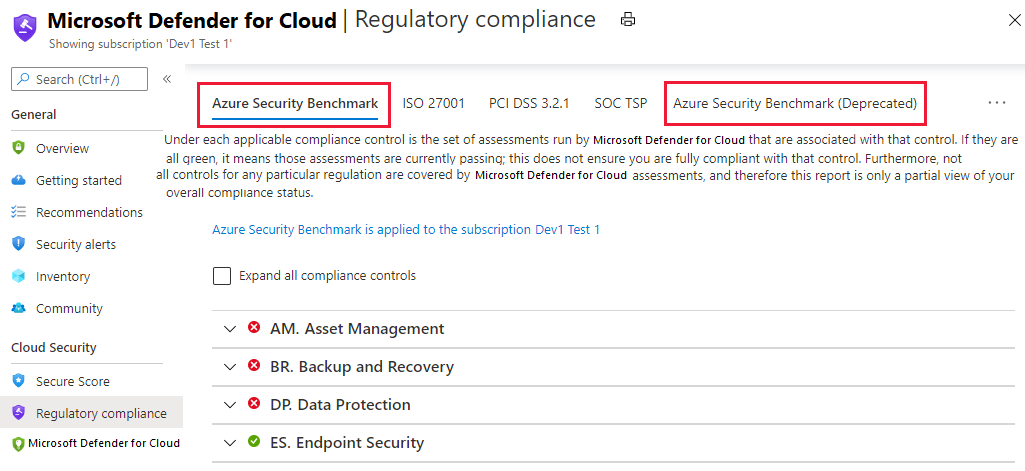

Einstellung der Legacystandards im Compliance-Dashboard

Legacy-PCI-DSS v3.2.1 und Legacy-SOC-TSP wurden im Defender for Cloud-Compliance-Dashboard vollständig eingestellt und durch die Compliancestandards ersetzt, die auf der Initiative SOC 2 Typ 2 und PCI-DSS v4 basieren. Die Unterstützung des Standards / der Initiative PCI-DSS in Microsoft Azure, betrieben von 21Vianet wurde vollständig eingestellt.

Erfahren Sie mehr über das Anpassen der Gruppe von Standards in Ihrem Dashboard für die Einhaltung gesetzlicher Bestimmungen.

Zwei Defender for DevOps-Empfehlungen umfassen jetzt Azure DevOps-Überprüfungsergebnisse.

Defender for DevOps Code und IaC haben ihre Empfehlungsabdeckung in Microsoft Defender for Cloud erweitert, um Azure DevOps-Sicherheitsergebnisse für die folgenden beiden Empfehlungen einzubeziehen:

Code repositories should have code scanning findings resolvedCode repositories should have infrastructure as code scanning findings resolved

Bisher umfasste die Abdeckung für die Azure DevOps-Sicherheitsüberprüfung nur die Empfehlung für Geheimnisse.

Weitere Informationen zu Defender for DevOps

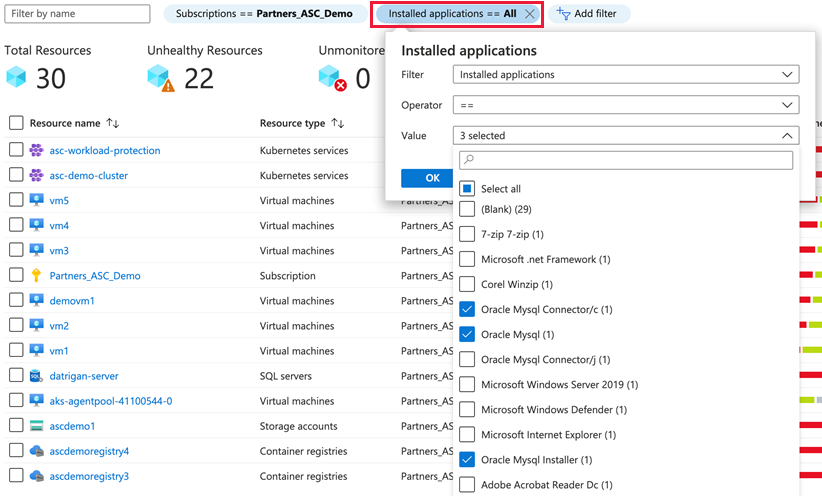

Neue Standardeinstellung für die Lösung zur Sicherheitsrisikobewertung in Defender for Servers

Lösungen zur Sicherheitsrisikobewertung (VA) sind unerlässlich, um Computer vor Cyberangriffen und Datenschutzverletzungen zu schützen.

Microsoft Defender Vulnerability Management ist jetzt als standardmäßige integrierte Lösung für alle Abonnements aktiviert, die von Defender für Server geschützt sind, die noch keine VA-Lösung ausgewählt haben.

Wenn für ein Abonnement eine VA-Lösung auf einem seiner virtuellen Computer aktiviert ist, werden keine Änderungen vorgenommen, und die Sicherheitsrisikoverwaltung von Microsoft Defender wird in Standard diesem Abonnement nicht standardmäßig aktiviert. Sie können eine VA-Lösung auf den verbleibenden VMs in Ihren Abonnements aktivieren.

Erfahren Sie, wie Sie Sicherheitsrisiken ermitteln und den Softwarebestand mit agentloser Überprüfung (Vorschau) erfassen.

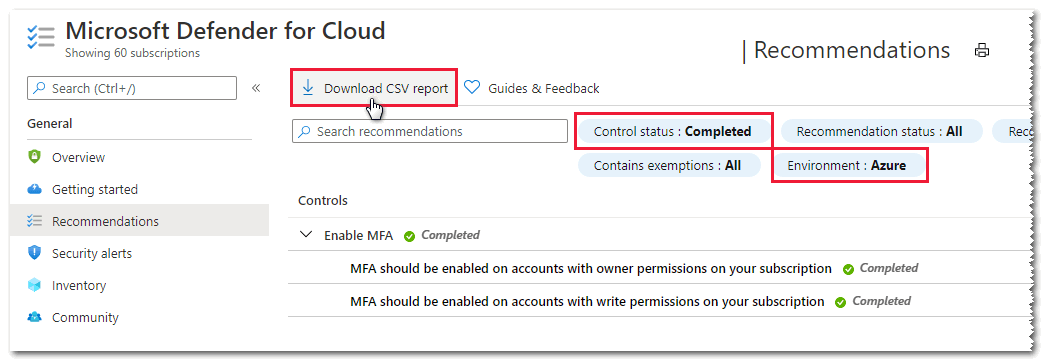

Herunterladen eines CSV-Berichts der Abfrageergebnisse Ihres Cloudsicherheits-Explorers (Vorschau)

Defender for Cloud hat die Möglichkeit hinzugefügt, einen CSV-Bericht der Abfrageergebnisse Ihres Cloudsicherheits-Explorers herunterzuladen.

Nachdem Sie eine Suche nach einer Abfrage ausgeführt haben, können Sie auf der Seite Cloudsicherheits-Explorer in Defender for Cloud die Schaltfläche CSV-Bericht herunterladen (Vorschau) auswählen.

Informationen zum Erstellen von Abfragen mit dem Cloudsicherheits-Explorer

Die Veröffentlichung der Sicherheitsrisikobewertung von Containern mit microsoft Defender Vulnerability Management

Wir kündigen die Veröffentlichung der Sicherheitsrisikobewertung für Linux-Images in Azure-Containerregistrierungen an, die von Microsoft Defender Vulnerability Management in Defender CSPM unterstützt werden. Diese Version umfasst das tägliche Scannen von Images. Im Sicherheits-Explorer verwendete Ergebnisse und Angriffspfade basieren auf der Microsoft Defender-Sicherheitsrisikobewertung anstelle des Qualys-Scanners.

Die bestehende Empfehlung wird durch eine neue Empfehlung Container registry images should have vulnerability findings resolved ersetzt:

| Empfehlung | BESCHREIBUNG | Bewertungsschlüssel |

|---|---|---|

| Containerregistrierungsimages sollten Sicherheitsrisiken behoben haben (unterstützt von Microsoft Defender Vulnerability Management) | Die Sicherheitsrisikobewertung von Containerimages überprüft Ihre Registrierung auf allgemein bekannte Sicherheitsrisiken (CVEs) und stellt einen detaillierten Sicherheitsrisikobericht für jedes Image bereit. Diese Empfehlung bietet Sichtbarkeit für anfällige Images, die derzeit in Ihren Kubernetes-Clustern ausgeführt werden. Das Beheben von Sicherheitsrisiken in Containerimages, die derzeit ausgeführt werden, ist der Schlüssel zur Verbesserung Ihres Sicherheitsstatus, wodurch die Angriffsoberfläche für Ihre Containerworkloads erheblich reduziert wird. | dbd0cb49-b563-45e7-9724-889e799fa648 wird durch c0b7cfc6-3172-465a-b378-53c7ff2cc0d5 ersetzt. |

Erfahren Sie mehr über den Haltungsstatus von Agentless-Containern in Defender CSPM.

Erfahren Sie mehr über microsoft Defender Vulnerability Management.

Umbenennung von Containerempfehlungen, die von Qualys unterstützt werden

Die aktuellen Containerempfehlungen in Defender for Containers werden wie folgt umbenannt:

| Empfehlung | BESCHREIBUNG | Bewertungsschlüssel |

|---|---|---|

| Sicherheitsrisiken bei Images für die Containerregistrierung sollten behoben werden (unterstützt von Qualys) | Die Sicherheitsrisikobewertung für Containerimages scannt Ihre Registrierung auf Sicherheitsrisiken und macht für jedes Image detaillierte Ergebnisse verfügbar. Durch die Beseitigung der Sicherheitsrisiken können Sie den Sicherheitsstatus Ihrer Container erheblich verbessern und die Container vor Angriffen schützen. | dbd0cb49-b563-45e7-9724-889e799fa648 |

| Ausgeführte Containerimages sollten Sicherheitsrisikoergebnisse behoben haben (unterstützt von Qualys) | Die Sicherheitsrisikobewertung für Containerimages scannt Containerimages, die auf Ihren Kubernetes-Clustern ausgeführt werden, und macht für jedes Image detaillierte Ergebnisse verfügbar. Durch die Beseitigung der Sicherheitsrisiken können Sie den Sicherheitsstatus Ihrer Container erheblich verbessern und die Container vor Angriffen schützen. | 41503391-efa5-47ee-9282-4eff6131462c |

GitHub-Anwendungsupdate für Defender for DevOps

Microsoft Defender for DevOps nimmt ständig Änderungen und Aktualisierungen vor, so dass Kunden von Defender for DevOps, die ihre GitHub-Umgebungen in Defender for Cloud eingebunden haben, Berechtigungen als Teil der in ihrer GitHub-Organisation bereitgestellten Anwendung zur Verfügung stellen müssen. Diese Berechtigungen sind notwendig, um sicherzustellen, dass alle Sicherheitsfunktionen von Defender for DevOps normal und ohne Probleme funktionieren.

Sie sollten die Berechtigungen so bald wie möglich aktualisieren, damit Sie weiterhin Zugriff auf alle verfügbaren Funktionen von Defender for DevOps haben.

Berechtigungen können auf zwei verschiedene Arten erteilt werden:

Wählen Sie in Ihrer Organisation GitHub Apps aus. Suchen Sie Ihre Organisation und wählen Sie Anforderung überprüfen aus.

Sie erhalten eine automatisierte E-Mail vom GitHub-Support. Wählen Sie in der E-Mail die Option Berechtigungsanforderung überprüfen, um diese Änderung zu akzeptieren oder abzulehnen.

Nachdem Sie eine dieser beiden Optionen gewählt haben, werden Sie zum Überprüfungsbildschirm weitergeleitet, wo Sie die Anforderung überprüfen sollten. Wählen Sie die Option Neue Berechtigungen annehmen, um die Anforderung zu genehmigen.

Wenn Sie Unterstützung beim Aktualisieren von Berechtigungen benötigen, können Sie eine Azure-Support Anforderung erstellen.

Sie können auch mehr über Defender for DevOps erfahren. Wenn für ein Abonnement eine VA-Lösung auf einem seiner virtuellen Computer aktiviert ist, werden keine Änderungen vorgenommen, und die Sicherheitsrisikoverwaltung von Microsoft Defender wird in Standard diesem Abonnement nicht standardmäßig aktiviert. Sie können eine VA-Lösung auf den verbleibenden VMs in Ihren Abonnements aktivieren.

Erfahren Sie, wie Sie Sicherheitsrisiken ermitteln und den Softwarebestand mit agentloser Überprüfung (Vorschau) erfassen.

Defender for DevOps-Pull Request-Anmerkungen in Azure DevOps-Repositorys enthalten jetzt Infrastructure-as-Code-Fehlkonfigurationen.

Defender for DevOps hat die Abdeckung von Pull-Anforderungen (PR) in Azure DevOps um Infrastructure-as-Code (IaC)-Fehlkonfigurationen erweitert, die in Azure Resource Manager- und Bicep-Vorlagen erkannt werden.

Entwickler können jetzt Anmerkungen für IaC-Fehlkonfigurationen direkt in ihren PRs anzeigen. Entwickler können auch kritische Sicherheitsprobleme beheben, bevor die Infrastruktur in Cloudworkloads bereitgestellt wird. Um die Wartung zu vereinfachen, werden den Entwicklern in jeder Anmerkung ein Schweregrad, eine Beschreibung der Fehlkonfiguration und Anweisungen zur Wartung angezeigt.

Zuvor umfasste die Abdeckung für Defender for DevOps PR-Anmerkungen in Azure DevOps nur Geheimnisse.

Erfahren Sie mehr über Defender for DevOps und Pull Request-Anmerkungen.

April 2023

Zu den Updates im April gehören:

- Containerstatus ohne Agent in Defender CSPM (Vorschau)

- Neue Vorschau der Unified Disk Encryption-Empfehlung

- Änderungen an der Empfehlung „Computer müssen sicher konfiguriert sein“

- Einstellung von Richtlinien zur Sprachüberwachung für App Service

- Neue Warnung in Defender for Resource Manager

- Drei Warnungen im Defender for Resource Manager-Plan wurden als veraltet gekennzeichnet

- Der automatische Export von Warnungen in den Log Analytics-Arbeitsbereich wurde als veraltet gekennzeichnet

- Einstellung und Verbesserung ausgewählter Warnungen für Windows- und Linux-Server

- Neue Empfehlungen zur Azure Active Directory-Authentifizierung für Azure Data Services

- Zwei Empfehlungen im Zusammenhang mit fehlenden Betriebssystemupdates wurden für GA veröffentlicht.

- Defender für APIs (Vorschau)

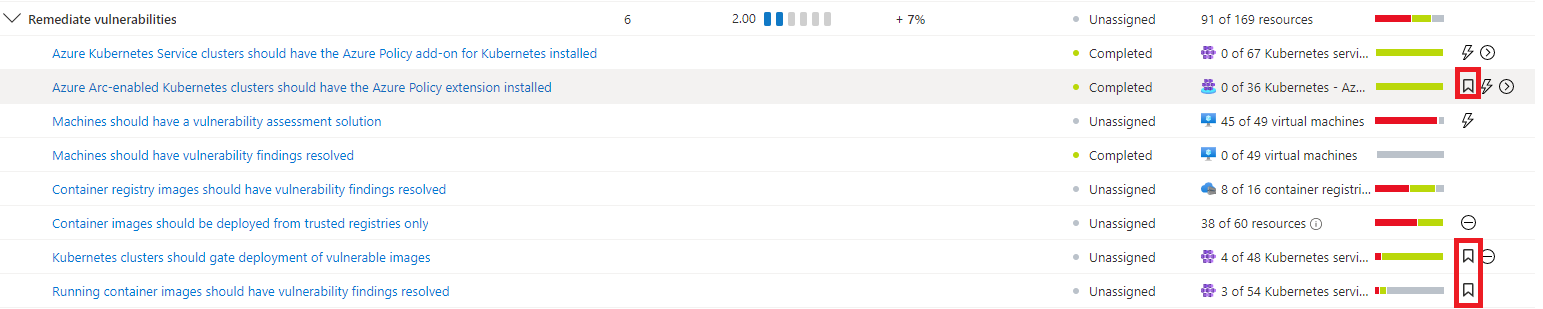

Containerstatus ohne Agent in Defender CSPM (Vorschau)

Die neuen Funktionen für den Containerstatus ohne Agent (Vorschau) sind als Teil des Defender CSPM(Cloud Security Posture Management)-Plans verfügbar.

Der Containerstatus ohne Agent ermöglicht es Sicherheitsteams, Sicherheitsrisiken in Containern und Kubernetes-Bereichen zu identifizieren. Ein Ansatz ohne Agent ermöglicht es Sicherheitsteams, Einblick in ihre Kubernetes- und Containerregistrierungen in SDLC und Runtime zu erhalten, wodurch die Reibung und der Speicherbedarf von Workloads verringert werden.

Der Containerstatus ohne Agent bietet Sicherheitsrisikobewertungen für Container, die es Sicherheitsteams in Kombination mit der Analyse des Angriffspfads ermöglichen, bestimmte Sicherheitsrisiken in Bezug auf Container zu priorisieren und näher zu betrachten. Sie können auch den Cloud-Sicherheits-Explorer verwenden, um Risiken aufzudecken und Erkenntnisse zum Containerstatus zu ermitteln, z. B. Ermittlung von Anwendungen, die anfällige Images ausführen oder im Internet verfügbar gemacht werden.

Weitere Informationen finden Sie unter Containerstatus ohne Agent (Vorschau).

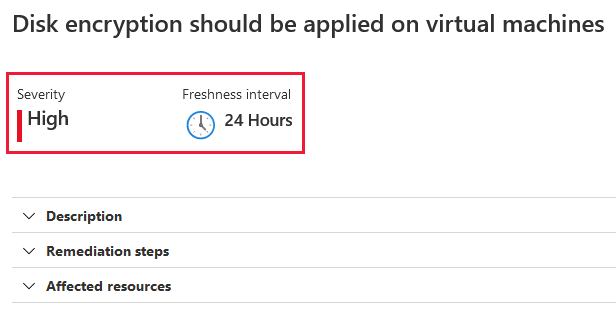

Unified Disk Encryption-Empfehlung (Vorschau)

Es gibt neue Empfehlungen für die einheitliche Datenträgerverschlüsselung in der Vorschau.

Wndows virtual machines should enable Azure Disk Encryption or EncryptionAtHostLinux virtual machines should enable Azure Disk Encryption or EncryptionAtHost.

Diese Empfehlungen ersetzen die EmpfehlungVirtual machines should encrypt temp disks, caches, and data flows between Compute and Storage resources, die die Azure Disk Encryption erkannt hat, und die Richtlinie Virtual machines and virtual machine scale sets should have encryption at host enabled, die die EncryptionAtHost erkannt hat. ADE und EncryptionAtHost bieten eine vergleichbare Verschlüsselung bei der Testabdeckung, und es wird empfohlen, eine davon auf jedem virtuellen Computer zu aktivieren. Die neuen Empfehlungen erkennen, ob Azure Disk Encryption oder EncryptionAtHost aktiviert sind, und warnen nur, wenn keine aktiviert ist. Es wird ebenfalls gewarnt, wenn Azure Disk Encryption auf einigen, aber nicht auf allen Datenträgern eines virtuellen Computers aktiviert ist (diese Bedingung gilt nicht für EncryptionAtHost).

Die neuen Empfehlungen erfordern die Computerkonfiguration von Azure Automanage.

Diese Empfehlungen basieren auf den folgenden Richtlinien:

- (Vorschau) Virtuelle Windows-Computer sollten Azure Disk Encryption oder EncryptionAtHost aktivieren

- (Vorschau) Virtuelle Linux-Computer sollten Azure Disk Encryption oder EncryptionAtHost aktivieren

Weitere Informationen finden Sie unter Azure Disk Encryption und EncryptionAtHost und wie Sie eine davon aktivieren.

Änderungen an der Empfehlung „Computer müssen sicher konfiguriert sein“

Die Empfehlung Machines should be configured securely wurde aktualisiert. Das Update verbessert die Leistung und Stabilität der Empfehlung und richtet die Erfahrung am allgemeinen Verhalten der Empfehlungen von Defender for Cloud aus.

Als Teil dieses Updates wurde die ID der Empfehlung von 181ac480-f7c4-544b-9865-11b8ffe87f47 in c476dc48-8110-4139-91af-c8d940896b98 geändert.

Auf Kundenseite ist keine Aktion erforderlich, und es gibt keine erwarteten Auswirkungen auf die Sicherheitsbewertung.

Einstellung von Richtlinien zur Sprachüberwachung für App Service

Die folgenden Richtlinien zur Sprachüberwachung für App Service wurden aufgrund dessen als veraltet gekennzeichnet, da sie falsch negative Ergebnisse generieren können und keine bessere Sicherheit bieten. Sie sollten immer sicherstellen, dass Sie eine Sprachversion ohne bekannte Sicherheitsrisiken verwenden.

| Richtlinienname | Richtlinien-ID |

|---|---|

| App Service-Apps, die Java verwenden, sollten die neueste „Java-Version“ verwenden | 496223c3-ad65-4ecd-878a-bae78737e9ed |

| App Service-Apps, die Python verwenden, sollten die neueste „Python-Version“ verwenden | 7008174a-fd10-4ef0-817e-fc820a951d73 |

| Funktions-Apps, die Java verwenden, sollten die neueste „Java-Version“ verwenden | 9d0b6ea4-93e2-4578-bf2f-6bb17d22b4bc |

| Funktions-Apps, die Python verwenden, sollten die neueste „Python-Version“ verwenden | 7238174a-fd10-4ef0-817e-fc820a951d73 |

| App Service-Apps, die PHP verwenden, sollten die neueste „PHP-Version“ verwenden | 7261b898-8a84-4db8-9e04-18527132abb3 |

Kunden können alternative integrierte Richtlinien verwenden, um jede angegebene Sprachversion für ihre App Services zu überwachen.

Diese Richtlinien sind nicht mehr in den integrierten Empfehlungen von Defender for Cloud verfügbar. Sie können sie als benutzerdefinierte Empfehlungen hinzufügen, um sie von Defender for Cloud überwachen zu lassen.

Neue Warnung in Defender for Resource Manager

Defender for Resource Manager liegt die folgende neue Warnung vor:

| Warnung (Warnungstyp) | Beschreibung | MITRE-Taktiken | severity |

|---|---|---|---|

| VORSCHAU – Verdächtige Erstellung von Compute-Ressourcen erkannt (ARM_SuspiciousComputeCreation) |

Microsoft Defender for Resource Manager identifiziert eine verdächtige Erstellung von Compute-Ressourcen in Ihrem Abonnement mithilfe von virtuellen Computern/Azure-Skalierungsgruppen. Die identifizierten Vorgänge sind so konzipiert, dass Administratoren ihre Umgebungen effizient verwalten können, indem sie bei Bedarf neue Ressourcen bereitstellen. Obwohl diese Aktivität legitim sein könnte, könnte ein Bedrohungsakteur solche Vorgänge nutzen, um Cryptomining durchzuführen. Die Aktivität wird als verdächtig eingestuft, da die Skalierung der Compute-Ressourcen höher ist als zuvor im Abonnement beobachtet. Dies kann darauf hinweisen, dass der Prinzipal kompromittiert ist und mit böswilliger Absicht benutzt wird. |

Wirkung | Medium |

Sie können eine Liste aller für Resource Manager verfügbaren Warnungen anzeigen.

Drei Warnungen im Defender for Resource Manager-Plan wurden als veraltet gekennzeichnet

Die folgenden drei Warnungen im Defender for Resource Manager-Plan wurden als veraltet gekennzeichnet:

Activity from a risky IP address (ARM.MCAS_ActivityFromAnonymousIPAddresses)Activity from infrequent country (ARM.MCAS_ActivityFromInfrequentCountry)Impossible travel activity (ARM.MCAS_ImpossibleTravelActivity)

In einem Szenario, in dem eine Aktivität von einer verdächtigen IP-Adresse erkannt wird, wird eine der folgenden Warnungen des Defender for Resource Manager-Plans angezeigt: Azure Resource Manager operation from suspicious IP address oder Azure Resource Manager operation from suspicious proxy IP address.

Der automatische Export von Warnungen in den Log Analytics-Arbeitsbereich wurde als veraltet gekennzeichnet

Defender for Cloud-Sicherheitswarnungen werden automatisch in einen standardmäßigen Log Analytics-Arbeitsbereich auf Ressourcenebene exportiert. Dies führt zu einem indeterministischen Verhalten, und daher wurde dieses Feature als veraltet gekennzeichnet.

Sie können stattdessen Ihre Sicherheitswarnungen mit dem Fortlaufenden Export in einen dedizierten Log Analytics-Arbeitsbereich exportieren.

Wenn Sie bereits den fortlaufenden Export Ihrer Warnungen in einen Log Analytics-Arbeitsbereich konfiguriert haben, ist keine weitere Aktion erforderlich.

Einstellung und Verbesserung ausgewählter Warnungen für Windows- und Linux-Server

Im Rahmen der Verbesserung der Qualität von Sicherheitswarnungen für Defender for Servers werden einige Warnungen für Windows- und Linux-Server ausgemustert. Die veralteten Warnungen werden jetzt über Defender for Endpoint-Bedrohungswarnungen bezogen und abgedeckt.

Wenn Sie die Integration von Defender for Endpoint bereits aktiviert haben, sind keine weiteren Maßnahmen erforderlich. Im April 2023 kann es zu einem Rückgang der Warnungsmenge kommen.

Wenn Sie die Integration von Defender for Endpoint in Defender for Servers nicht aktiviert haben, müssen Sie die Defender for Endpoint-Integration aktivieren, um Ihre Warnungsabdeckung aufrechtzuerhalten und zu verbessern.

Alle Defender for Servers-Kunden haben im Rahmen des Defender for Servers-Plans vollen Zugriff auf die Integration von Defender for Endpoint.

Sie können sich ausführlicher über die Optionen für das Onboarding von Microsoft Defender for Endpoint informieren.

Sie können auch die vollständige Liste der Warnungen anzeigen, die als veraltet festgelegt sind.

Lesen Sie den Microsoft Defender for Cloud-Blog.

Neue Empfehlungen zur Azure Active Directory-Authentifizierung für Azure Data Services

Wir haben vier neue Azure Active Directory-Authentifizierungsempfehlungen für Azure Data Services hinzugefügt.

| Name der Empfehlung | Beschreibung der Empfehlung | Policy |

|---|---|---|

| Der Authentifizierungsmodus von Azure SQL Managed Instance darf nur die Azure Active Directory-Authentifizierung sein. | Wenn Sie lokale Authentifizierungsmethoden deaktivieren und nur die Azure Active Directory-Authentifizierung zulassen, wird die Sicherheit erhöht, indem sichergestellt wird, dass auf Azure SQL Managed Instance ausschließlich von Azure Active Directory-Identitäten zugegriffen werden kann. | Für Azure SQL Managed Instance darf nur die Azure Active Directory-Authentifizierung aktiviert sein |

| Der Authentifizierungsmodus von Azure Synapse Workspace darf nur die Azure Active Directory-Authentifizierung sein. | Ausschließlich Azure Active Directory-Authentifizierungsmethoden verbessern die Sicherheit, indem sichergestellt wird, dass Synapse Workspaces ausschließlich Azure AD-Identitäten für die Authentifizierung erfordern. Weitere Informationen | Synapse-Arbeitsbereiche sollten nur Azure Active Directory-Identitäten für die Authentifizierung verwenden |

| Für Azure Database for MySQL muss ein Azure Active Directory-Administrator bereitgestellt werden. | Stellen Sie einen Azure AD-Administrator für Azure Database for MySQL bereit, um Azure AD-Authentifizierung zu aktivieren. Die Azure AD-Authentifizierung vereinfacht die Berechtigungsverwaltung und ermöglicht eine zentrale Identitätsverwaltung für Datenbankbenutzer und andere Microsoft-Dienste. | Für MySQL Server-Instanzen sollte ein Azure Active Directory-Administrator bereitgestellt werden |

| Für Azure Database for PostgreSQL muss ein Azure Active Directory-Administrator bereitgestellt werden. | Stellen Sie einen Azure AD-Administrator für Azure Database for PostgreSQL bereit, um Azure AD-Authentifizierung zu aktivieren. Die Azure AD-Authentifizierung vereinfacht die Berechtigungsverwaltung und ermöglicht eine zentrale Identitätsverwaltung für Datenbankbenutzer und andere Microsoft-Dienste. | Für PostgreSQL Server-Instanzen sollte ein Azure Active Directory-Administrator bereitgestellt werden |

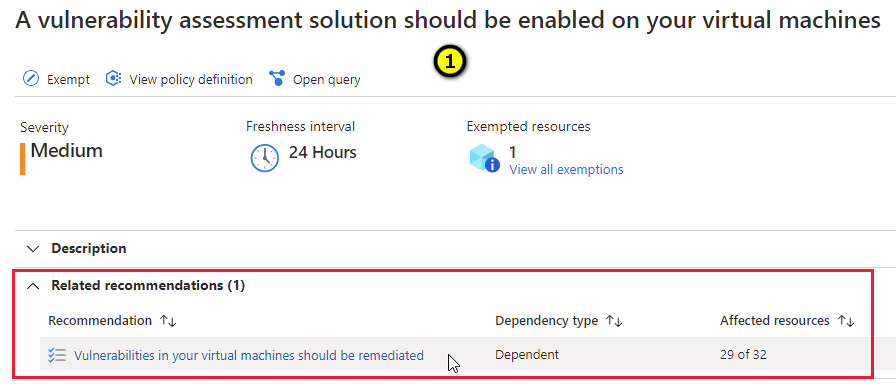

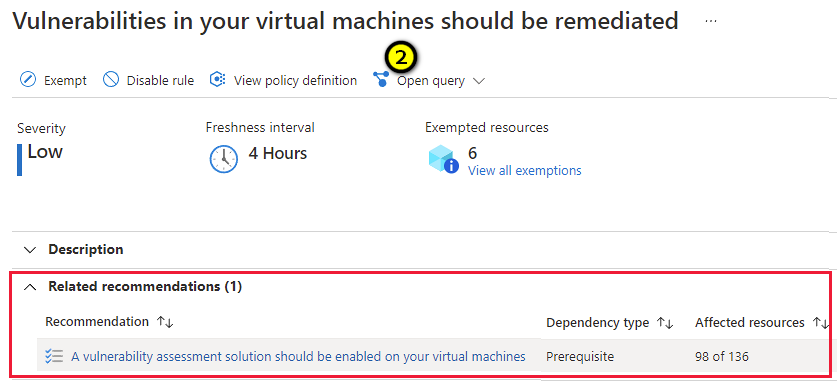

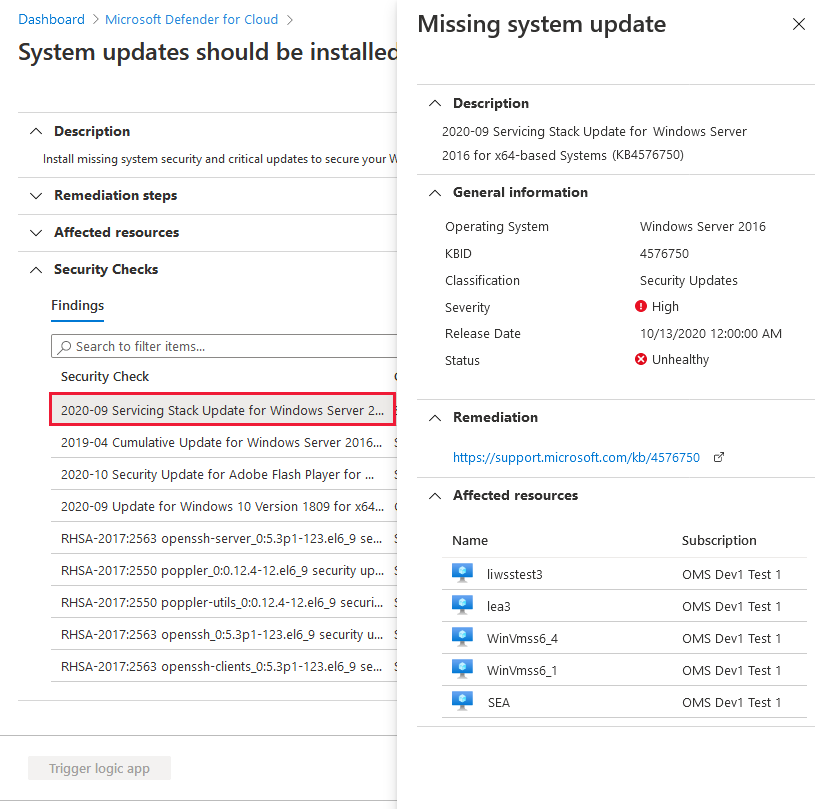

Zwei Empfehlungen im Zusammenhang mit fehlenden Betriebssystemupdates wurden für GA veröffentlicht

Die Empfehlungen System updates should be installed on your machines (powered by Azure Update Manager) und Machines should be configured to periodically check for missing system updates wurden für die allgemeine Verfügbarkeit veröffentlicht.

Zur Verwendung der neuen Empfehlung müssen Sie die folgenden Schritte ausführen:

- Verbinden Sie Ihre Nicht-Azure-Computer mit Arc.

- Aktivieren Sie die Eigenschaft für die regelmäßige Bewertung. Sie können die Korrektur-Schaltfläche

in der neuen Empfehlung (

Machines should be configured to periodically check for missing system updates) verwenden, um die Empfehlung zu korrigieren.

Nach Abschluss dieser Schritte können Sie die alte Empfehlung (System updates should be installed on your machines) entfernen, indem Sie sie in der integrierten Initiative von Defender for Cloud in der Azure-Richtlinie deaktivieren.

Die beiden Versionen der Empfehlungen:

System updates should be installed on your machinesSystem updates should be installed on your machines (powered by Azure Update Manager)

Beide werden verfügbar sein, bis der Log Analytics-Agent am 31. August 2024 veraltet ist. Dies ist der Zeitpunkt, an dem auch die ältere Version (System updates should be installed on your machines) der Empfehlung veraltet ist. Beide Empfehlungen geben die gleichen Ergebnisse zurück und stehen unter demselben Steuerelement Apply system updates zur Verfügung.

Die neue Empfehlung System updates should be installed on your machines (powered by Azure Update Manager) verfügt über einen Wartungsflow, der über die Schaltfläche „Korrigieren“ verfügbar ist. Mit dieser können alle Ergebnisse über den Update-Manager (Vorschau) behoben werden. Dieser Korrekturvorgang befindet sich noch in der Vorschauphase.

Es wird nicht erwartet, dass die neue Empfehlung System updates should be installed on your machines (powered by Azure Update Manager) Ihre Sicherheitsbewertung beeinflusst, da sie die gleichen Ergebnisse wie die alte Empfehlung System updates should be installed on your machines liefert.

Die erforderliche Empfehlung (Aktivieren Sie die Eigenschaft für die regelmäßige Bewertung) wirkt sich negativ auf Ihre Sicherheitsbewertung aus. Sie können den negativen Effekt mit der verfügbaren Korrektur-Schaltfläche beheben.

Defender für APIs (Vorschau)

Defender for Cloud von Microsoft kündigt an, dass das neue Defender für APIs in der Vorschau verfügbar ist.

Defender für APIs bietet vollständigen Lebenszyklusschutz, Erkennung und Antwortabdeckung für APIs.

Defender für APIs hilft Ihnen, Einblicke in unternehmenskritische APIs zu erhalten. Sie können den API-Sicherheitsstatus untersuchen und verbessern, Sicherheitskorrekturen priorisieren und aktive Echtzeitbedrohungen schnell erkennen.

Hier finden Sie weitere Informationen zu Defender für APIs.

März 2023

Zu den Updates im März gehören:

- Neuer Defender for Storage-Plan verfügbar, einschließlich Überprüfung auf Schadsoftware nahezu in Echtzeit und Bedrohungserkennung für vertrauliche Daten

- Datenfähiger Sicherheitsstatus (Vorschau)

- Verbesserte Erfahrung für die Verwaltung der Azure-Standardsicherheitsrichtlinien

- Defender for CSPM (Cloud Security Posture Management) ist jetzt allgemein verfügbar (GA)

- Option zum Erstellen benutzerdefinierter Empfehlungen und Sicherheitsstandards in Microsoft Defender for Cloud

- Microsoft Cloud Security Benchmark (MCSB) Version 1.0 jetzt allgemein verfügbar (GA)

- Einige Standards zur Einhaltung gesetzlicher Bestimmungen sind jetzt in Government-Clouds verfügbar

- Neue Vorschauempfehlung für Azure SQL Server

- Neue Warnung in Defender für Key Vault

Neuer Defender for Storage-Plan verfügbar, einschließlich Überprüfung auf Schadsoftware nahezu in Echtzeit und Bedrohungserkennung für vertrauliche Daten

Cloudspeicher spielt eine wichtige Rolle in der Organisation und speichert große Mengen wertvoller und vertraulicher Daten. Wir geben heute bekannt, dass es einen neuen Defender for Storage-Plan gibt. Wenn Sie den vorherigen Plan verwenden (jetzt umbenannt in „Defender for Storage (klassisch)“), müssen Sie proaktiv zum neuen Plan migrieren, um die neuen Features und Vorteile nutzen zu können.

Der neue Plan umfasst erweiterte Sicherheitsfunktionen zum Schutz vor böswilligen Dateiuploads, Exfiltration von vertraulichen Daten und Datenbeschädigung. Außerdem bietet er eine vorhersagbarere und flexiblere Preisstruktur für eine bessere Kontrolle über Abdeckung und Kosten.

Der neue Plan verfügt jetzt über neue Funktionen in der öffentlichen Vorschau:

Erkennen von Ereignissen zur Offenlegung und Exfiltration vertraulicher Daten

Überprüfung auf Schadsoftware beim Hochladen von Blobs nahezu in Echtzeit für alle Dateitypen

Erkennen von Entitäten ohne Identitäten mithilfe von SAS-Token

Diese Funktionen erweitern die vorhandene Aktivitätsüberwachungsfunktion, die auf der Protokollanalyse und Verhaltensmodellierung auf Steuerungs- und Datenebene basiert, um frühe Anzeichen von Sicherheitsverletzungen zu erkennen.

Alle diese Funktionen sind in einem neuen vorhersagbaren und flexiblen Preisplan verfügbar, der eine präzise Kontrolle über den Datenschutz auf Abonnement- und Ressourcenebene bietet.

Weitere Informationen finden Sie unter Übersicht zu Microsoft Defender for Storage.

Datenfähiger Sicherheitsstatus (Vorschau)

Microsoft Defender for Cloud hilft Sicherheitsteams dabei, Risiken besser zu reduzieren und auf Datenschutzverletzungen in der Cloud zu reagieren. Es ermöglicht ihnen, Stördaten mit Datenkontext zu reduzieren und die kritischsten Sicherheitsrisiken zu priorisieren, um kostspielige Datenverletzungen zu verhindern.

- Automatisches Ermitteln von Datenressourcen in der gesamten Cloudumgebung und Bewerten ihrer Zugänglichkeit, Datenvertraulichkeit und konfigurierten Datenflüsse. –Kontinuierliches Aufdecken von Risiken für Datenschutzverletzungen bei vertraulichen Datenressourcen, Offenlegung oder Angriffspfaden, die mithilfe einer Lateral-Movement-Technik zu einer Datenressource führen können.

- Erkennen Sie verdächtige Aktivitäten, die auf eine fortlaufende Bedrohung für vertrauliche Datenressourcen hinweisen könnten.

Erfahren Sie mehr über den datenfähigen Sicherheitsstatus.

Verbesserte Erfahrung für die Verwaltung der Azure-Standardsicherheitsrichtlinien

Wir führen eine verbesserte Azure-Sicherheitsrichtlinienverwaltung für integrierte Empfehlungen ein, die die Optimierung der Sicherheitsanforderungen für Defender for Cloud-Kunden vereinfacht. Die neue Benutzeroberfläche umfasst die folgenden neuen Funktionen:

- Eine einfache Schnittstelle ermöglicht eine bessere Leistung und Benutzererfahrung beim Verwalten von Standardsicherheitsrichtlinien in Defender for Cloud.

- Eine einzige Ansicht aller integrierten Sicherheitsempfehlungen, die von Microsoft Cloud Security Benchmark (ehemals Azure Security Benchmark) bereitgestellt werden. Empfehlungen sind in logische Gruppen unterteilt, sodass die abgedeckten Ressourcentypen und die Beziehung zwischen Parametern und Empfehlungen leichter zu verstehen sind.

- Neue Features wie Filter und Suche wurden hinzugefügt.

Erfahren Sie mehr über das Verwalten von Sicherheitsrichtlinien.

Lesen Sie den Microsoft Defender for Cloud-Blog.

Defender for CSPM (Cloud Security Posture Management) ist jetzt allgemein verfügbar (GA)

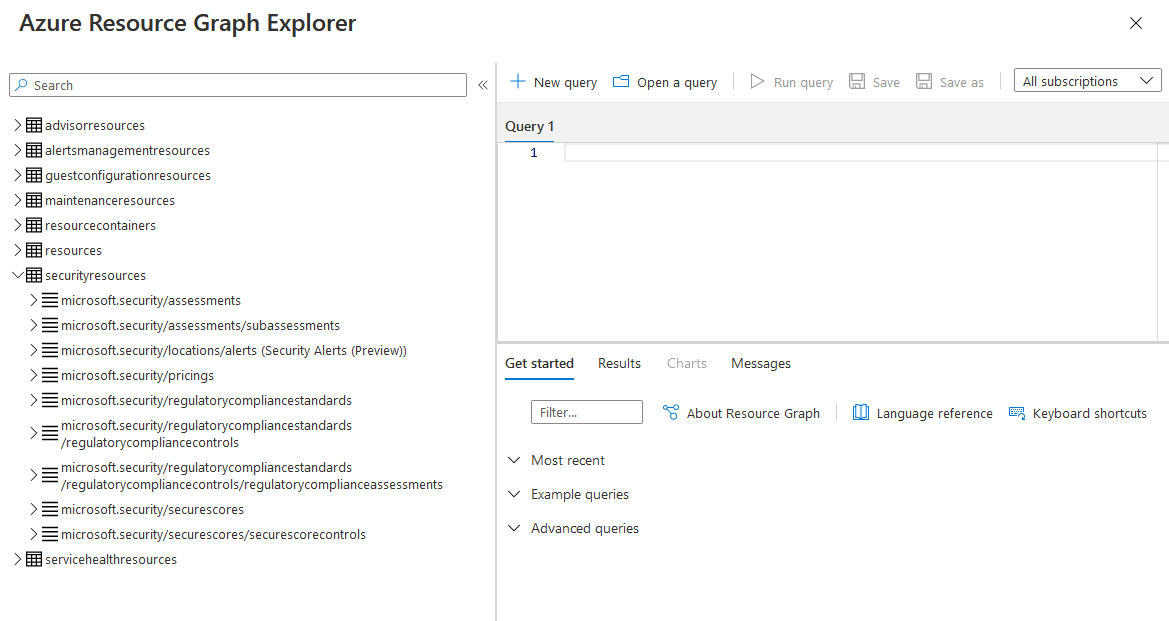

Wir geben bekannt, dass Defender CSPM jetzt allgemein verfügbar ist. Defender for CSPM bietet alle Dienste, die unter den grundlegenden CSPM-Funktionen verfügbar sind, und zusätzlich die folgenden Vorteile:

- Analyse des Angriffspfads und ARG-API: Die Analyse des Angriffspfads verwendet einen graphbasierten Algorithmus, der den Cloud-Sicherheitsgraphen überprüft, um Angriffspfade aufzudecken. Zudem werden Sie anhand von Empfehlungen darüber informiert, wie Sie Probleme am besten behandeln, um den Angriffspfad zu unterbrechen und ein erfolgreiches Eindringen zu verhindern. Sie können Angriffspfade auch programmgesteuert nutzen, indem Sie die ARG-API (Azure Resource Graph) abfragen. Erfahren Sie mehr über die Verwendung der Angriffspfadanalyse.

- Cloudsicherheits-Explorer: Mit dem Cloudsicherheits-Explorer können Sie graphbasierte Abfragen für den Cloudsicherheitsgraphen ausführen, um Sicherheitsrisiken in Ihren Multicloudumgebungen proaktiv zu identifizieren. Informieren Sie sich ausführlicher über den Cloudsicherheits-Explorer.

Erfahren Sie mehr über Defender CSPM.

Option zum Erstellen benutzerdefinierter Empfehlungen und Sicherheitsstandards in Microsoft Defender for Cloud

Microsoft Defender for Cloud bietet die Möglichkeit, mithilfe von KQL-Abfragen benutzerdefinierte Empfehlungen und Standards für AWS und GCP zu erstellen. Sie können einen Abfrage-Editor verwenden, um Abfragen für Ihre Daten zu erstellen und zu testen. Dieses Feature ist Teil des Defender CSPM-Plans (Cloud Security Posture Management). Erfahren Sie mehr über das Erstellen von benutzerdefinierten Empfehlungen und Standards.

Microsoft Cloud Security Benchmark (MCSB) Version 1.0 jetzt allgemein verfügbar (GA)

Microsoft Defender for Cloud gibt bekannt, dass Microsoft Cloud Security Benchmark (MCSB) Version 1.0 jetzt allgemein verfügbar (GA) ist.

Microsoft Cloud Security Benchmark (MCSB) Version 1.0 ersetzt Azure Security Benchmark (ASB) Version 3 als Defender for Cloud-Standardsicherheitsrichtlinie. MCSB Version 1.0 wird als vorgegebener Konformitätsstandard im Konformitätsdashboard angezeigt und ist standardmäßig für alle Defender for Cloud-Kund*innen aktiviert.

Sie können auch mehr darüber erfahren, wie Microsoft Cloud Security Benchmark (MCSB) Sie auf dem erfolgreichen Weg zur Cloudsicherheit unterstützt.

Informieren Sie sich ausführlicher über MCSB.

Einige Standards für die Einhaltung gesetzlicher Bestimmungen sind jetzt in Government-Clouds verfügbar

Wir aktualisieren diese Standards für Kund*innen in Azure Government und Microsoft Azure, betrieben von 21Vianet.

Azure Government:

Microsoft Azure, betrieben von 21Vianet: