Abilitare domini personalizzati per Azure Active Directory B2C

Prima di iniziare, usare il selettore Scegli un tipo di criterio per scegliere il tipo di criterio che si sta configurando. Azure Active Directory B2C offre due metodi per definire il modo in cui gli utenti interagiscono con le applicazioni: tramite flussi utente predefiniti o tramite criteri personalizzati completamente configurabili. I passaggi necessari in questo articolo sono diversi per ogni metodo.

Questo articolo descrive come abilitare domini personalizzati negli URL di reindirizzamento per Azure Active Directory B2C (Azure AD B2C). L'uso di un dominio personalizzato verificato offre vantaggi come:

Offre un'esperienza utente più semplice. Dal punto di vista dell'utente, rimangono nel dominio durante il processo di accesso anziché reindirizzare al nome-tenant di dominio <predefinito di Azure AD B2C.b2clogin.com.>

Mantenendo lo stesso dominio per l'applicazione durante l'accesso, si riduce l'impatto del blocco dei cookie di terze parti.

È possibile aumentare il numero di oggetti (account utente e applicazioni) che è possibile creare nel tenant di Azure AD B2C dal valore predefinito da 1,25 milioni a 5,25 milioni.

Panoramica del dominio personalizzato

È possibile abilitare domini personalizzati per Azure AD B2C usando Frontdoor di Azure. Frontdoor di Azure è un punto di ingresso globale che usa la rete perimetrale globale Microsoft per creare applicazioni Web veloci, sicure e ampiamente scalabili. È possibile eseguire il rendering del contenuto di Azure AD B2C dietro Frontdoor di Azure e quindi configurare un'opzione in Frontdoor di Azure per distribuire il contenuto tramite un dominio personalizzato nell'URL dell'applicazione.

Guardare questo video per informazioni sul dominio personalizzato di Azure AD B2C.

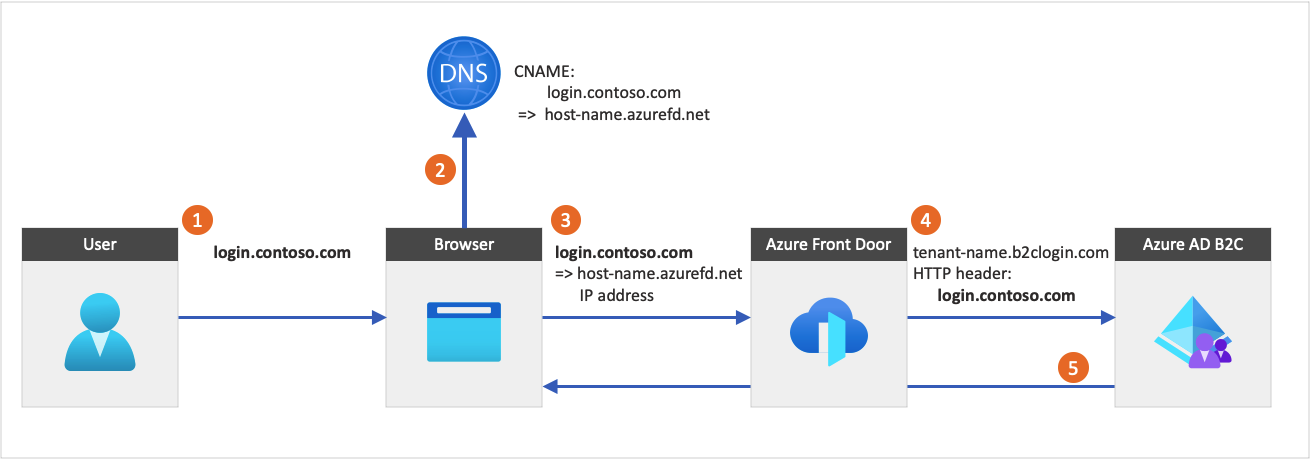

Il diagramma seguente illustra l'integrazione di Frontdoor di Azure:

- Da un'applicazione, un utente seleziona il pulsante di accesso, che li porta alla pagina di accesso di Azure AD B2C. Questa pagina specifica un nome di dominio personalizzato.

- Il Web browser risolve il nome di dominio personalizzato nell'indirizzo IP di Frontdoor di Azure. Durante la risoluzione DNS, un record di nome canonico (CNAME) con un nome di dominio personalizzato punta all'host front-end predefinito di Frontdoor (ad esempio,

contoso-frontend.azurefd.net). - Il traffico indirizzato al dominio personalizzato ( ad esempio ,

login.contoso.com) viene instradato all'host front-end predefinito di Frontdoor specificato (contoso-frontend.azurefd.net). - Frontdoor di Azure richiama il contenuto di Azure AD B2C usando il dominio predefinito di Azure AD B2C

<tenant-name>.b2clogin.com. La richiesta all'endpoint di Azure AD B2C include il nome di dominio personalizzato originale. - Azure AD B2C risponde alla richiesta visualizzando il contenuto pertinente e il dominio personalizzato originale.

Importante

La connessione dal browser a Frontdoor di Azure deve sempre usare IPv4 anziché IPv6.

Quando si usano domini personalizzati, considerare quanto segue:

- È possibile configurare più domini personalizzati. Per il numero massimo di domini personalizzati supportati, vedere Limiti e restrizioni del servizio Microsoft Entra per Azure AD B2C e la sottoscrizione di Azure e i limiti, le quote e i vincoli per Frontdoor di Azure.

- Frontdoor di Azure è un servizio di Azure separato, quindi verranno addebitati costi aggiuntivi. Per altre informazioni, vedere Prezzi di Frontdoor.

- Dopo aver configurato domini personalizzati, gli utenti potranno comunque accedere al nome di dominio predefinito di Azure AD B2C tenant-name.b2clogin.com ><(a meno che non si usi un criterio personalizzato e si blocca l'accesso.

- Se sono presenti più applicazioni, eseguirne la migrazione nel dominio personalizzato perché il browser archivia la sessione di Azure AD B2C sotto il nome di dominio attualmente in uso.

Prerequisiti

- Creare un flusso utente in modo che gli utenti possano iscriversi e accedere all'applicazione.

- Registrare un'applicazione Web.

- Completare i passaggi descritti in Introduzione ai criteri personalizzati in Active Directory B2C

- Registrare un'applicazione Web.

Passaggio 1: Aggiungere un nome di dominio personalizzato al tenant di Azure AD B2C

Ogni nuovo tenant di Azure AD B2C include un nome di dominio iniziale, <domainname.onmicrosoft.com>. Non è possibile modificare o eliminare il nome di dominio iniziale, ma è possibile aggiungere un dominio personalizzato.

Seguire questa procedura per aggiungere un dominio personalizzato al tenant di Azure AD B2C:

Aggiungere il nome di dominio personalizzato all'ID Microsoft Entra.

Importante

Per questi passaggi, assicurarsi di accedere al tenant di Azure AD B2C e selezionare il servizio Microsoft Entra ID .

Aggiungere le informazioni DNS al registrar. Dopo aver aggiunto il nome di dominio personalizzato all'ID Microsoft Entra, creare un record DNS

TXToMXper il dominio. La creazione di questo record DNS per il dominio verifica la proprietà del nome di dominio.Gli esempi seguenti illustrano i record TXT per login.contoso.com e account.contoso.com:

Nome (nome host) Tipo Dati login TXT MS=ms12345678 Account TXT MS=ms87654321 Il record TXT deve essere associato al sottodominio o al nome host del dominio. Ad esempio, la parte di accesso del dominio contoso.com . Se il nome host è vuoto o

@, Microsoft Entra ID non sarà in grado di verificare il dominio personalizzato aggiunto. Negli esempi seguenti entrambi i record vengono configurati in modo non corretto.Nome (nome host) Tipo Dati TXT MS=ms12345678 @ TXT MS=ms12345678 Suggerimento

È possibile gestire il dominio personalizzato con qualsiasi servizio DNS disponibile pubblicamente, ad esempio GoDaddy. Se non si ha un server DNS, è possibile usare la zona DNS di Azure o servizio app domini.

Verificare il nome di dominio personalizzato. Verificare ogni sottodominio o nome host che si intende usare. Ad esempio, per poter accedere con login.contoso.com e account.contoso.com, è necessario verificare sia i sottodomini che i contoso.com di dominio di primo livello.

Importante

Dopo aver verificato il dominio, eliminare il record TXT DNS creato.

Passaggio 2: Creare una nuova istanza di Frontdoor di Azure

Seguire questa procedura per creare una frontdoor di Azure:

Accedi al portale di Azure.

Per scegliere la directory che contiene la sottoscrizione di Azure che si vuole usare per Frontdoor di Azure e non la directory contenente il tenant di Azure AD B2C, selezionare l'icona Impostazioni nel menu in alto per passare al tenant di Azure AD B2C dal menu Directory e sottoscrizioni.

Seguire la procedura descritta in Creare un profilo Frontdoor - Creazione rapida per creare un frontdoor per il tenant di Azure AD B2C usando le impostazioni seguenti:

Chiave Valore Subscription Seleziona la tua sottoscrizione di Azure. Resource group Selezionare un gruppo di risorse esistente o crearne uno nuovo. Nome Assegnare un nome al profilo, b2cazurefrontdoorad esempio .Livello Selezionare il livello Standard o Premium. Il livello Standard è ottimizzato per la distribuzione di contenuti. Il livello Premium si basa sul livello Standard ed è incentrato sulla sicurezza. Vedere Confronto tra livelli. Nome endpoint Immettere un nome univoco globale per l'endpoint, ad esempio b2cazurefrontdoor. Il nome host endpoint viene generato automaticamente.Tipo di origine Selezionare Custom.Nome host origine Immetti <tenant-name>.b2clogin.com. Sostituire<tenant-name>con il nome del tenant di Azure AD B2C,contoso.b2clogin.comad esempio .Lasciare vuoti i criteri caching e WAF .

Dopo aver creato la risorsa Frontdoor di Azure, selezionare Panoramica e copiare il nome host dell'endpoint. Il risultato sarà simile a:

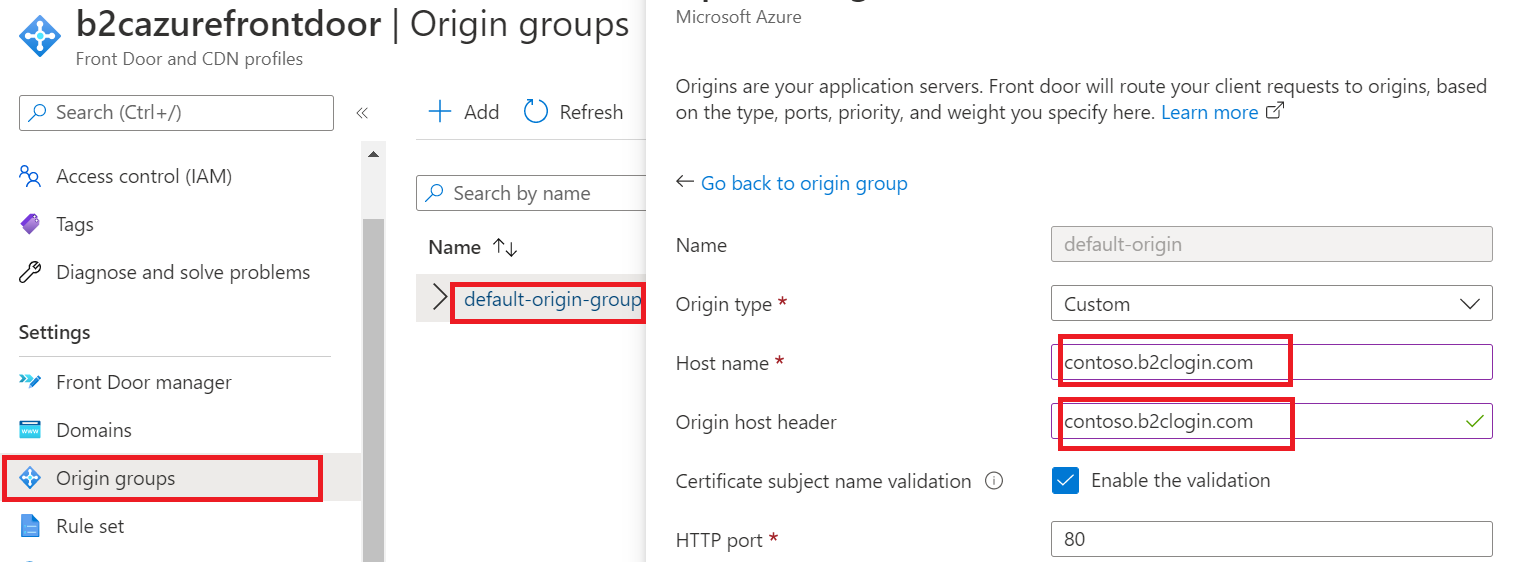

b2cazurefrontdoor-ab123e.z01.azurefd.net.Assicurarsi che l'intestazione Host name e Origin host dell'origine abbiano lo stesso valore:

- In Impostazioni selezionare Gruppi di origine.

- Selezionare il gruppo di origine dall'elenco, ad esempio default-origin-group.

- Nel riquadro destro selezionare il nome host di Origine,

contoso.b2clogin.comad esempio . - Nel riquadro Aggiorna origine aggiornare il nome host e l'intestazionehost di origine in modo che abbiano lo stesso valore.

Passaggio 3: Configurare il dominio personalizzato in Frontdoor di Azure

In questo passaggio si aggiunge il dominio personalizzato registrato nel passaggio 1 alla frontdoor di Azure.

3.1. Creare un record DNS CNAME

Per aggiungere il dominio personalizzato, creare un record di nome canonico (CNAME) con il provider di dominio. Un record CNAME è un tipo di record DNS che esegue il mapping di un nome di dominio di origine a un nome di dominio di destinazione (alias). Per Frontdoor di Azure, il nome di dominio di origine è il nome di dominio personalizzato e il nome di dominio di destinazione è il nome host predefinito di Frontdoor configurato nel passaggio 2. Creare una nuova istanza di Frontdoor di Azure. Ad esempio, b2cazurefrontdoor-ab123e.z01.azurefd.net.

Dopo che Frontdoor verifica il record CNAME creato, il traffico indirizzato al dominio personalizzato di origine (ad esempio login.contoso.com) viene instradato all'host front-end predefinito di Frontdoor di destinazione specificato, ad esempio contoso-frontend.azurefd.net. Per altre informazioni, vedere Aggiungere un dominio personalizzato alla frontdoor.

Per creare un record CNAME per il dominio personalizzato:

Accedere al sito Web del provider del dominio personalizzato.

Cercare la pagina per la gestione dei record DNS facendo riferimento alla documentazione del provider oppure eseguendo una ricerca delle aree del sito Web con etichetta come Nome del dominio, DNS o Gestione dei server dei nomi.

Creare una voce di record CNAME per il dominio personalizzato e completare i campi come illustrato nella tabella seguente (i nomi dei campi possono variare):

Origine Tipo Destination <login.contoso.com>CNAME contoso-frontend.azurefd.netOrigine: immettere il nome di dominio personalizzato, ad esempio login.contoso.com.

Tipo: immettere CNAME.

Destinazione: immettere l'host front-end predefinito di Frontdoor creato nel passaggio 2. Deve essere nel formato seguente:<nome host>.azurefd.net. Ad esempio,

contoso-frontend.azurefd.net.

Salva le modifiche.

3.2. Associare il dominio personalizzato alla propria frontdoor

Nella home page di portale di Azure cercare e selezionare la

myb2cazurefrontdoorrisorsa Frontdoor di Azure per aprirla.Nel menu a sinistra, in Impostazioni, selezionare Domini.

Selezionare Aggiungi un dominio.

Per Gestione DNS selezionare Tutti gli altri servizi DNS.

In Dominio personalizzato immettere il dominio personalizzato, ad esempio

login.contoso.com.Mantenere gli altri valori come predefiniti e quindi selezionare Aggiungi. Il dominio personalizzato viene aggiunto all'elenco.

In Stato di convalida del dominio appena aggiunto selezionare In sospeso. Viene aperto un riquadro con informazioni sui record TXT.

Accedere al sito Web del provider del dominio personalizzato.

Cercare la pagina per la gestione dei record DNS facendo riferimento alla documentazione del provider oppure eseguendo una ricerca delle aree del sito Web con etichetta come Nome del dominio, DNS o Gestione dei server dei nomi.

Creare un nuovo record DNS TXT e completare i campi come illustrato di seguito:

- Nome:

_dnsauth.contoso.com, ma è necessario immettere solo_dnsauth. - Tipo:

TXT - Valore: qualcosa di simile a

75abc123t48y2qrtsz2bvk.......

Dopo aver aggiunto il record DNS TXT, lo stato di convalida nella risorsa Frontdoor passerà infine da In sospeso a Approvato. Potrebbe essere necessario ricaricare la pagina affinché la modifica venga apportata.

- Nome:

Torna al tuo portale di Azure. In Associazione endpoint del dominio appena aggiunto selezionare Annulla associazione.

Per Select endpoint (Seleziona endpoint) selezionare l'endpoint hostname nell'elenco a discesa.

Per Selezionare route elenco, selezionare default-route e quindi selezionare Associa.

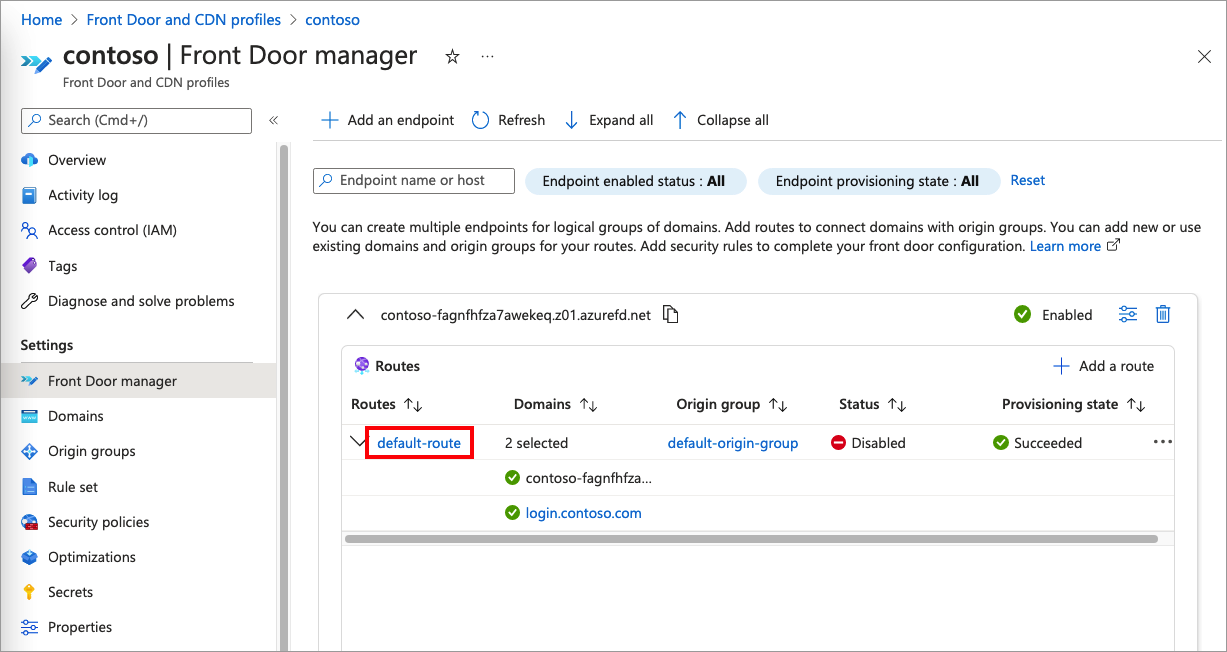

3.3. Abilitare la route

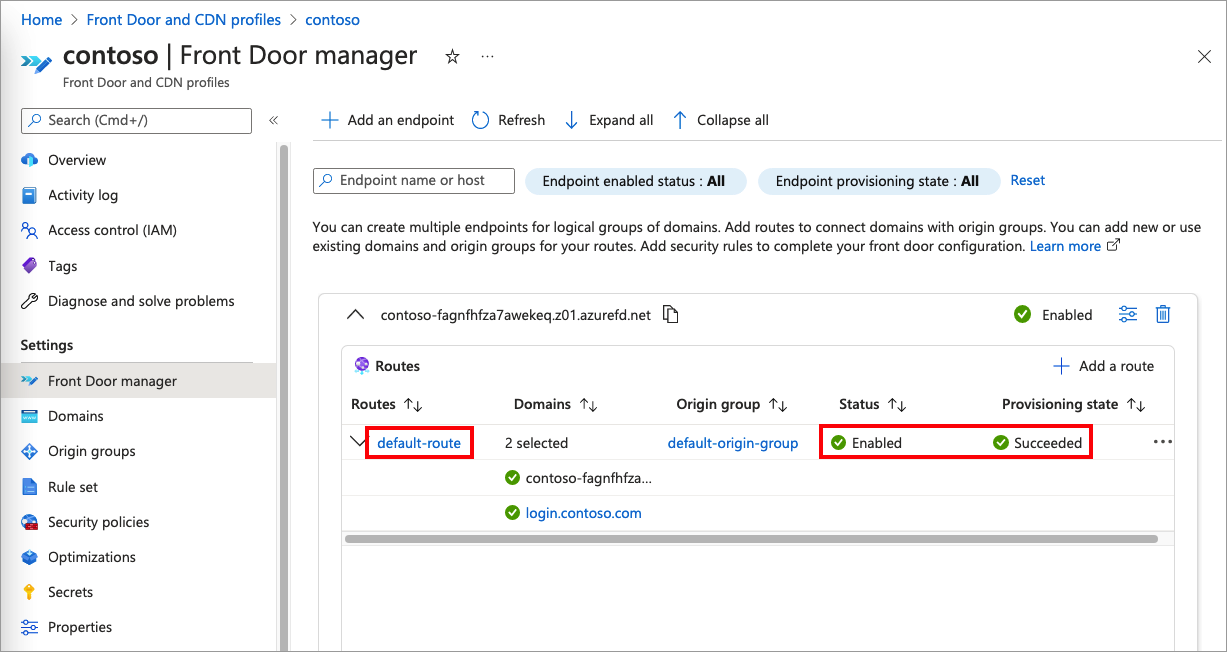

La route predefinita instrada il traffico dal client a Frontdoor di Azure. Frontdoor di Azure usa quindi la configurazione per inviare il traffico ad Azure AD B2C. Seguire questa procedura per abilitare la route predefinita.

Selezionare Gestione frontdoor.

Per aggiungere l'abilitazione della route predefinita, espandere prima di tutto un endpoint dall'elenco di endpoint nel gestore di Frontdoor. Selezionare quindi la route predefinita.

Lo screenshot seguente mostra come selezionare la route predefinita.

Selezionare la casella di controllo Abilita route .

Seleziona Aggiorna per salvare le modifiche.

Passaggio 4: Configurare CORS

Se si personalizza l'interfaccia utente di Azure AD B2C con un modello HTML, è necessario configurare CORS con il dominio personalizzato.

Configurare l'archiviazione BLOB di Azure per la condivisione di risorse tra le origini seguendo questa procedura:

- Nel portale di Azure passare all'account di archiviazione.

- Nel menu selezionare CORS.

- Per Origini consentite immettere

https://your-domain-name. Sostituireyour-domain-namecon il nome di dominio. Ad esempio,https://login.contoso.com. Usare tutte le lettere minuscole quando si immette il nome del tenant. - Per Metodi consentiti selezionare sia

GETcheOPTIONS. - Per Intestazioni consentite immettere un asterisco (*).

- Per Intestazioni esposte immettere un asterisco (*).

- Per Età massima immettere 200.

- Seleziona Salva.

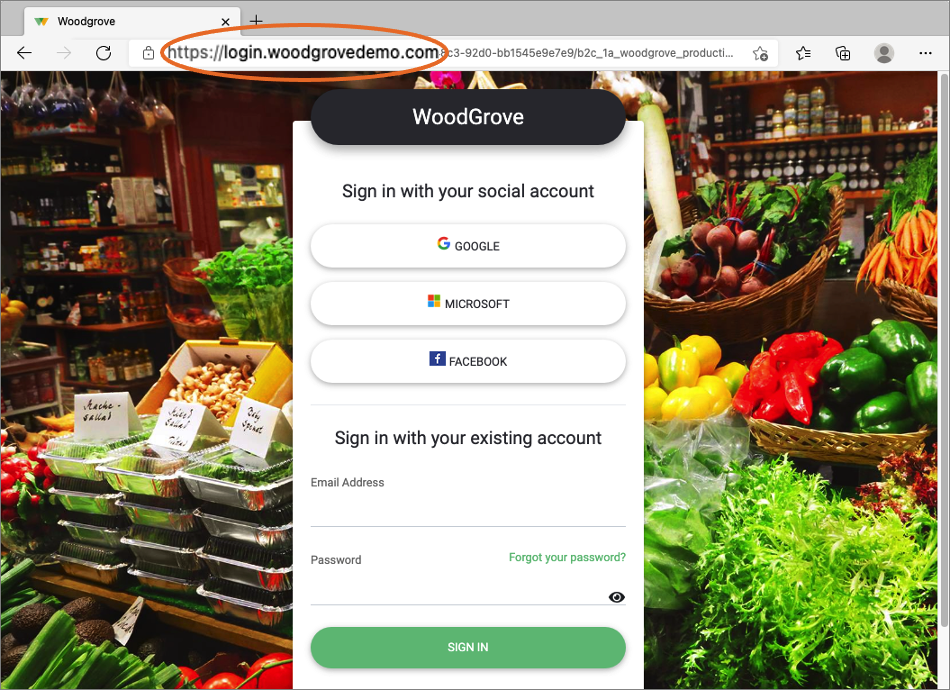

Testare un dominio personalizzato

Accedi al portale di Azure.

Se si ha accesso a più tenant, selezionare l'icona Impostazioni nel menu in alto per passare al tenant di Azure AD B2C dal menu Directory e sottoscrizioni.

Nel portale di Azure cercare e selezionare Azure AD B2C.

In Criteri selezionare Flussi utente (criteri).

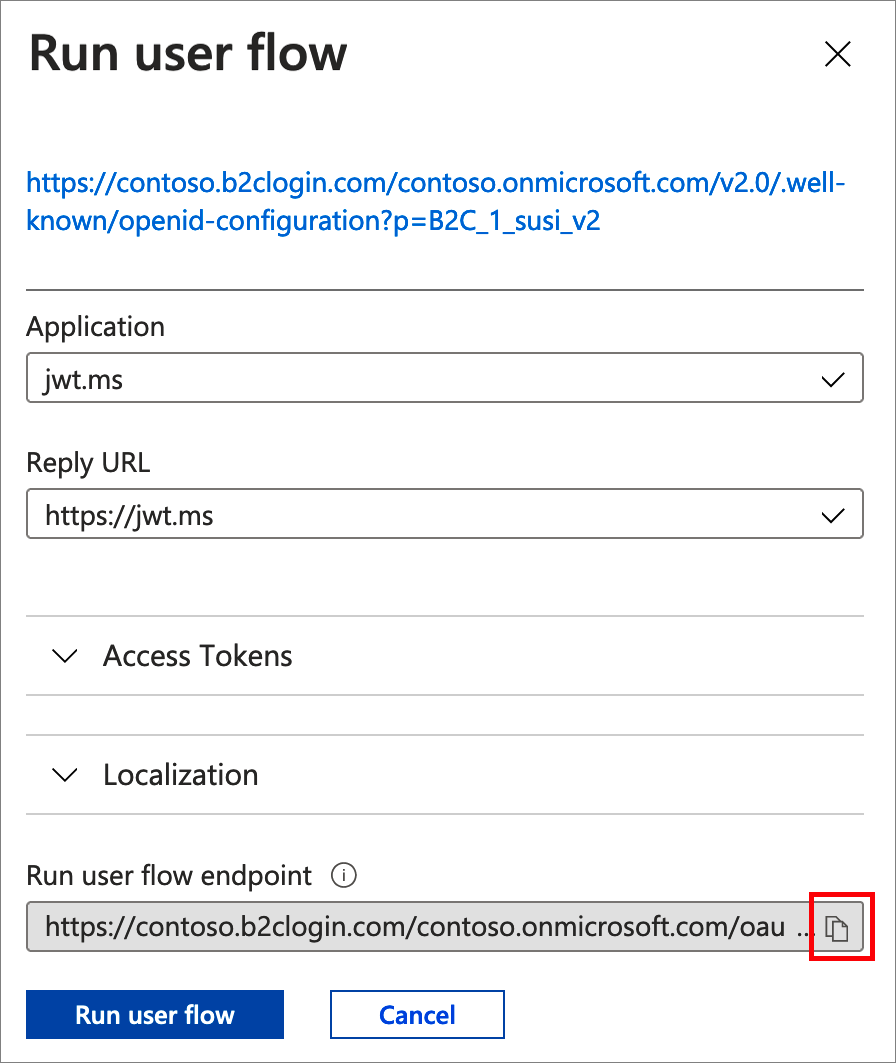

Selezionare un flusso utente e quindi selezionare Esegui flusso utente.

Per Applicazione selezionare l'applicazione Web denominata webapp1 che è stata registrata in precedenza. L'URL di risposta dovrebbe mostrare

https://jwt.ms.Copiare l'URL in Esegui l'endpoint del flusso utente.

Per simulare un accesso con il dominio personalizzato, aprire un Web browser e usare l'URL copiato. Sostituire il dominio di Azure AD B2C (<tenant-name.b2clogin.com>) con il dominio personalizzato.

Ad esempio, anziché:

https://contoso.b2clogin.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginusare:

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginVerificare che Azure AD B2C sia caricato correttamente. Accedere quindi con un account locale.

Ripetere il test con il resto dei criteri.

Configurare il provider di identità

Quando un utente sceglie di accedere con un provider di identità di social networking, Azure AD B2C avvia una richiesta di autorizzazione e porta l'utente al provider di identità selezionato per completare il processo di accesso. La richiesta di autorizzazione specifica con redirect_uri il nome di dominio predefinito di Azure AD B2C:

https://<tenant-name>.b2clogin.com/<tenant-name>/oauth2/authresp

Se i criteri sono stati configurati per consentire l'accesso con un provider di identità esterno, aggiornare gli URI di reindirizzamento OAuth con il dominio personalizzato. La maggior parte dei provider di identità consente di registrare più URI di reindirizzamento. È consigliabile aggiungere URI di reindirizzamento anziché sostituirli in modo da poter testare i criteri personalizzati senza influire sulle applicazioni che usano il nome di dominio predefinito di Azure AD B2C.

Nell'URI di reindirizzamento seguente:

https://<custom-domain-name>/<tenant-name>/oauth2/authresp

- Sostituire <custom-domain-name> con il nome di dominio personalizzato.

- Sostituire <tenant-name> con il nome del tenant o l'ID tenant.

L'esempio seguente mostra un URI di reindirizzamento OAuth valido:

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/authresp

Se si sceglie di usare l'ID tenant, un URI di reindirizzamento OAuth valido sarà simile all'esempio seguente:

https://login.contoso.com/11111111-1111-1111-1111-111111111111/oauth2/authresp

I metadati dei provider di identità SAML sono simili all'esempio seguente:

https://<custom-domain-name>.b2clogin.com/<tenant-name>/<your-policy>/samlp/metadata?idptp=<your-technical-profile>

Configurare l'applicazione

Dopo aver configurato e testato il dominio personalizzato, è possibile aggiornare le applicazioni per caricare l'URL che specifica il dominio personalizzato come nome host anziché come dominio di Azure AD B2C.

L'integrazione del dominio personalizzato si applica agli endpoint di autenticazione che usano criteri di Azure AD B2C (flussi utente o criteri personalizzati) per autenticare gli utenti. Questi endpoint possono essere simili all'esempio seguente:

https://<custom-domain>/<tenant-name>/<policy-name>/v2.0/.well-known/openid-configurationhttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/authorizehttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/token

Sostituzione:

- dominio personalizzato con il dominio personalizzato

- nome tenant con il nome del tenant o l'ID tenant

- policy-name con il nome del criterio. Altre informazioni sui criteri di Azure AD B2C.

I metadati del provider di servizi SAML possono essere simili all'esempio seguente:

https://custom-domain-name/tenant-name/policy-name/Samlp/metadata

(Facoltativo) Usare l'ID tenant

È possibile sostituire il nome del tenant B2C nell'URL con il GUID id tenant in modo da rimuovere tutti i riferimenti a "b2c" nell'URL. È possibile trovare il GUID ID tenant nella pagina Panoramica B2C in portale di Azure.

Ad esempio, modificare https://account.contosobank.co.uk/contosobank.onmicrosoft.com/ in https://account.contosobank.co.uk/<tenant ID GUID>/.

Se si sceglie di usare l'ID tenant anziché il nome del tenant, assicurarsi di aggiornare gli URI di reindirizzamento OAuth del provider di identità di conseguenza. Per altre informazioni, vedere Configurare il provider di identità.

Rilascio di token

L'attestazione token issuer name (iss) cambia in base al dominio personalizzato in uso. Ad esempio:

https://<domain-name>/11111111-1111-1111-1111-111111111111/v2.0/

(Facoltativo) Bloccare l'accesso al nome di dominio predefinito

Dopo aver aggiunto il dominio personalizzato e configurato l'applicazione, gli utenti potranno comunque accedere <al dominio tenant-name.b2clogin.com>. Per impedire l'accesso, è possibile configurare i criteri per controllare la richiesta di autorizzazione "nome host" rispetto a un elenco di domini consentiti. Il nome host è il nome di dominio visualizzato nell'URL. Il nome host è disponibile tramite {Context:HostName}i resolver di attestazioni. È quindi possibile presentare un messaggio di errore personalizzato.

- Ottenere l'esempio di un criterio di accesso condizionale che controlla il nome host da GitHub.

- In ogni file sostituire la stringa

yourtenantcon il nome del tenant di Azure AD B2C. Ad esempio, se il nome del tenant B2C è contosob2c, tutte le istanze diyourtenant.onmicrosoft.comdiventanocontosob2c.onmicrosoft.com. - Caricare i file dei criteri nell'ordine seguente:

B2C_1A_TrustFrameworkExtensions_HostName.xmle quindiB2C_1A_signup_signin_HostName.xml.

(Facoltativo) Configurazione avanzata di Frontdoor di Azure

È possibile usare la configurazione avanzata di Frontdoor di Azure, ad esempio Web application firewall (WAF) di Azure. Azure WAF offre una protezione centralizzata delle applicazioni Web da exploit e vulnerabilità comuni.

Quando si usano domini personalizzati, considerare i punti seguenti:

- I criteri WAF devono essere dello stesso livello del profilo frontdoor di Azure. Per altre informazioni su come creare un criterio WAF da usare con Frontdoor di Azure, vedere Configurare i criteri WAF.

- La funzionalità regole gestite waf non è ufficialmente supportata perché può causare falsi positivi e impedire il passaggio di richieste legittime, quindi usare solo regole personalizzate WAF se soddisfano le esigenze.

Risoluzione dei problemi

Azure AD B2C restituisce un errore di pagina non trovato

- Sintomo : si configura un dominio personalizzato, ma quando si tenta di accedere con il dominio personalizzato, viene visualizzato un messaggio di errore HTTP 404.

- Possibili cause : questo problema potrebbe essere correlato alla configurazione DNS o alla configurazione back-end di Frontdoor di Azure.

- Risoluzione:

- Assicurarsi che il dominio personalizzato sia registrato e verificato correttamente nel tenant di Azure AD B2C.

- Assicurarsi che il dominio personalizzato sia configurato correttamente. Il

CNAMErecord per il dominio personalizzato deve puntare all'host front-end predefinito di Frontdoor di Azure, ad esempio contoso-frontend.azurefd.net.

I nostri servizi non sono attualmente disponibili

Sintomo : si configura un dominio personalizzato, ma quando si tenta di accedere con il dominio personalizzato, viene visualizzato il messaggio di errore seguente: I nostri servizi non sono ora disponibili. Stiamo lavorando per ripristinare tutti i servizi il prima possibile. Si prega di controllare presto.

Possibili cause : questo problema potrebbe essere correlato alla configurazione della route di Frontdoor di Azure.

Soluzione: controllare lo stato della route predefinita. Se è disabilitato, abilitare la route. Lo screenshot seguente mostra l'aspetto della route predefinita:

Azure AD B2C restituisce la risorsa che si sta cercando è stata rimossa, il nome è stato modificato o è temporaneamente non disponibile.

- Sintomo : si configura un dominio personalizzato, ma quando si tenta di accedere con il dominio personalizzato, si ottiene la risorsa che si sta cercando è stata rimossa, il relativo nome è stato modificato o è temporaneamente non disponibile messaggio di errore.

- Possibili cause : questo problema potrebbe essere correlato alla verifica del dominio personalizzato di Microsoft Entra.

- Soluzione: assicurarsi che il dominio personalizzato sia registrato e verificato correttamente nel tenant di Azure AD B2C.

Identificare il provider restituisce un errore

- Sintomo : dopo aver configurato un dominio personalizzato, è possibile accedere con gli account locali. Tuttavia, quando si accede con le credenziali di provider di identità di social networking o enterprise esterni, il provider di identità visualizza un messaggio di errore.

- Possibili cause : quando Azure AD B2C accetta l'accesso dell'utente con un provider di identità federato, specifica l'URI di reindirizzamento. L'URI di reindirizzamento è l'endpoint in cui il provider di identità restituisce il token. L'URI di reindirizzamento è lo stesso dominio usato dall'applicazione con la richiesta di autorizzazione. Se l'URI di reindirizzamento non è ancora registrato nel provider di identità, potrebbe non considerare attendibile il nuovo URI di reindirizzamento, che genera un messaggio di errore.

- Risoluzione : seguire la procedura descritta in Configurare il provider di identità per aggiungere il nuovo URI di reindirizzamento.

Domande frequenti

Quando si usa Run Now per provare a eseguire i criteri, perché non è possibile visualizzare il dominio personalizzato?

Copiare l'URL, modificare manualmente il nome di dominio e incollarlo nel browser.

Quale indirizzo IP viene presentato ad Azure AD B2C? L'indirizzo IP dell'utente o l'indirizzo IP di Frontdoor di Azure?

Frontdoor di Azure passa l'indirizzo IP originale dell'utente. Si tratta dell'indirizzo IP visualizzato nei report di controllo o nei criteri personalizzati.

Importante

Se il client invia un'intestazione x-forwarded-for a Frontdoor di Azure, Azure AD B2C userà l'origine come x-forwarded-for indirizzo IP dell'utente per la valutazione dell'accesso condizionale e il sistema di risoluzione delle {Context:IPAddress}attestazioni.

È possibile usare un web application firewall (WAF) di terze parti con B2C?

Sì, Azure AD B2C supporta BYO-WAF (Bring Your Own Web Application Firewall). Tuttavia, è necessario testare WAF per assicurarsi che non blocchi o avvisi richieste legittime ai flussi utente di Azure AD B2C o ai criteri personalizzati. Informazioni su come configurare WAF Akamai e Cloudflare WAF con Azure AD B2C.

L'istanza di Frontdoor di Azure può essere ospitata in una sottoscrizione diversa rispetto al tenant di Azure AD B2C?

Sì, Frontdoor di Azure può trovarsi in una sottoscrizione diversa.

Passaggi successivi

Informazioni sulle richieste di autorizzazione OAuth.