Recovery Services コンテナーに Azure VM をバックアップする

この記事では、Azure Backup サービスを使用して Recovery Services コンテナーに Azure VM をバックアップする方法について説明します。

この記事では、次のことについて説明します。

- Azure VM を準備する。

- コンテナーを作成する。

- VM を検出し、バックアップ ポリシーを構成する。

- Azure VM のバックアップを有効にする。

- 初回バックアップを実行する。

Note

この記事では、コンテナーの設定方法およびバックアップする VM の選択方法について説明します。 これは複数の VM をバックアップする場合に便利です。 また、VM の設定から直接 1 つの Azure VM をバックアップすることもできます。

開始する前に

- Azure VM のバックアップ アーキテクチャを確認する。

- Azure VM のバックアップとバックアップ拡張機能の詳細を確認する。

- バックアップを構成する前に、サポート マトリックスを確認する。

さらに、状況によっては、いくつか行う必要があることがあります。

- VM に VM エージェントをインストールする: Azure Backup では、マシンで実行されている Azure VM エージェントに拡張機能をインストールすることで、Azure VM がバックアップされます。 VM が Azure Marketplace のイメージから作成されている場合は、エージェントがインストールされ、実行されます。 カスタム VM を作成する場合、またはオンプレミスのマシンを移行する場合は、手動でのエージェントのインストールが必要な場合があります。

注意

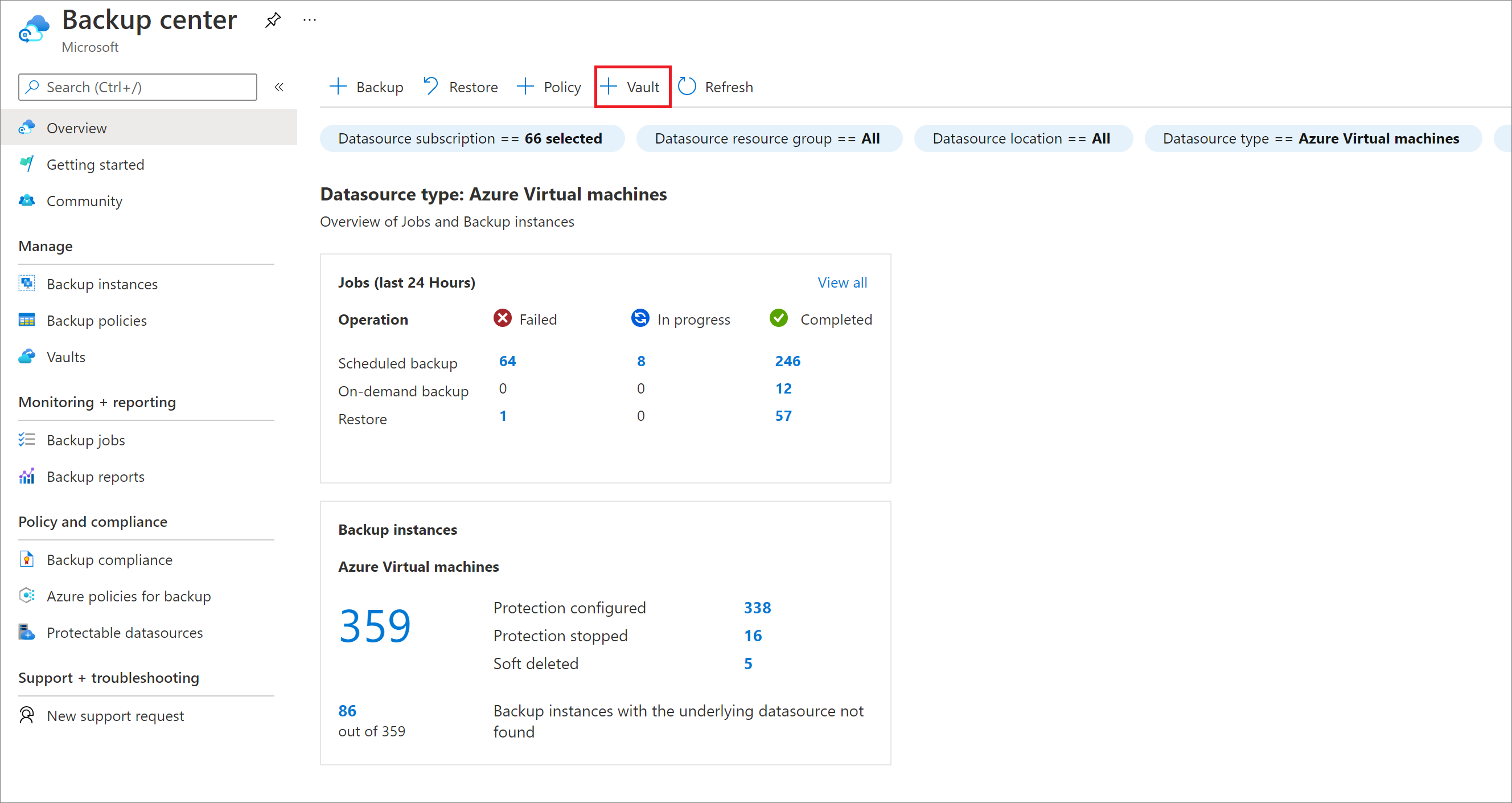

以下のセクションで説明されている機能には、バックアップ センター経由でもアクセスできます。 バックアップ センターは、Azure における単一の統合管理エクスペリエンスです。 それを使用して、企業は大規模なバックアップを管理、監視、運用、分析することができます。 このソリューションを使用すると、個々のコンテナーのスコープに限定されずに、主なバックアップ管理操作のほとんどを実行できます。

Recovery Services コンテナーを作成する

Recovery Services コンテナーは、時間の経過と共に作成される復旧ポイントを格納する管理エンティティであり、バックアップ関連の操作を実行するためのインターフェイスが用意されています。 たとえば、オンデマンドのバックアップの作成、復元の実行、バックアップ ポリシーの作成などの操作です。

Recovery Services コンテナーを作成するには、次の手順に従います。

Azure portal にサインインします。

「バックアップ センター」を検索し、[バックアップ センター] ダッシュボードに移動します。

![[バックアップ センター] を検索し、選択する場所を示すスクリーンショット。](../includes/media/backup-create-rs-vault/backup-center-search-backup-center.png)

[概要] ペインで、[コンテナー] を選択します。

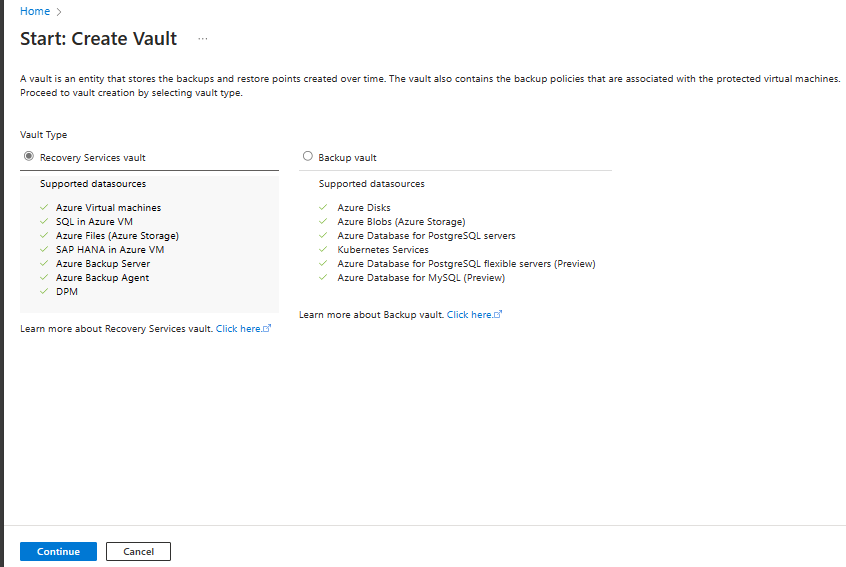

[Recovery Services コンテナー]>[続行] の順に選択します。

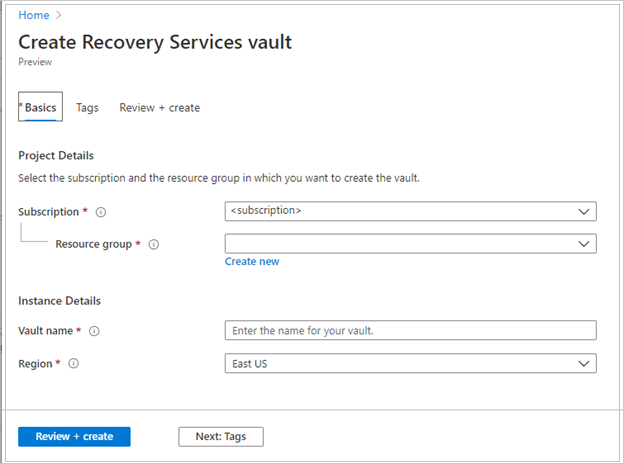

[Recovery Services コンテナー] ペインで、次の値を入力します。

[サブスクリプション] : 使用するサブスクリプションを選択します。 1 つのサブスクリプションのみのメンバーの場合は、その名前が表示されます。 どのサブスクリプションを使用すればよいかがわからない場合は、既定のサブスクリプションを使用してください。 職場または学校アカウントが複数の Azure サブスクリプションに関連付けられている場合に限り、複数の選択肢が存在します。

[リソース グループ] :既存のリソース グループを使用するか、新しいリソース グループを作成します。 サブスクリプションの使用可能なリソース グループの一覧を表示するには、[既存のものを使用] を選択してから、ドロップダウン リストでリソースを選択します。 新しいリソース グループを作成するには、[新規作成] を選択し、名前を入力します。 リソース グループの詳細については、「Azure Resource Manager の概要」を参照してください。

[コンテナー名]: コンテナーを識別するフレンドリ名を入力します。 名前は Azure サブスクリプションに対して一意である必要があります。 2 文字以上で、50 文字以下の名前を指定します。 名前の先頭にはアルファベットを使用する必要があります。また、名前に使用できるのはアルファベット、数字、ハイフンのみです。

[リージョン]: コンテナーの地理的リージョンを選択します。 データ ソースを保護するためのコンテナーを作成するには、コンテナーがデータ ソースと同じリージョン内にある "必要があります"。

重要

データ ソースの場所が不明な場合は、ウィンドウを閉じます。 ポータルの自分のリソースの一覧に移動します。 複数のリージョンにデータ ソースがある場合は、リージョンごとに Recovery Services コンテナーを作成します。 最初の場所にコンテナーを作成してから、別の場所にコンテナーを作成します。 バックアップ データを格納するためにストレージ アカウントを指定する必要はありません。 Recovery Services コンテナーと Azure Backup で自動的に処理されます。

値を指定したら、 [確認と作成] を選択します。

Recovery Services コンテナーの作成を完了するには、[作成] を選択します。

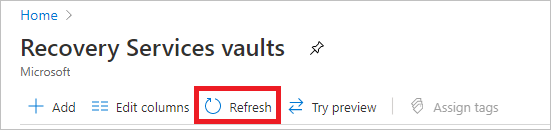

Recovery Services コンテナーの作成に時間がかかることがあります。 右上の [通知] 領域で、状態の通知を監視します。 作成されたコンテナーは、Recovery Services コンテナーのリストに表示されます。 コンテナーが表示されない場合は、[最新の情報に更新] を選択します。

注意

Azure Backup は、作成された復旧ポイントがバックアップ ポリシーに従って、有効期限切れ前に削除されないようにできる不変コンテナーをサポートするようになりました。 また、不変性を元に戻せないようにして、ランサムウェア攻撃や悪意のあるアクターなど、さまざまな脅威からバックアップ データを最大限に保護することができます。 詳細については、こちらを参照してください。

ストレージ レプリケーションを変更する

既定では、コンテナーには geo 冗長ストレージ (GRS) が使用されます。

- コンテナーをプライマリ バックアップ メカニズムとする場合は、GRS を使用することをお勧めします。

- コストを抑えるオプションとしてローカル冗長ストレージ (LRS) を使用できます。

- ゾーン冗長ストレージ (ZRS) は、可用性ゾーン内のデータをレプリケートし、同じリージョン内でデータ所在地と回復性を保証します。

ストレージ レプリケーションの種類を変更にするには、次の手順に従います。

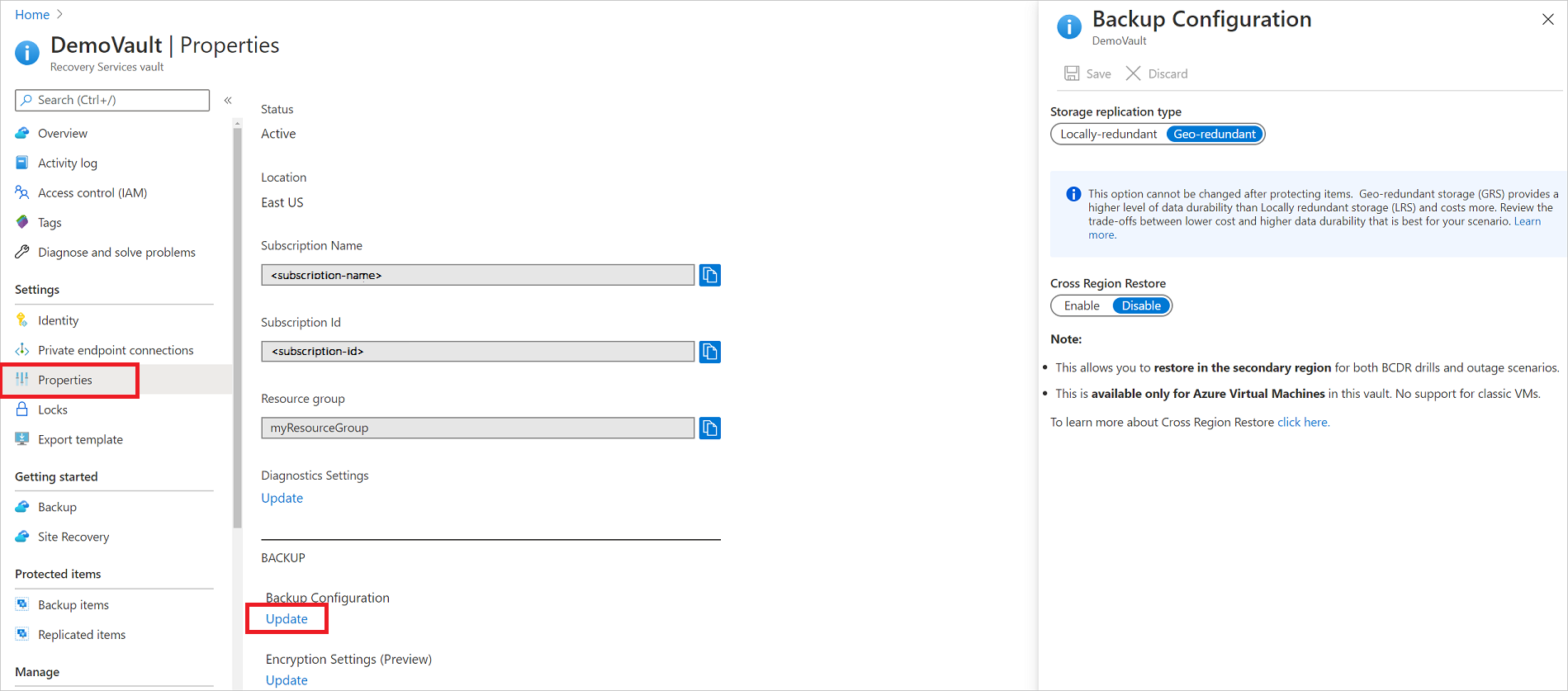

新しいコンテナーで、 [設定] セクションの [プロパティ] を選択します。

[プロパティ] で、 [バックアップ構成] の [更新] を選択します。

ストレージのレプリケーションの種類を選択し、 [保存] を選択します。

Note

コンテナーを設定してバックアップ項目を格納した後で、ストレージ レプリケーションの種類を変更することはできません。 これを行う場合は、コンテナーを再作成する必要があります。

バックアップ ポリシーを適用する

Azure Vm にバックアップ ポリシーを適用するには、次の手順を実行します。

バックアップ センターに移動し、[概要] タブの [+ バックアップ] をクリックします。

![[バックアップ] ボタン](media/backup-azure-arm-vms-prepare/backup-button.png)

[Datasource type (データソースの種類)] として [Azure Virtual machines (Azure 仮想マシン)] を選択し、作成したコンテナーを選択します。 [Continue](続行) をクリックします。

![[バックアップ] ウィンドウと [バックアップの目標] ウィンドウ](media/backup-azure-arm-vms-prepare/select-backup-goal-1.png)

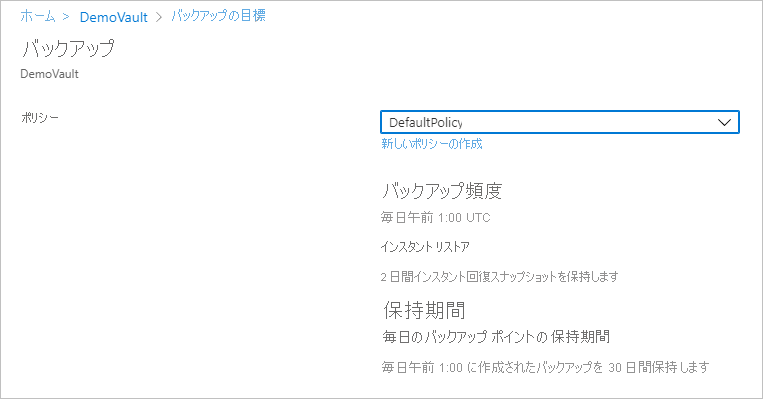

バックアップ ポリシーの割り当てます。

既定のポリシーでは、1 日に 1 回、VM がバックアップされます。 毎日のバックアップは 30 日間保持されます。 インスタント回復スナップショットは 2 日間保持されます。

既定のポリシーを使用する必要がない場合は、 [新規作成] を選択し、次の手順に従ってカスタム ポリシーを作成します。

[仮想マシン] で [追加] を選択します。

![[仮想マシンの追加]](media/backup-azure-arm-vms-prepare/add-virtual-machines.png)

[仮想マシンの選択] ペインが開きます。 ポリシーを使用してバックアップを作成する VM を選択します。 [OK] をクリックします。

選択した VM が検証されます。

コンテナーと同じリージョンにある VM のみを選択できます。

VM は、1 つのコンテナーでのみバックアップできます。

![[仮想マシンの選択] ウィンドウ](media/backup-azure-arm-vms-prepare/select-vms-to-backup.png)

Note

コンテナーと同じリージョンおよびサブスクリプション内のすべての VM をバックアップの構成に使用できます。 バックアップを構成するときに、それらの VM に対して必要なアクセス許可がなくても、仮想マシン名とそのリソース グループを参照できます。 VM が論理的に削除された状態の場合、この一覧には表示されません。 VM を再度保護する必要がある場合は、論理的な削除の期間が経過するまで待つか、または論理的に削除されたものの一覧から VM の削除を取り消す必要があります。 詳細については、VM に対する論理的な削除に関する記事を参照してください。

[バックアップ] で、 [バックアップの有効化] を選択します。 これにより、ポリシーがコンテナーと VM にデプロイされ、Azure VM で実行されている VM エージェントにバックアップ拡張機能がインストールされます。

バックアップの有効化後:

- バックアップ拡張機能は、VM が実行されているかどうかにかかわらず、Backup サービスによってインストールされます。

- バックアップ スケジュールに従って初回バックアップが実行されます。

- バックアップの実行時には、次の点に注意してください。

- 実行されている VM では、アプリケーション整合性復旧ポイントが取り込まれる可能性が最も高くなります。

- ただし、VM がオフになっている場合でも、VM はバックアップされます。 このような VM はオフライン VM と呼ばれます。 この場合、復旧ポイントは、クラッシュ整合性復旧ポイントになります。

- Azure VM のバックアップを許可するために、明示的な送信接続は必須ではありません。

カスタム ポリシーの作成

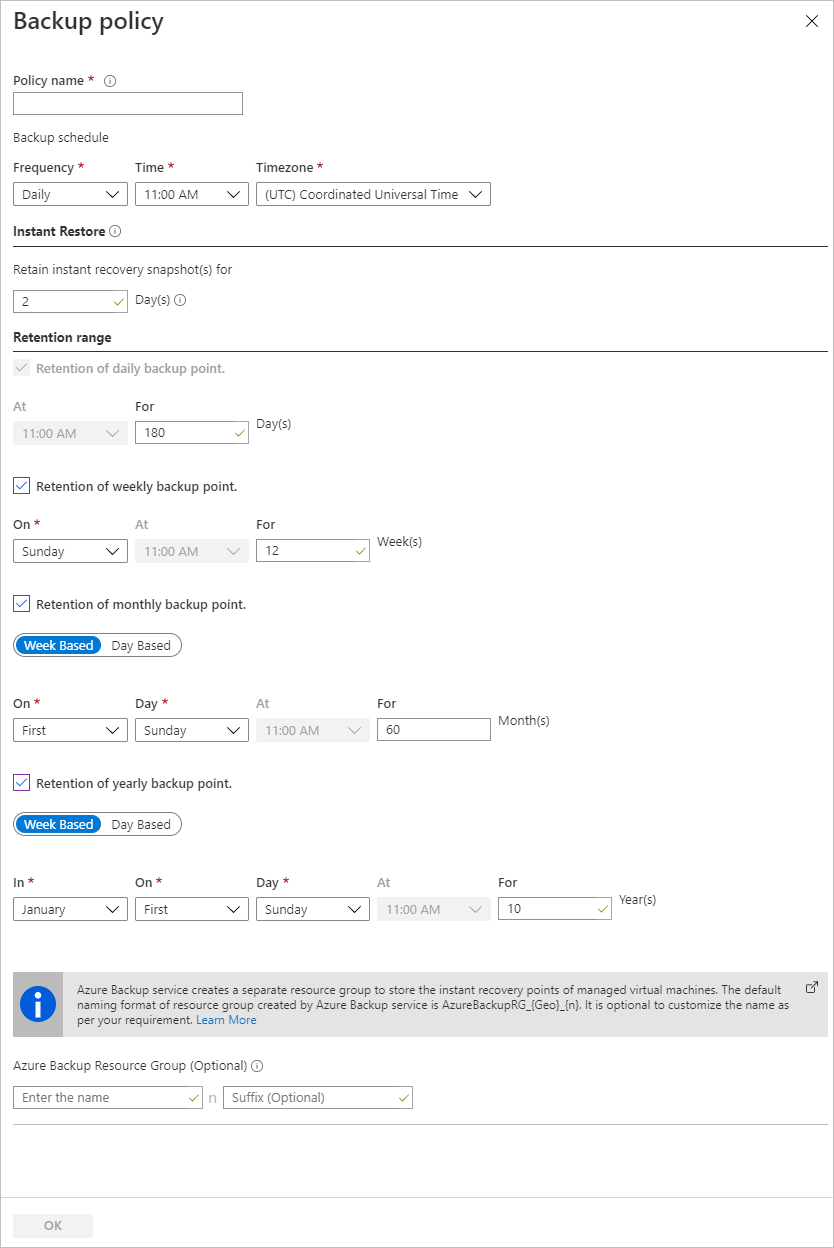

新しいバックアップ ポリシーを作成するように選択した場合は、ポリシー設定を入力します。

[ポリシー名] で、わかりやすい名前を指定します。

[バックアップ スケジュール] で、バックアップを作成するタイミングを指定します。 Azure VM について毎日または毎週のバックアップを作成できます。

[インスタント リストア] で、インスタント リストアに備えてスナップショットをローカルで保持する期間を指定します。

- 復元の際は、バックアップされた VM ディスクが、ストレージからネットワーク経由で復旧ストレージの場所にコピーされます。 インスタント リストアを使用すれば、バックアップ ジョブ中に作成されローカルに格納されたスナップショットを活用できるので、バックアップ データがコンテナーに転送されるのを待たずに済みます。

- インスタント リストア用のスナップショットは、1 日から 5 日間、保持することができます。 既定の設定は 2 日です。

[保有期間の範囲] で、毎日または毎週のバックアップのポイントを保持する期間を指定します。

[毎月のバックアップ ポイントの保持期間] と [毎年のバックアップ ポイントの保持期間] で、毎日または毎週のバックアップの毎月または毎年のバックアップを保持するかどうかを指定します。

[OK] を選択してポリシーを保存します。

Note

復元ポイント コレクション (RPC) を格納するために、Backup サービスによって別のリソース グループ (RG) が作成されます。 この RG は、VM の RG とは異なります。 詳細については、こちらを参照してください。

Note

- Azure Backup では、Azure VM バックアップの夏時間変更に対する時計の自動調整はサポートされていません。 時間の変更が行われたら、必要に応じて手動でバックアップ ポリシーを変更します。

- 時間単位のバックアップが必要な場合は、[拡張バックアップ ポリシー] を構成できます。 詳細については、「拡張ポリシーを使用して Azure VM をバックアップする」を参照してください。

初回バックアップをトリガーする

初回バックアップはスケジュールに従って実行されますが、次のようにすぐに実行することもできます。

- バックアップ センターに移動し、[バックアップ インスタンス] メニュー項目を選択します。

- [Datasource type (データソースの種類)] として [Azure Virtual machines (Azure 仮想マシン)] を選択します。 次に、バックアップ用に構成した VM を検索します。

- 該当する行を右クリックするか、[more icon (…) (その他アイコン (...))] を選択し、 [Backup Now (今すぐバックアップ)] をクリックします。

- [今すぐバックアップ] で、カレンダー コントロールを使用して復旧ポイントを保持する最終日を選択します。 [OK] をクリックします。

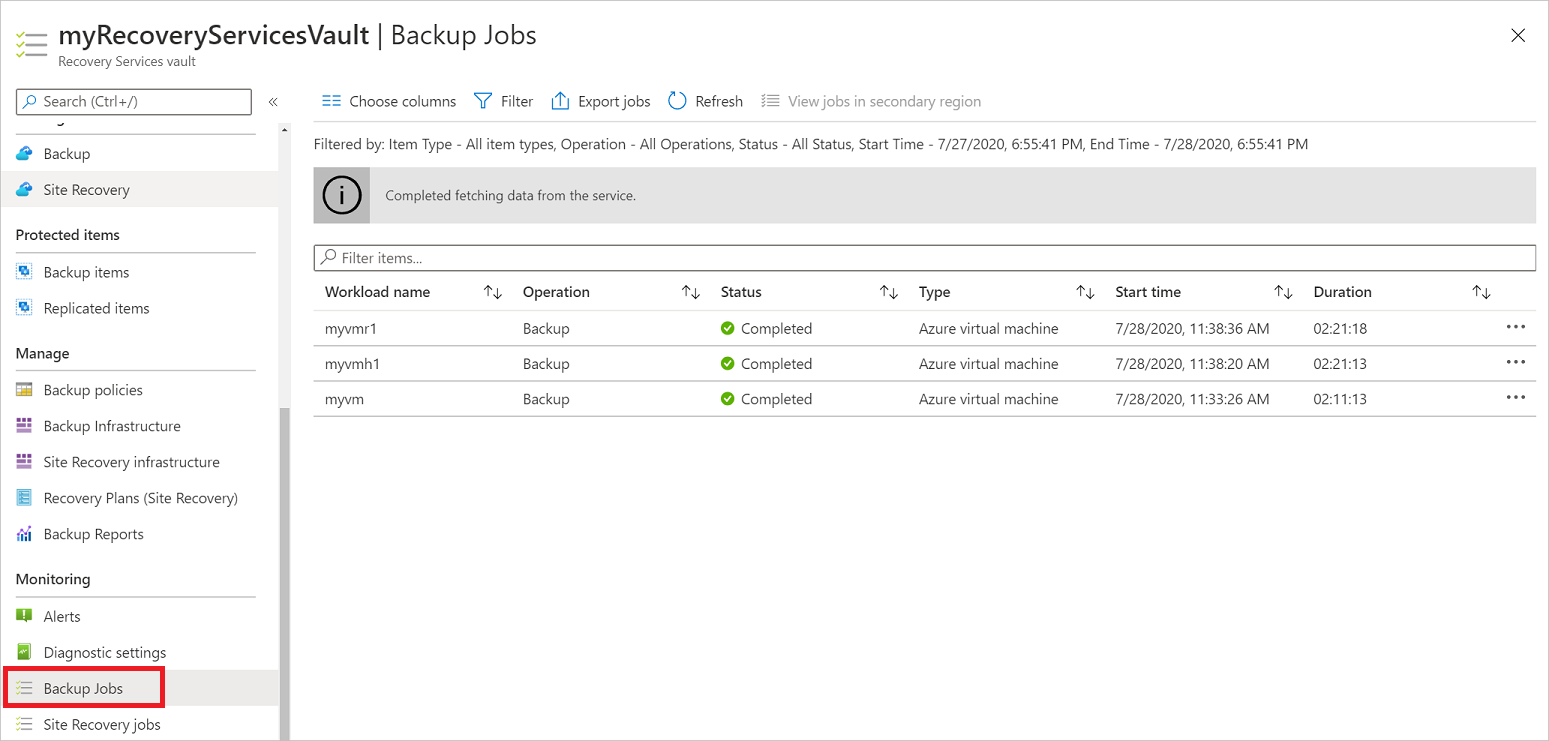

- ポータルの通知を監視します。 ジョブの進行状況を監視するには、 [バックアップ センター]>[バックアップ ジョブ] の順に移動し、 [進行中] のジョブの一覧をフィルター処理します。 VM のサイズによっては、最初のバックアップの作成に時間がかかる場合があります。

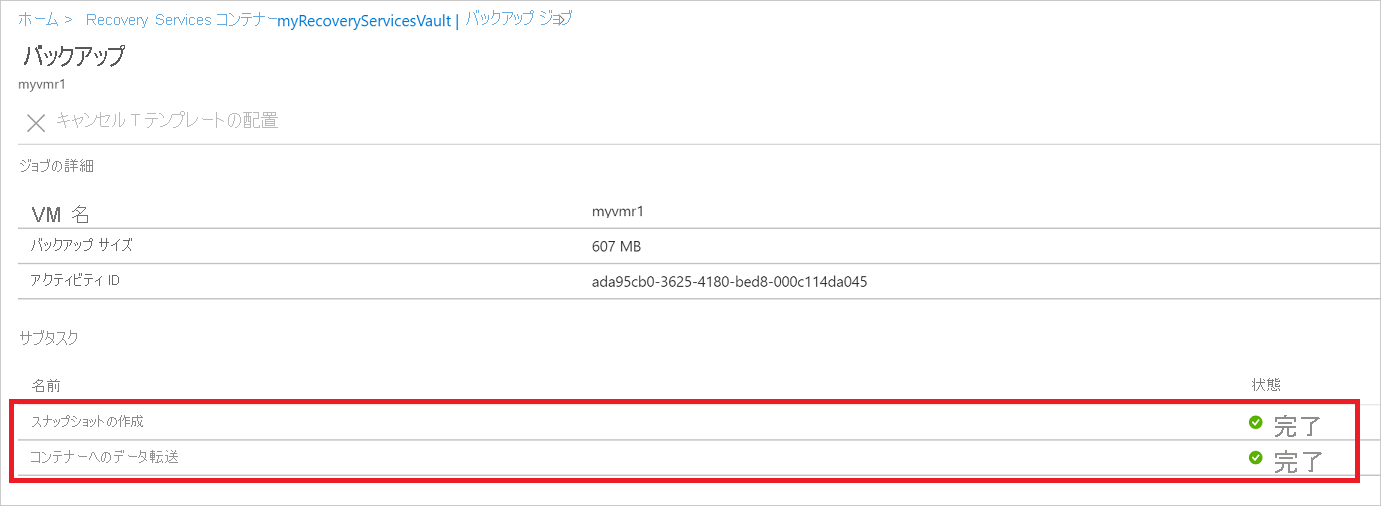

バックアップ ジョブの状態を確認する

各 VM バックアップのバックアップ ジョブの詳細は、スナップショット フェーズとその後のコンテナーへのデータ転送フェーズの 2 つのフェーズで構成されます。

スナップショット フェーズは、インスタント リストア用のディスクと共に格納される復旧ポイントの可用性を保証し、ユーザーによって構成されるスナップショットの保持期間に応じて最大 5 日間使用できます。 コンテナーへのデータ転送では、長期の保持期間のためにコンテナー内に復旧ポイントを作成します。 コンテナーへのデータ転送は、スナップショット フェーズが完了した後でのみ開始されます。

バックエンドで実行されている 2 つのサブタスクがあり、1 つは、下に示すように [バックアップ ジョブ] 詳細ウィンドウから確認できるフロント エンド バックアップ ジョブ用です。

コンテナーへのデータ転送フェーズは、ディスクのサイズ、ディスクごとのチャーン、その他のいくつかの要因に応じて、完了するまでに数日かかる場合があります。

ジョブの状態は、次のシナリオによって異なることがあります。

| スナップショット | コンテナーへのデータ転送 | ジョブの状態 |

|---|---|---|

| 完了 | 進行中 | 進行中 |

| 完了 | スキップ | 完了 |

| 完了 | 完了 | 完了 |

| 完了 | 失敗 | 警告で完了 |

| 失敗 | 失敗 | 失敗 |

この機能により、同じ VM に対して 2 つのバックアップを並列に実行できるようになりましたが、どちらのフェーズ (スナップショット、コンテナーへのデータ転送) でも実行できるのは 1 つのサブタスクだけです。 この分離機能により、進行中のバックアップ ジョブが翌日のバックアップになって失敗するシナリオは回避されます。 次の日のバックアップは、前の日のバックアップ ジョブが進行中の状態にある場合、コンテナーへのデータ転送がスキップされた状態でスナップショットを完了できます。 コンテナーで作成された増分復旧ポイントは、コンテナーで作成された最新の復旧ポイントからのすべてのチャーンをキャプチャします。 ユーザーへのコストの影響はありません。

省略可能な手順

VM エージェントのインストール

Azure Backup では、マシンで実行されている Azure VM エージェントに拡張機能をインストールすることで、Azure VM がバックアップされます。 VM が Azure Marketplace のイメージから作成されている場合は、エージェントがインストールされ、実行されます。 カスタム VM を作成する場合、またはオンプレミスのマシンを移行する場合は、表に示すように、エージェントを手動でインストールする必要があります。

| VM | 詳細 |

|---|---|

| Windows | 1.エージェント MSI ファイルをダウンロードしてインストールします。 2.マシンでの管理者権限でインストールします。 3.インストールを確認します。 VM 上の C:\WindowsAzure\Packages で、WaAppAgent.exe> を右クリックして、 [プロパティ] を選択します。 [詳細] タブで、 [製品バージョン] が 2.6.1198.718 以降であることを確認します。 エージェントを更新する場合は、バックアップ操作が実行されていないことを確認し、エージェントを再インストールします。 |

| Linux | ディストリビューションのパッケージのリポジトリから、RPM または DEB パッケージを使用してインストールします。 これは、Azure Linux エージェントのインストールおよびアップグレードとしてお勧めする方法です。 すべての動作保証済みディストリビューション プロバイダーAzure Linux エージェント パッケージをイメージとリポジトリに統合します。 エージェントは GitHub から入手できますが、そこからインストールすることはお勧めできません。 エージェントを更新する場合は、バックアップ操作が実行されていないことを確認し、バイナリを更新します。 |

次のステップ

- Azure VM エージェントまたは Azure VM バックアップで発生する問題のトラブルシューティング。

- Azure VM の復元。